「應用程式安全性提升」計畫是 Google Play 應用程式開發人員提供的一種服務,旨在改善應用程式的安全性。這項計畫提供秘訣和推薦內容,幫助您建構更安全的應用程式,並辨識將應用程式上傳至 Google Play 時可能須採取的安全性增强措施。截至目前為止,這項計畫已協助開發人員修正 Google Play 上超過 1,000,000 個應用程式的問題。

運作方式

Google Play 同意接受任何應用程式之前,我們會掃描應用程式以檢查安全性,包括潛在的安全性問題。為了防範其他威脅,我們也會不斷重複掃描 Google Play 上超過一百萬個應用程式。

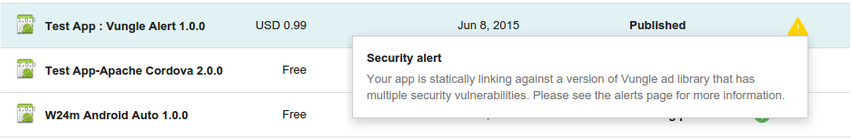

如果您的應用程式標記為可能存在安全性問題,我們會立即通知您,幫助您迅速解決問題並保障使用者的安全。我們會同時透過電子郵件和 Google Play 管理中心傳送警示給您,並附上支援網頁的連結以及關於如何改善應用程式的詳細資料。

一般來說,這些通知中包含時程,以便盡快為使用者改善現有的情形。針對某些類型的問題,您必須先在應用程式內改善安全性,才能發布更多更新。

您可以將新版本的應用程式上傳至 Google Play 管理中心,確認問題已完全獲得解決。請務必依累加原則設定已修正應用程式的版本號碼。數小時後,檢查 Play 管理中心是否顯示安全性警示;如果已不存在,就表示大功告成。

Play 管理中心某個應用程式的安全性改善警示範例。

親身參與

這項計畫的成功奠基於我們與您(Google Play 上的應用程式開發人員)以及安全性社群的合作關係。我們都有責任為使用者提供安全可靠的應用程式。若要提供寶貴意見或有任何疑問,請透過 Google Play 開發人員說明中心與我們聯絡。若要報告應用程式的潛在安全性問題,請透過 security+asi@android.com 與我們聯絡。

廣告活動和救濟措施

以下是為 Google Play 上的開發人員標記出的最新安全性問題。每項廣告活動的支援網頁連結中,都會提供詳盡的安全漏洞與修復措施相關資訊。

表 1:顯示警示的廣告活動和修復措施的期限。

| 廣告活動 | 已開始 | 支援網頁 |

|---|---|---|

| 洩露的 Firebase 雲端通訊伺服器金鑰 | 2021 年 10 月 12 日 | 支援網頁 |

| 意圖重新導向 | 2019 年 5 月 16 日 | 支援網頁 |

| 插入 JavaScript 介面 | 2018 年 12 月 4 日 | 支援網頁 |

| 配置盜用 | 2018 年 11 月 15 日 | 支援網頁 |

| 跨應用程式指令碼 | 2018 年 10 月 30 日 | 支援網頁 |

| 以檔案為基礎的跨網站指令碼攻擊 | 2018 年 6 月 5 日 | 支援網頁 |

| 插入 SQL | 2018 年 6 月 4 日 | 支援網頁 |

| 路徑周遊 | 2017 年 9 月 22 日 | 支援網頁 |

| 不安全的主機名稱驗證 | 2016 年 11 月 29 日 | 支援網頁 |

| 插入片段 | 2016 年 11 月 29 日 | 支援網頁 |

| Supersonic 廣告 SDK | 2016 年 9 月 28 日 | 支援網頁 |

| Libpng | 2016 年 6 月 16 日 | 支援網頁 |

| Libjpeg-turbo | 2016 年 6 月 16 日 | 支援網頁 |

| Vpon 廣告 SDK | 2016 年 6 月 16 日 | 支援網頁 |

| Airpush 廣告 SDK | 2016 年 3 月 31 日 | 支援網頁 |

| MoPub 廣告 SDK | 2016 年 3 月 31 日 | 支援網頁 |

| OpenSSL(「logjam」和 CVE-2015-3194、CVE-2014-0224) | 2016 年 3 月 31 日 | 支援網頁 |

| TrustManager | 2016 年 2 月 17 日 | 支援網頁 |

| AdMarvel | 2016 年 2 月 8 日 | 支援網頁 |

| Libupup (CVE-2015-8540) | 2016 年 2 月 8 日 | 支援網頁 |

| Apache Cordova (CVE-2015-5256、CVE-2015-1835) | 2016 年 12 月 14 日 | 支援網頁 |

| Vitamio 廣告 SDK | 2016 年 12 月 14 日 | 支援網頁 |

| GnuTLS | 2015 年 10 月 13 日 | 支援網頁 |

| Webview SSLErrorHandler | 2015 年 7 月 17 日 | 支援網頁 |

| Vungle 廣告 SDK | 2015 年 6 月 29 日 | 支援網頁 |

| Apache Cordova (CVE-2014-3500、CVE-2014-3501、CVE-2014-3502) | 2015 年 6 月 29 日 | 支援網頁 |

表 2:僅顯示警示的廣告活動(無修復期限)。

| 廣告活動 | 已開始 | 支援網頁 |

|---|---|---|

| 隱式 PendingIntent | 2022 年 2 月 22 日 | 支援網頁 |

| 隱式內部 Intent | 2021 年 6 月 22 日 | 支援網頁 |

| 不安全的加密模式 | 2020 年 10 月 13 日 | 支援網頁 |

| 不安全的加密方式 | 2019 年 9 月 17 日 | 支援網頁 |

| 壓縮檔路徑周遊 | 2019 年 5 月 21 日 | 支援網頁 |

| 內嵌 Fourqua OAuth 憑證 | 2016 年 9 月 28 日 | 支援網頁 |

| 內嵌 Facebook OAuth 憑證 | 2016 年 9 月 28 日 | 支援網頁 |

| Google Play 帳款服務攔截 | 2016 年 7 月 28 日 | 支援網頁 |

| 內嵌 Google OAuth 更新憑證 | 2016 年 7 月 28 日 | 支援網頁 |

| 開發人員網址外洩的憑證 | 2016 年 6 月 16 日 | 支援網頁 |

| 內嵌 KeyStore 檔案 | 2014 年 10 月 2 日 | |

| 內嵌 Amazon Web Services 憑證 | 2014 年 6 月 12 日 |