Das Programm zur Verbesserung der App-Sicherheit ist ein Dienst, der Entwicklern von Google Play-Apps zur Verfügung gestellt wird, um die Sicherheit ihrer Apps zu verbessern. Das Programm bietet Tipps und Empfehlungen für die Entwicklung sichererer Apps und identifiziert potenzielle Sicherheitsverbesserungen, wenn Ihre Apps auf Google Play hochgeladen werden. Bisher hat das Programm Entwicklern geholfen, über 1.000.000 Apps bei Google Play zu korrigieren.

Funktionsweise

Bevor eine App bei Google Play akzeptiert wird, prüfen wir sie auf Sicherheit, einschließlich potenzieller Sicherheitsprobleme. Wir prüfen die über eine Million Apps bei Google Play auch kontinuierlich auf zusätzliche Bedrohungen.

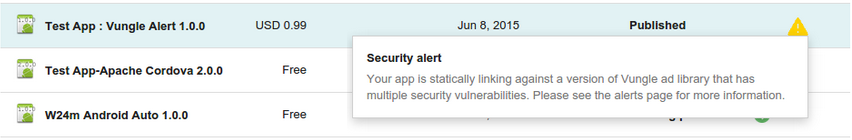

Wenn Ihre App wegen eines potenziellen Sicherheitsproblems gekennzeichnet wird, benachrichtigen wir Sie umgehend, damit Sie das Problem schnell beheben und die Sicherheit Ihrer Nutzer gewährleisten können. Wir senden Ihnen Benachrichtigungen sowohl per E‑Mail als auch über die Google Play Console. Sie enthalten Links zu einer Hilfeseite mit Details dazu, wie Sie die App verbessern können.

Diese Benachrichtigungen enthalten in der Regel einen Zeitplan für die schnellstmögliche Bereitstellung der Verbesserung für die Nutzer. Bei bestimmten Problemen müssen Sie möglicherweise Sicherheitsverbesserungen an der App vornehmen, bevor Sie weitere Updates dafür veröffentlichen können.

Sie können bestätigen, dass Sie das Problem vollständig behoben haben, indem Sie die neue Version Ihrer App in die Google Play Console hochladen. Erhöhen Sie die Versionsnummer der korrigierten App. Sehen Sie einige Stunden später in der Play Console nach, ob die Sicherheitswarnung noch vorhanden ist. Wenn nicht, ist alles in Ordnung.

Beispiel für eine Benachrichtigung über Sicherheitsverbesserungen für eine App in der Play Console

Mach mit

Der Erfolg dieses Programms hängt von unserer Partnerschaft mit Ihnen, den Entwicklern von Apps bei Google Play, und der Sicherheits-Community ab. Wir alle sind dafür verantwortlich, unseren Nutzern sichere Apps zur Verfügung zu stellen. Wenn Sie Feedback oder Fragen haben, wenden Sie sich bitte über die Google Play-Entwickler-Hilfe an uns. Wenn Sie potenzielle Sicherheitsprobleme in Apps melden möchten, wenden Sie sich bitte unter security+asi@android.com an uns.

Kampagnen und Abhilfemaßnahmen

Unten finden Sie die aktuellen Sicherheitsprobleme, die Entwicklern bei Google Play gemeldet wurden. Details zu Sicherheitslücken und entsprechenden Maßnahmen zur Behebung erhalten Sie über den Link zur Supportseite des jeweiligen Programms.

Tabelle 1: Warnkampagnen mit zugehöriger Frist für die Korrektur.

| Kampagne | Gestartet | Supportseite |

|---|---|---|

| Preisgegebene FCM-Serverschlüssel (Firebase Cloud Messaging) | 12.10.2021 | Supportseite |

| Intent-Weiterleitung | 16.05.2019 | Supportseite |

| JavaScript-Einschleusungen in die Benutzeroberfläche | 4. Dezember 2018 | Supportseite |

| Schema-Hijacking | 15.11.2018 | Supportseite |

| Cross-App-Scripting | 30.10.2018 | Supportseite |

| Dateibasiertes Cross-Site-Scripting | 5. Juni 2018 | Supportseite |

| SQL-Einschleusung | 4. Juni 2018 | Supportseite |

| Path Traversal | 22.09.2017 | Supportseite |

| Unsichere Hostname-Überprüfung | 29.11.2016 | Supportseite |

| Fragment Injection | 29.11.2016 | Supportseite |

| Supersonic Ad SDK | 28.09.2016 | Supportseite |

| Libpng | 16.06.2016 | Supportseite |

| Libjpeg-turbo | 16.06.2016 | Supportseite |

| Vpon Ad SDK | 16.06.2016 | Supportseite |

| Airpush Ad SDK | 31.03.2016 | Supportseite |

| MoPub Ad SDK | 31.03.2016 | Supportseite |

| OpenSSL („logjam“ und CVE-2015-3194, CVE-2014-0224) | 31.03.2016 | Supportseite |

| TrustManager | 17.02.2016 | Supportseite |

| AdMarvel | 08.02.2016 | Supportseite |

| Libupup (CVE-2015-8540) | 08.02.2016 | Supportseite |

| Apache Cordova (CVE-2015-5256, CVE-2015-1835) | 14.12.2015 | Supportseite |

| Vitamio Ad SDK | 14.12.2015 | Supportseite |

| GnuTLS | 13.10.2015 | Supportseite |

| Webview-SSLErrorHandler | 17.07.2015 | Supportseite |

| Vungle Ad SDK | 29.06.2015 | Supportseite |

| Apache Cordova (CVE-2014-3500, CVE-2014-3501, CVE-2014-3502) | 29.06.2015 | Supportseite |

Tabelle 2: Kampagnen mit Warnung (keine Frist für Abhilfemaßnahmen).

| Kampagne | Gestartet | Supportseite |

|---|---|---|

| Implicit PendingIntent | 22.02.2022 | Supportseite |

| Implicit Internal Intent | 6/22/2021 | Supportseite |

| Unsicherer Verschlüsselungsmodus | 13.10.2020 | Supportseite |

| Unsichere Verschlüsselung | 17.09.2019 | Supportseite |

| Zipfile Path Traversal | 21.05.2019 | Supportseite |

| Eingebettetes Foursquare-OAuth-Token | 28.09.2016 | Supportseite |

| Eingebettetes Facebook-OAuth-Token | 28.09.2016 | Supportseite |

| Abfangen von Google Play Billing | 28.07.2016 | Supportseite |

| Eingebettetes Google-Aktualisierungstoken-OAuth | 28.07.2016 | Supportseite |

| Durchgesickerte Anmeldedaten in der Entwickler-URL | 16.06.2016 | Supportseite |

| Eingebettete Schlüsselspeicherdateien | 02.10.2014 | |

| Eingebettete Anmeldedaten für Amazon Web Services | 12.06.2014 |