Tożsamość

Bezpieczeństwo i funkcjonalność aplikacji na Androida zależą od zarządzania tożsamością użytkownika. Polega to na weryfikacji tożsamości użytkowników (uwierzytelnianie), kontrolowaniu dostępu do danych użytkowników (autoryzacja) oraz zapewnieniu płynnego procesu tworzenia konta.

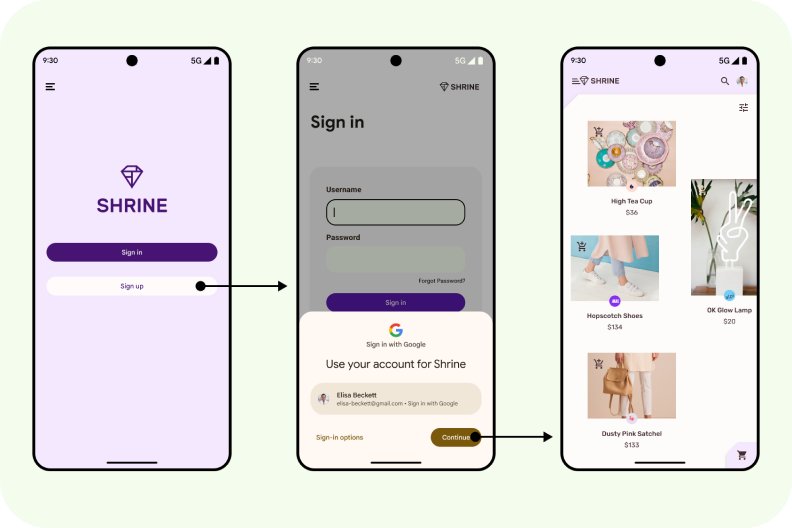

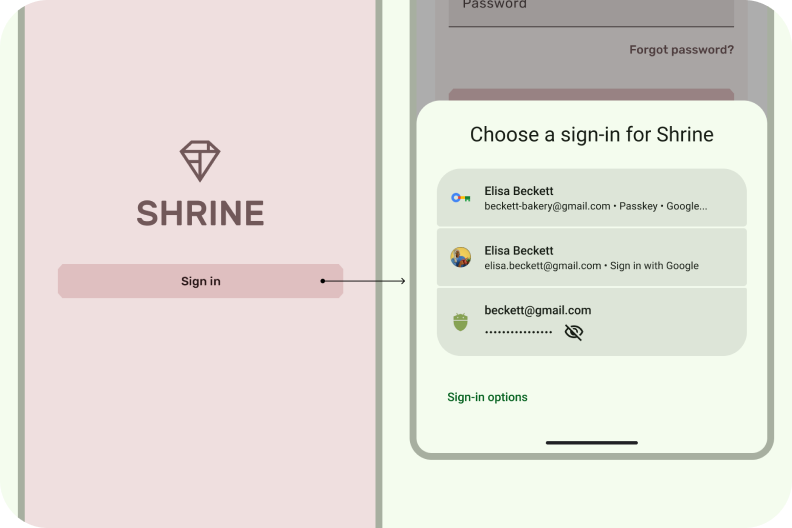

Menedżer danych logowania to centralny panel różnych metod logowania, w tym kluczy dostępu, który pomaga użytkownikom logować się w aplikacji jednym kliknięciem. Dzięki temu użytkownicy nie muszą pamiętać, której metody użyć, i mogą skupić się na wybraniu właściwego konta.

Logowanie jednym dotknięciem

Łatwe tworzenie kont

Interfejs zintegrowany

Zintegrowane z Menedżerem haseł Google

Klucze dostępu ułatwiają uwierzytelnianie na Androidzie

Logowanie może być głównym źródłem dezorientacji i powodów rezygnacji z aplikacji.

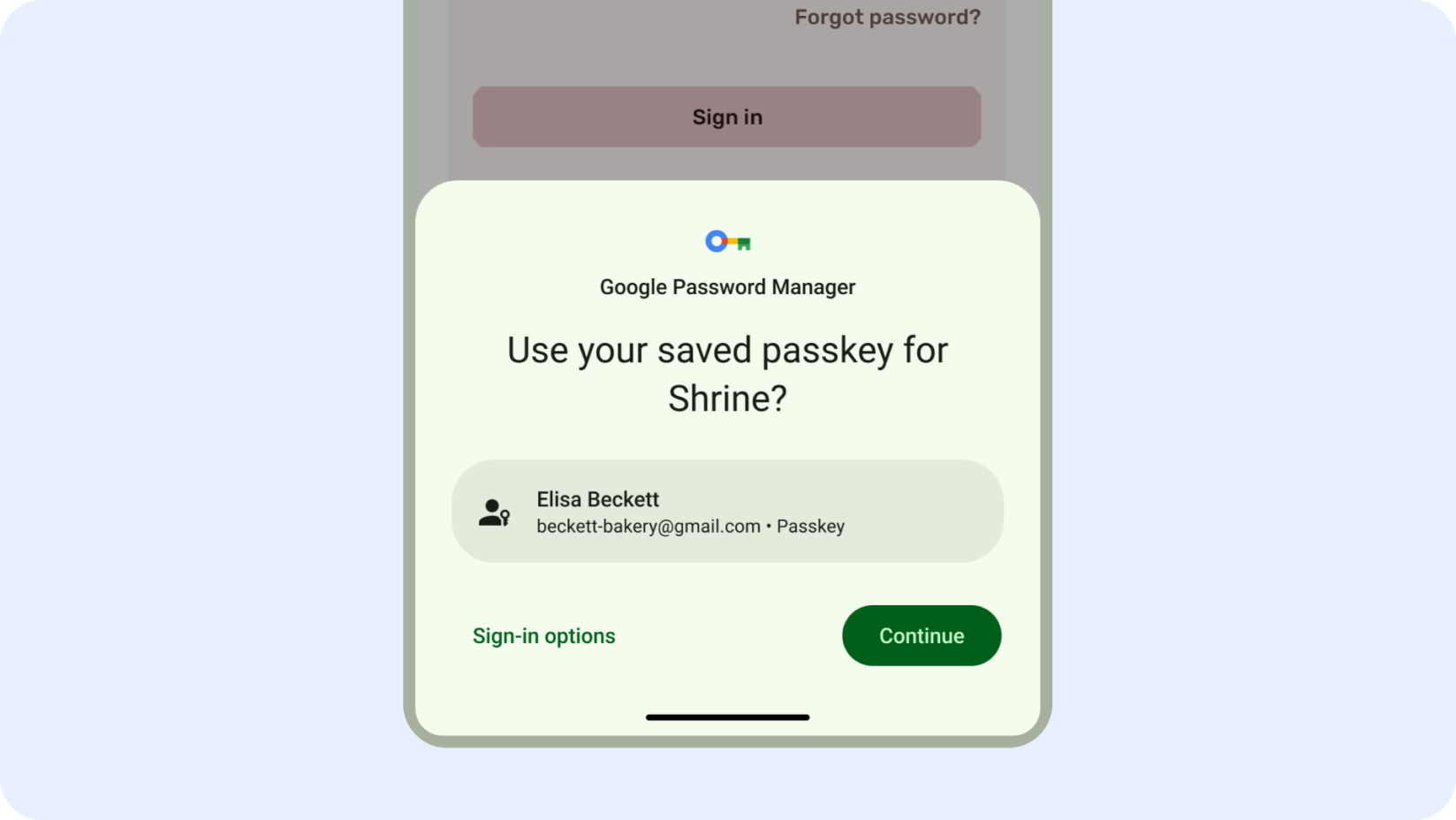

Klucze dostępu, dostępne w Menedżerze danych uwierzytelniających, ułatwiają logowanie i zwiększają jego bezpieczeństwo. Są odporne na phishing i nie można ich ponownie użyć. Użytkownicy mogą logować się przez odblokowanie urządzenia za pomocą odcisku palca, rozpoznawania twarzy lub lokalnego kodu PIN, zamiast zapamiętywać i wprowadzać hasło.

Szybkie tworzenie konta

Uprość proces rejestracji i zmniejszyj współczynnik porzuceń, integrując opcję Zaloguj się przez Google podczas tworzenia konta.

Ta opcja rejestracji jednym kliknięciem korzysta z dotychczasowych danych logowania, co minimalizuje trudności i poprawia komfort użytkowników.

Jeśli podczas rejestracji ustawisz jako priorytet opcję Zaloguj się przez Google, możesz znacznie usprawnić proces rejestracji aplikacji i zwiększyć zadowolenie użytkowników.

Logowanie jednym kliknięciem

Credential Manager to interfejs Jetpack API, który obsługuje wiele metod logowania, takich jak nazwa użytkownika i hasło, klucze dostępu i logowanie federacyjne (np. Zaloguj się przez Google) w jednym interfejsie API, co upraszcza integrację dla deweloperów.

Użytkownicy mogą logować się w aplikacji jednym kliknięciem, bez konieczności wybierania odpowiedniej opcji. Menedżer danych logowania ujednolica interfejs logowania niezależnie od metody uwierzytelniania, dzięki czemu użytkownicy mogą łatwiej i w bardziej przejrzysty sposób logować się w aplikacjach niezależnie od wybranej metody.

Pierwsze kroki z uwierzytelnianiem

Uwierzytelnianie użytkowników za pomocą kluczy dostępu

Integracja Menedżera danych logowania z kluczami dostępu

Zintegruj Menedżera danych logowania z funkcją Zaloguj się przez Google

Integrowanie Menedżera danych logowania z komponentem WebView

Integracja uwierzytelniania Firebase z funkcją Logowanie z Google

Najnowsze wiadomości i filmy

Migracja ze starszych interfejsów API do usługi Credential Manager

Migracja ze starszej wersji logowania przez Google

Logowanie przez Google na Androidzie zostało wycofane i planowane jest jego usunięcie w 2025 r. Przejdź do Menedżera danych logowania, aby zapewnić większą wygodę użytkownikom i utrzymać aplikację w aktualnym stanie.

Menedżer danych logowania służy do rejestracji i logowania. Do autoryzacji użyj AuthorizationClient do szczegółowych żądań autoryzacji na kontach Google (takich jak Dysk, Kalendarz czy Zdjęcia).