برنامه بهبود امنیت برنامه سرویسی است که به توسعه دهندگان برنامه Google Play ارائه می شود تا امنیت برنامه های خود را بهبود بخشد. این برنامه نکات و توصیه هایی را برای ساختن برنامه های ایمن تر ارائه می دهد و هنگامی که برنامه های شما در Google Play آپلود می شوند، پیشرفت های امنیتی احتمالی را شناسایی می کند. تا به امروز، این برنامه توسعه دهندگان را برای تعمیر بیش از 1000000 برنامه در Google Play تسهیل کرده است.

چگونه کار می کند

قبل از اینکه هر برنامه ای در Google Play پذیرفته شود، آن را از نظر ایمنی و امنیت، از جمله مسائل امنیتی احتمالی، اسکن می کنیم. همچنین به طور مداوم بیش از یک میلیون برنامه در Google Play را برای تهدیدهای اضافی دوباره اسکن می کنیم.

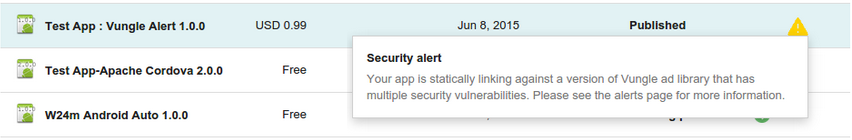

اگر برنامه شما برای یک مشکل امنیتی بالقوه پرچمگذاری شده است، فوراً به شما اطلاع میدهیم تا به شما در رسیدگی سریع به مشکل کمک کرده و به حفظ امنیت کاربرانتان کمک کند. ما هشدارها را با استفاده از ایمیل و کنسول Google Play با پیوندهایی به یک صفحه پشتیبانی با جزئیات در مورد نحوه بهبود برنامه به شما ارائه خواهیم کرد.

به طور معمول، این اعلانها شامل یک جدول زمانی برای ارائه بهبود در سریعترین زمان ممکن به کاربران است. برای برخی از مشکلات، ممکن است از شما بخواهیم قبل از اینکه بتوانید بهروزرسانیهای بیشتری را در برنامه منتشر کنید، بهبودهای امنیتی را در برنامه انجام دهید.

میتوانید با آپلود نسخه جدید برنامه خود در کنسول Google Play تأیید کنید که به طور کامل به مشکل رسیدگی کردهاید. حتماً شماره نسخه برنامه ثابت را افزایش دهید . پس از چند ساعت، کنسول Play را برای هشدار امنیتی بررسی کنید. اگر دیگر آنجا نیست، همه چیز آماده است.

نمونه ای از هشدار بهبود امنیت برای یک برنامه در کنسول Play.

درگیر شوید

موفقیت این برنامه به مشارکت ما با شما - توسعه دهندگان برنامه ها در Google Play - و جامعه امنیتی بستگی دارد. همه ما مسئول ارائه برنامه های ایمن و ایمن برای کاربران خود هستیم. برای بازخورد یا سؤال، لطفاً از طریق مرکز راهنمای برنامهنویس Google Play با ما تماس بگیرید. برای گزارش مشکلات امنیتی احتمالی در برنامهها، لطفاً با ما در security+asi@android.com تماس بگیرید.

کمپین ها و اصلاحات

در زیر جدیدترین مسائل امنیتی پرچمگذاری شده برای توسعهدهندگان در Google Play آمده است. جزئیات آسیبپذیری و اصلاح در پیوند صفحه پشتیبانی هر کمپین موجود است.

جدول 1 : کمپین های هشدار با مهلت مربوط به اصلاح.

| کمپین | شروع شد | صفحه پشتیبانی |

|---|---|---|

| کلیدهای سرور پیامرسانی ابری Firebase آشکار شد | 10/12/2021 | صفحه پشتیبانی |

| تغییر مسیر قصد | 2019/5/16 | صفحه پشتیبانی |

| تزریق رابط جاوا اسکریپت | 12/4/2018 | صفحه پشتیبانی |

| طرح ربودن | 2018/11/15 | صفحه پشتیبانی |

| برنامه نویسی متقابل | 10/30/2018 | صفحه پشتیبانی |

| اسکریپت بین سایتی مبتنی بر فایل | 6/5/2018 | صفحه پشتیبانی |

| SQL Injection | 6/4/2018 | صفحه پشتیبانی |

| پیمایش مسیر | 2017/9/22 | صفحه پشتیبانی |

| تأیید نام میزبان ناامن | 1395/11/29 | صفحه پشتیبانی |

| تزریق قطعه | 1395/11/29 | صفحه پشتیبانی |

| SDK آگهی مافوق صوت | 2016/9/28 | صفحه پشتیبانی |

| Libpng | 1395/6/16 | صفحه پشتیبانی |

| Libjpeg-turbo | 1395/6/16 | صفحه پشتیبانی |

| Vpon Ad SDK | 1395/6/16 | صفحه پشتیبانی |

| Airpush Ad SDK | 31/3/2016 | صفحه پشتیبانی |

| MoPub Ad SDK | 31/3/2016 | صفحه پشتیبانی |

| OpenSSL ("logjam" و CVE-2015-3194، CVE-2014-0224) | 31/3/2016 | صفحه پشتیبانی |

| TrustManager | 1395/2/17 | صفحه پشتیبانی |

| AdMarvel | 2/8/2016 | صفحه پشتیبانی |

| Libupup (CVE-2015-8540) | 2/8/2016 | صفحه پشتیبانی |

| آپاچی کوردووا (CVE-2015-5256، CVE-2015-1835) | 1394/12/14 | صفحه پشتیبانی |

| Vitamio Ad SDK | 1394/12/14 | صفحه پشتیبانی |

| GnuTLS | 1394/10/13 | صفحه پشتیبانی |

| Webview SSLErrorHandler | 1394/07/17 | صفحه پشتیبانی |

| Vungle Ad SDK | 2015/6/29 | صفحه پشتیبانی |

| آپاچی کوردووا (CVE-2014-3500، CVE-2014-3501، CVE-2014-3502) | 2015/6/29 | صفحه پشتیبانی |

جدول 2 : کمپین های فقط هشدار دهنده (بدون مهلت اصلاح).

| کمپین | شروع شد | صفحه پشتیبانی |

|---|---|---|

| Implicit Pending Intent | 2022/2/22 | صفحه پشتیبانی |

| هدف درونی ضمنی | 2021/6/22 | صفحه پشتیبانی |

| حالت رمزگذاری ناامن | 10/13/2020 | صفحه پشتیبانی |

| رمزگذاری ناامن | 2019/9/17 | صفحه پشتیبانی |

| پیمایش مسیر فایل فشرده | 2019/5/21 | صفحه پشتیبانی |

| توکن OAuth Foursquare جاسازی شده | 2016/9/28 | صفحه پشتیبانی |

| توکن OAuth فیس بوک جاسازی شده | 2016/9/28 | صفحه پشتیبانی |

| رهگیری صورتحساب Google Play | 2016/07/28 | صفحه پشتیبانی |

| Google Refresh Token OAuth جاسازی شده | 2016/07/28 | صفحه پشتیبانی |

| نشانی اینترنتی برنامهنویس اعتبارنامههای لو رفته | 1395/6/16 | صفحه پشتیبانی |

| فایل های جاسازی شده Keystore | 10/2/2014 | |

| اعتبارنامه های تعبیه شده خدمات وب آمازون | 6/12/2014 |