Come le release precedenti, Android 12 include modifiche al comportamento che potrebbero influire sulla tua app. Le seguenti modifiche al comportamento si applicano esclusivamente alle app che hanno come target Android 12 o versioni successive. Se la tua app ha come target Android 12, devi modificarla per supportare correttamente questi comportamenti, ove applicabile.

Assicurati di esaminare anche l'elenco delle modifiche al comportamento che interessano tutte le app in esecuzione su Android 12.

Esperienza utente

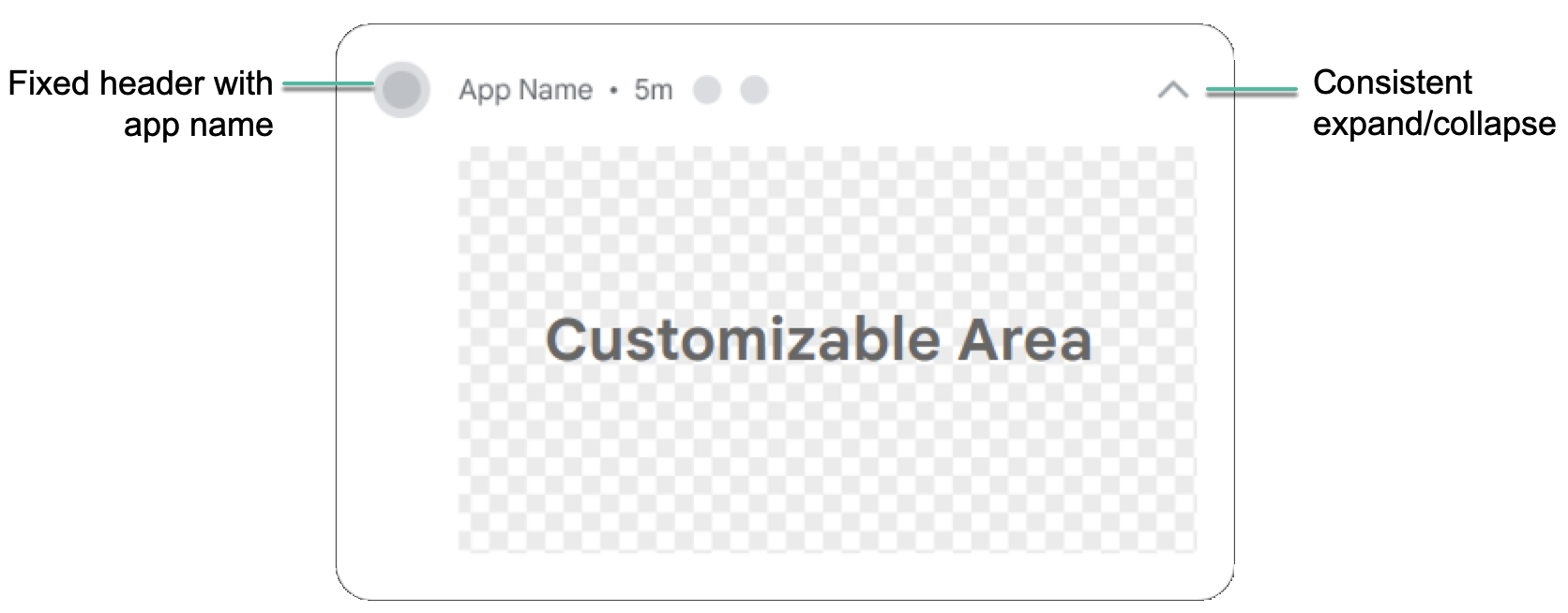

Notifiche personalizzate

Android 12 modifica l'aspetto e il comportamento delle notifiche completamente personalizzate. In precedenza, le notifiche personalizzate potevano utilizzare l'intera area di notifica e fornire layout e stili propri. Ciò ha comportato anti-pattern che potrebbero confondere gli utenti o causare problemi di compatibilità del layout su dispositivi diversi.

Per le app che hanno come target Android 12, le notifiche con visualizzazioni di contenuti personalizzati non

utilizzeranno più l'intera area di notifica; al contrario, il sistema applica un modello

standard. Questo modello garantisce che le notifiche personalizzate abbiano la stessa

decorazione delle altre notifiche in tutti gli stati, ad esempio l'icona della notifica

e le funzionalità di espansione (nello stato compresso) e l'icona della notifica,

il nome dell'app e la funzionalità di compressione (nello stato espanso). Questo comportamento è

quasi identico a quello di

Notification.DecoratedCustomViewStyle.

In questo modo, Android 12 rende tutte le notifiche visivamente coerenti e facili da scansionare, con un'espansione delle notifiche riconoscibile e familiare per gli utenti.

La seguente illustrazione mostra una notifica personalizzata nel modello standard:

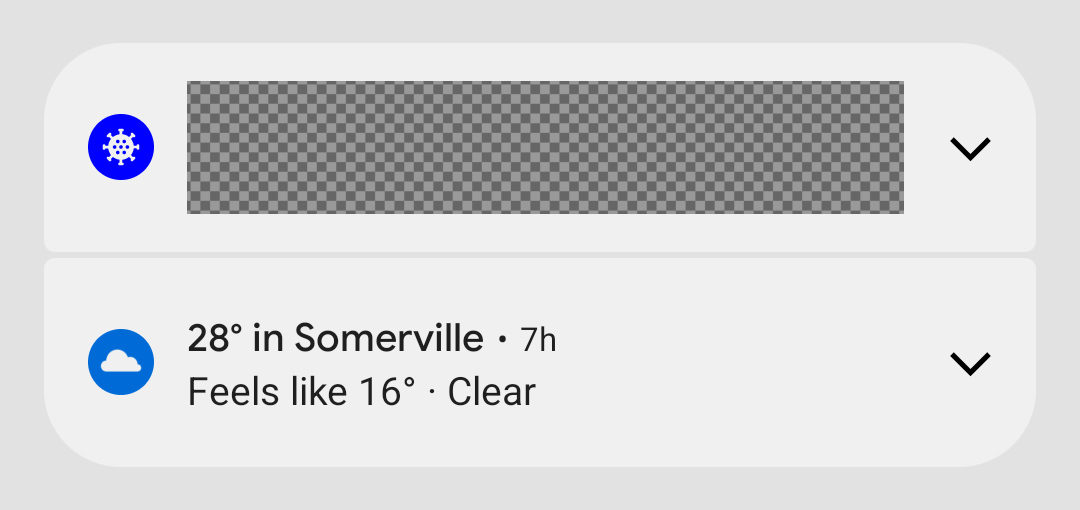

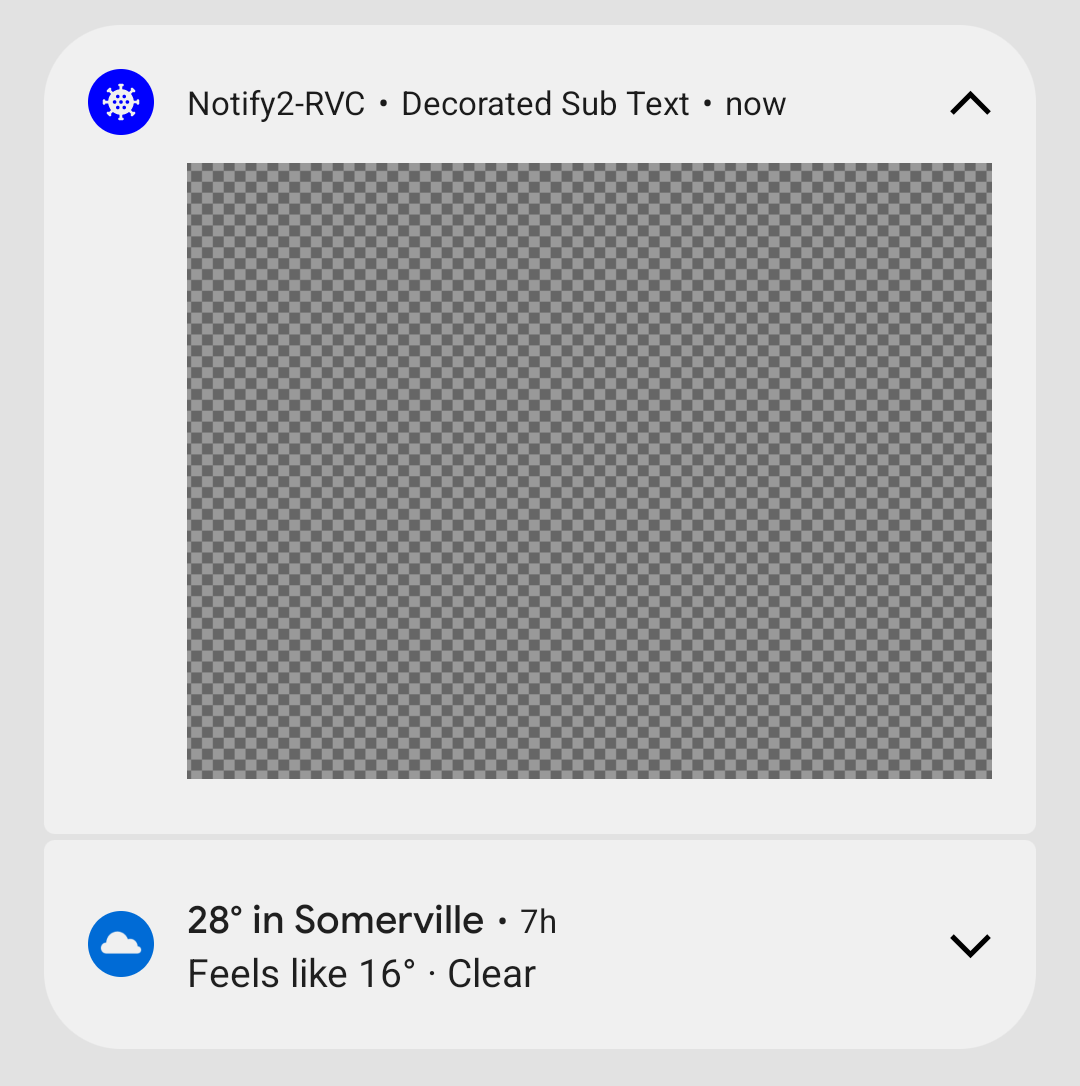

Gli esempi seguenti mostrano il rendering delle notifiche personalizzate in stato compresso e espanso:

La modifica in Android 12 interessa le app che definiscono sottoclassi personalizzate di

Notification.Style o che utilizzano

i metodi di Notification.Builder

setCustomContentView(RemoteViews),

setCustomBigContentView(RemoteViews)

e setCustomHeadsUpContentView(RemoteViews).

Se la tua app utilizza notifiche completamente personalizzate, ti consigliamo di eseguire test con il nuovo modello il prima possibile.

Attiva la modifica delle notifiche personalizzate:

- Modifica il

targetSdkVersiondella tua app inSper attivare il nuovo comportamento. - Ricompila.

- Installa l'app su un dispositivo o un emulatore con Android 12.

- Modifica il

Testa tutte le notifiche che utilizzano visualizzazioni personalizzate, assicurandoti che abbiano l'aspetto che ti aspetti nella tendina. Durante il test, tieni conto di questi aspetti e apporta le modifiche necessarie:

Le dimensioni delle viste personalizzate sono cambiate. In generale, l'altezza concessa alle notifiche personalizzate è inferiore rispetto a prima. Nello stato compresso, l'altezza massima dei contenuti personalizzati è diminuita da 106 dp a 48 dp. Inoltre, lo spazio orizzontale è inferiore.

Tutte le notifiche sono espandibili per le app destinate ad Android 12. In genere, se utilizzi

setCustomContentView, ti consigliamo di utilizzare anchesetBigCustomContentViewper assicurarti che gli stati compressi ed espansi siano coerenti.Per assicurarti che lo stato "Heads Up" venga visualizzato come previsto, non dimenticare di impostare l'importanza del canale di notifica su "ALTA" (visualizzazione sullo schermo).

Modifiche alla verifica dei link per app Android

Nelle app che hanno come target Android 12 o versioni successive, il sistema apporta diverse modifiche alla modalità di verifica dei link alle app per Android. Queste modifiche migliorano l'affidabilità dell'esperienza di collegamento delle app e offrono maggiore controllo agli sviluppatori di app e agli utenti finali.

Se utilizzi la verifica dei link per app Android per aprire i link web nella tua app,

verifica di utilizzare il formato corretto quando aggiungi filtri

intent per la

verifica dei link per app Android. In particolare, assicurati che questi filtri per intent includano la categoria BROWSABLE e supportino lo schema https.

Puoi anche verificare manualmente i link della tua app per testare l'affidabilità delle tue dichiarazioni.

Miglioramenti del comportamento Picture in picture

Android 12 introduce miglioramenti del comportamento per la modalità Picture in picture (PIP) e miglioramenti estetici consigliati per le animazioni di transizione sia per la navigazione basata su gesti sia per quella basata su elementi.

Per saperne di più, consulta Miglioramenti della modalità Picture in Picture.

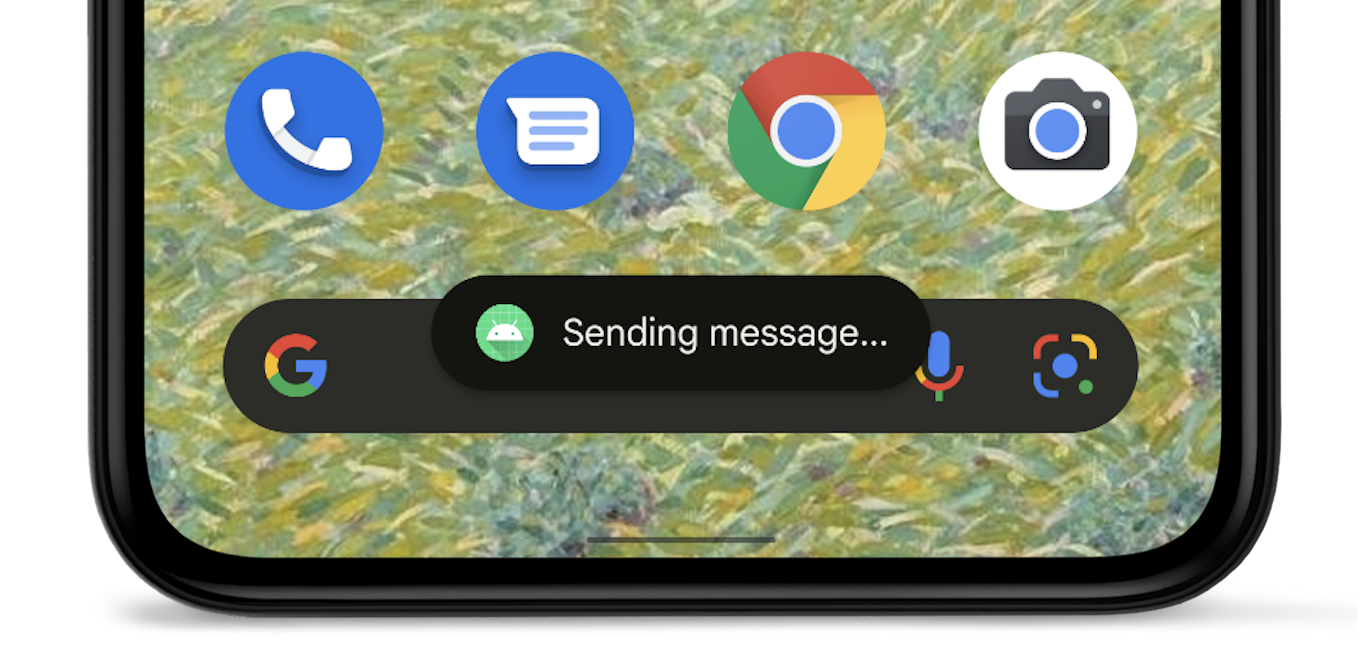

Nuovo design per i toast

In Android 12, la visualizzazione toast è stata riprogettata. Ora i toast sono limitati a due righe di testo e mostrano l'icona dell'applicazione accanto al testo.

Per ulteriori dettagli, consulta la sezione Panoramica dei toast.

Sicurezza e privacy

Posizione approssimativa

Sui dispositivi con Android 12 o versioni successive, gli utenti possono richiedere una precisione approssimativa della posizione per la tua app.

Cookie SameSite moderni in WebView

Il componente WebView di Android è basato su Chromium,

il progetto open source che alimenta il browser Chrome di Google. Chromium ha introdotto

modifiche alla gestione dei cookie di terze parti per offrire maggiore sicurezza e

privacy e offrire agli utenti maggiore trasparenza e controllo. A partire da Android 12,

queste modifiche sono incluse anche in WebView quando le app hanno come target

Android 12 (livello API 31) o versioni successive.

L'attributo SameSite di un cookie controlla se può essere inviato con qualsiasi richiesta o solo con richieste same-site. Le seguenti modifiche che proteggono la privacy

migliorano la gestione predefinita dei cookie di terze parti e contribuiscono a proteggere

dalla condivisione cross-site involontaria:

- I cookie senza un attributo

SameSitevengono trattati comeSameSite=Lax. - I cookie con

SameSite=Nonedevono specificare anche l'attributoSecure, il che significa che richiedono un contesto sicuro e devono essere inviati tramite HTTPS. - I link tra le versioni HTTP e HTTPS di un sito ora vengono trattati come richieste

cross-site, quindi i cookie non vengono inviati a meno che non siano contrassegnati in modo appropriato come

SameSite=None; Secure.

Per gli sviluppatori, le indicazioni generali sono di identificare le dipendenze dei cookie cross-site nei flussi utente critici e assicurarsi che l'attributo SameSite sia impostato in modo esplicito con i valori appropriati, ove necessario. Devi

specificare esplicitamente i cookie che possono funzionare su più siti web o

su navigazioni sullo stesso sito che passano da HTTP a HTTPS.

Per indicazioni complete per gli sviluppatori web su queste modifiche, consulta SameSite Cookies Explained e Schemeful SameSite.

Testare i comportamenti di SameSite nella tua app

Se la tua app utilizza WebView o se gestisci un sito web o un servizio che utilizza i cookie, ti consigliamo di testare i tuoi flussi su WebView di Android 12. Se riscontri problemi, potrebbe essere necessario aggiornare i cookie per supportare i nuovi comportamenti SameSite.

Controlla che non ci siano problemi di accesso e contenuti incorporati, nonché flussi di accesso, acquisto e altri flussi di autenticazione in cui l'utente inizia su una pagina non sicura e passa a una pagina sicura.

Per testare un'app con WebView, devi attivare i nuovi comportamenti SameSite per l'app che vuoi testare completando uno dei seguenti passaggi:

Attiva manualmente i comportamenti dell'attributo SameSite sul dispositivo di test attivando il flag dell'interfaccia utente webview-enable-modern-cookie-same-site in WebView DevTools.

Questo approccio ti consente di eseguire test su qualsiasi dispositivo con Android 5.0 (livello API 21) o versioni successive, incluso Android 12, e WebView versione 89.0.4385.0 o versioni successive.

Compila la tua app in modo che abbia come target Android 12 (livello API 31) entro il giorno

targetSdkVersion.Se utilizzi questo approccio, devi utilizzare un dispositivo con Android 12.

Per informazioni sul debug remoto per WebView su Android, vedi Guida introduttiva al debug remoto dei dispositivi Android.

Altre risorse

Per saperne di più sui comportamenti moderni di SameSite e sul relativo lancio in Chrome e WebView, visita la pagina Aggiornamenti di Chromium SameSite. Se trovi un bug in WebView o Chromium, puoi segnalarlo nel tracker dei problemi di Chromium pubblico.

I sensori di movimento sono limitati in base alla frequenza

Per proteggere le informazioni potenzialmente sensibili sugli utenti, se la tua app ha come target Android 12 o versioni successive, il sistema impone un limite alla frequenza di aggiornamento dei dati di alcuni sensori di movimento e di posizione.

Scopri di più sulla limitazione della frequenza dei sensori.

Ibernazione delle app

Android 12 si basa sul comportamento di ripristino automatico delle autorizzazioni introdotto in Android 11 (livello API 30). Se la tua app ha come target Android 12 e l'utente non interagisce con la tua app per alcuni mesi, il sistema reimposta automaticamente le autorizzazioni concesse e mette l'app in stato di ibernazione.

Scopri di più nella guida sulla ibernazione delle app.

Dichiarazione di attribuzione nel controllo dell'accesso ai dati

L'API di controllo dell'accesso ai dati, introdotta in Android 11 (livello API 30), ti consente di creare tag di attribuzione in base ai casi d'uso della tua app. Questi tag ti consentono di determinare più facilmente quale parte della tua app esegue un tipo specifico di accesso ai dati.

Se la tua app ha come target Android 12 o versioni successive, devi dichiarare questi tag di attribuzione nel file manifest dell'app.

Limitazione del backup ADB

Per contribuire a proteggere i dati privati delle app, Android 12 modifica il comportamento predefinito del comando

adb backup. Per le app che hanno come target Android 12 (livello API 31) o versioni successive,

quando un utente esegue il comando adb backup, i dati delle app vengono esclusi da qualsiasi altro

dato di sistema esportato dal dispositivo.

Se i tuoi flussi di lavoro di test o sviluppo si basano sui dati delle app che utilizzano adb backup,

ora puoi attivare l'esportazione dei dati della tua app impostando

android:debuggable

su true nel file manifest dell'app.

Esportazione più sicura dei componenti

Se la tua app ha come target Android 12 o versioni successive e contiene

attività,

servizi o ricevitori

broadcast che utilizzano filtri

intent, devi dichiarare

esplicitamente l'attributo

android:exported per questi componenti dell'app.

Se il componente dell'app include la categoria

LAUNCHER, imposta

android:exported su true. Nella maggior parte degli altri casi, imposta android:exported su

false.

Il seguente snippet di codice mostra un esempio di servizio che contiene un filtro per intent

il cui attributo android:exported è impostato su false:

<service android:name="com.example.app.backgroundService" android:exported="false"> <intent-filter> <action android:name="com.example.app.START_BACKGROUND" /> </intent-filter> </service>

Messaggi in Android Studio

Se la tua app contiene un'attività, un servizio o un broadcast receiver che utilizza

filtri per intent, ma non dichiara android:exported, vengono visualizzati i seguenti messaggi

di avviso, a seconda della versione di Android Studio che utilizzi:

Android Studio 2020.3.1 Canary 11 o versioni successive

Vengono visualizzati i seguenti messaggi:

Nel file manifest viene visualizzato il seguente avviso di lint:

When using intent filters, please specify android:exported as wellQuando provi a compilare l'app, viene visualizzato il seguente messaggio di errore di build:

Manifest merger failed : Apps targeting Android 12 and higher are required \ to specify an explicit value for android:exported when the corresponding \ component has an intent filter defined.

Versioni precedenti di Android Studio

Se tenti di installare l'app, Logcat visualizza il seguente messaggio di errore:

Installation did not succeed.

The application could not be installed: INSTALL_FAILED_VERIFICATION_FAILURE

List of apks:

[0] '.../build/outputs/apk/debug/app-debug.apk'

Installation failed due to: 'null'

Mutabilità di PendingIntent

Se la tua app ha come target Android 12, devi specificare la

mutabilità di

ogni oggetto PendingIntent creato dalla tua

app. Questo requisito aggiuntivo migliora la sicurezza della tua app.

Testare la modifica della mutabilità di PendingIntent

Per determinare se nella tua app mancano dichiarazioni di mutabilità, cerca il seguente avviso lint in Android Studio:

Warning: Missing PendingIntent mutability flag [UnspecifiedImmutableFlag]

Avvii di intent non sicuri

Per migliorare la sicurezza della piattaforma, Android 12 e versioni successive forniscono una funzionalità di debug che rileva avvii non sicuri di intent. Quando il sistema rileva un lancio non sicuro, si verifica una violazione di StrictMode.

Prestazioni

Limitazioni di avvio dei servizi in primo piano

Le app che hanno come target Android 12 o versioni successive non possono avviare servizi in primo piano durante l'esecuzione in background, ad eccezione di alcuni casi speciali. Se un'app tenta di avviare un servizio in primo piano mentre è in esecuzione in background, si verifica un'eccezione (tranne in alcuni casi speciali).

Valuta la possibilità di utilizzare WorkManager per pianificare e avviare operazioni rapide mentre l'app viene eseguita in background. Per completare le azioni urgenti richieste dall'utente, avvia i servizi in primo piano entro un allarme esatto.

Autorizzazione Sveglia esatta

Per incoraggiare le app a risparmiare risorse di sistema, le app che hanno come target Android 12 e versioni successive e impostano sveglie esatte devono avere accesso alla funzionalità "Sveglie e promemoria" visualizzata nella schermata Accesso speciale alle app nelle impostazioni di sistema.

Per ottenere questo accesso speciale all'app, richiedi l'autorizzazione

SCHEDULE_EXACT_ALARM

nel manifest.

Gli allarmi esatti devono essere utilizzati solo per le funzionalità rivolte agli utenti. Scopri di più sui casi d'uso accettabili per l'impostazione di una sveglia esatta.

Disattivare la modifica del comportamento

Mentre prepari la tua app per il targeting di Android 12, puoi disattivare temporaneamente la modifica del comportamento nella variante di build eseguibile per il debug a scopo di test. Per farlo, completa una delle seguenti attività:

- Nella schermata delle impostazioni Opzioni sviluppatore, seleziona Modifiche alla compatibilità delle app. Nella schermata visualizzata, tocca il nome dell'app, quindi disattiva REQUIRE_EXACT_ALARM_PERMISSION.

In una finestra del terminale sulla macchina di sviluppo, esegui questo comando:

adb shell am compat disable REQUIRE_EXACT_ALARM_PERMISSION PACKAGE_NAME

Limitazioni del trampolino di notifiche

Quando gli utenti interagiscono con le notifiche, alcune app rispondono ai tocchi delle notifiche avviando un componente dell'app che alla fine avvia l'attività che l'utente vede e con cui interagisce. Questo componente dell'app è noto come trampolino di notifica.

Per migliorare le prestazioni e l'esperienza utente delle app, le app che hanno come target Android 12 o

versioni successive non possono avviare attività da servizi o

broadcast receiver utilizzati come

trampolini di notifica. In altre parole, dopo che l'utente tocca una notifica

o un pulsante di azione all'interno

della notifica, la tua app non può chiamare

startActivity()

all'interno di un servizio o di un broadcast receiver.

Quando la tua app tenta di avviare un'attività da un servizio o da un broadcast receiver che funge da trampolino di lancio per le notifiche, il sistema impedisce l'avvio dell'attività e in Logcat viene visualizzato il seguente messaggio:

Indirect notification activity start (trampoline) from PACKAGE_NAME, \

this should be avoided for performance reasons.

Identificare i componenti dell'app che fungono da trampolini di lancio delle notifiche

Quando testi l'app, dopo aver toccato una notifica, puoi identificare quale servizio o ricevitore di trasmissione ha agito come trampolino di lancio delle notifiche nella tua app. Per farlo, esamina l'output del seguente comando del terminale:

adb shell dumpsys activity service \ com.android.systemui/.dump.SystemUIAuxiliaryDumpService

Una sezione dell'output include il testo "NotifInteractionLog". Questa sezione contiene le informazioni necessarie per identificare il componente che viene avviato in seguito al tocco di una notifica.

Aggiorna la tua app

Se la tua app avvia un'attività da un servizio o da un broadcast receiver che funge da trampolino di notifica, completa i seguenti passaggi di migrazione:

- Crea un oggetto

PendingIntentassociato all'attività che gli utenti vedono dopo aver toccato la notifica. - Utilizza l'oggetto

PendingIntentche hai creato nel passaggio precedente come parte della creazione della notifica.

Per identificare l'origine dell'attività, ad esempio per eseguire la registrazione,

utilizza gli extra quando pubblichi la notifica. Per la registrazione centralizzata, utilizza

ActivityLifecycleCallbacks

o gli osservatori del ciclo di vita di Jetpack.

Attiva/disattiva il comportamento

Quando testi una versione di cui è possibile eseguire il debug della tua app, puoi attivare e disattivare questa

limitazione utilizzando il flag di compatibilità dell'app NOTIFICATION_TRAMPOLINE_BLOCK.

Backup e ripristino

Sono state apportate modifiche al funzionamento del backup e del ripristino nelle app eseguite su Android 12 (livello API 31) e che lo hanno come target. Il backup e il ripristino di Android hanno due forme:

- Backup sul cloud:i dati utente vengono archiviati in Google Drive dell'utente in modo che possano essere ripristinati in un secondo momento sul dispositivo o su un nuovo dispositivo.

- Trasferimenti da dispositivo a dispositivo (D2D): i dati utente vengono inviati direttamente al nuovo dispositivo dell'utente dal dispositivo precedente, ad esempio tramite un cavo.

Per saperne di più su come vengono eseguiti il backup e il ripristino dei dati, consulta Eseguire il backup dei dati utente con Backup automatico ed Eseguire il backup delle coppie chiave-valore con Android Backup Service.

Modifiche alla funzionalità di trasferimento D2D

Per le app in esecuzione su Android 12 e versioni successive e che hanno come target queste versioni:

Specificare regole di inclusione ed esclusione con il meccanismo di configurazione XML non influisce sui trasferimenti D2D, anche se influisce comunque sul backup e sul ripristino basati sul cloud (come i backup di Google Drive). Per specificare le regole per i trasferimenti D2D, devi utilizzare la nuova configurazione descritta nella sezione successiva.

Sui dispositivi di alcuni produttori, la specifica

android:allowBackup="false"disattiva i backup su Google Drive, ma non disattiva i trasferimenti D2D per l'app.

Nuovo formato di inclusione ed esclusione

Le app in esecuzione su Android 12 e versioni successive e che hanno come target queste versioni utilizzano un formato diverso per la configurazione XML. Questo formato distingue in modo esplicito il backup di Google Drive dal trasferimento D2D, in quanto richiede di specificare separatamente le regole di inclusione ed esclusione per i backup sul cloud e per il trasferimento D2D.

Facoltativamente, puoi utilizzarlo anche per specificare regole per il backup, nel qual caso la configurazione utilizzata in precedenza viene ignorata sui dispositivi con Android 12 o versioni successive. La configurazione precedente è ancora necessaria per i dispositivi con Android 11 o versioni precedenti.

Modifiche al formato XML

Di seguito è riportato il formato utilizzato per la configurazione di backup e ripristino in Android 11 e versioni precedenti:

<full-backup-content> <include domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string" requireFlags=["clientSideEncryption" | "deviceToDeviceTransfer"] /> <exclude domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string" /> </full-backup-content>

Di seguito sono riportate le modifiche al formato in grassetto.

<data-extraction-rules> <cloud-backup [disableIfNoEncryptionCapabilities="true|false"]> ... <include domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string"/> ... <exclude domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string"/> ... </cloud-backup> <device-transfer> ... <include domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string"/> ... <exclude domain=["file" | "database" | "sharedpref" | "external" | "root"] path="string"/> ... </device-transfer> </data-extraction-rules>

Per saperne di più, consulta la sezione corrispondente della guida al backup dei dati utente con il backup automatico.

Flag del manifest per le app

Indica alle tue app la nuova configurazione XML utilizzando l'attributo

android:dataExtractionRules nel file

manifest. Quando fai riferimento alla nuova configurazione XML, l'attributo

android:fullBackupContent che punta alla vecchia configurazione viene ignorato

sui dispositivi con Android 12 o versioni successive. Il seguente esempio di codice mostra le nuove

voci del file manifest:

<application ... <!-- The below attribute is ignored. --> android:fullBackupContent="old_config.xml" <!-- You can point to your new configuration using the new dataExtractionRules attribute . --> android:dataExtractionRules="new_config.xml" ...> </application>

Connettività

Autorizzazioni Bluetooth

Android 12 introduce le autorizzazioni

BLUETOOTH_SCAN,

BLUETOOTH_ADVERTISE,

e

BLUETOOTH_CONNECT. Queste autorizzazioni semplificano l'interazione delle app che hanno come target

Android 12 con i dispositivi Bluetooth, soprattutto per le app che non

richiedono l'accesso alla posizione del dispositivo.

Per preparare il tuo dispositivo al targeting di Android 12 o versioni successive, aggiorna la logica della tua app. Anziché dichiarare un insieme legacy di autorizzazioni Bluetooth, dichiara un insieme più moderno di autorizzazioni Bluetooth.

Connessione peer-to-peer + connessione a internet simultanee

Per le app che hanno come target Android 12 (livello API 31) o versioni successive, i dispositivi che supportano connessioni peer-to-peer e internet simultanee possono mantenere connessioni Wi-Fi simultanee sia al dispositivo peer sia alla rete principale che fornisce internet, rendendo l'esperienza utente più fluida. Le app che hanno come target Android 11 (livello API 30) o versioni precedenti continuano a presentare il comportamento legacy, in cui la rete Wi-Fi principale viene disconnessa prima di connettersi al dispositivo peer.

Compatibilità

WifiManager.getConnectionInfo()

è in grado di restituire WifiInfo per

una sola rete. Per questo motivo, il comportamento dell'API è stato modificato nei seguenti modi in Android 12 e versioni successive:

- Se è disponibile una sola rete Wi-Fi, viene restituito il relativo

WifiInfo. - Se sono disponibili più reti Wi-Fi e l'app di chiamata ha attivato una

connessione peer-to-peer, viene restituito il

WifiInfocorrispondente al dispositivo peer. - Se sono disponibili più reti Wi-Fi e l'app di chiamata non ha

attivato una connessione peer-to-peer, viene restituito l'

WifiInfodella connessione principale che fornisce internet.

Per offrire un'esperienza utente migliore sui dispositivi che supportano due reti Wi-Fi simultanee, consigliamo a tutte le app, in particolare quelle che attivano connessioni peer-to-peer, di eseguire la migrazione dalla chiamata WifiManager.getConnectionInfo() e utilizzare invece NetworkCallback.onCapabilitiesChanged() per ottenere tutti gli oggetti WifiInfo che corrispondono a NetworkRequest utilizzato per registrare NetworkCallback. getConnectionInfo() è deprecato a partire da

Android 12.

Il seguente esempio di codice mostra come ottenere WifiInfo in un

NetworkCallback:

Kotlin

val networkCallback = object : ConnectivityManager.NetworkCallback() { ... override fun onCapabilitiesChanged( network : Network, networkCapabilities : NetworkCapabilities) { val transportInfo = networkCapabilities.getTransportInfo() if (transportInfo !is WifiInfo) return val wifiInfo : WifiInfo = transportInfo ... } }

Java

final NetworkCallback networkCallback = new NetworkCallback() { ... @Override public void onCapabilitiesChanged( Network network, NetworkCapabilities networkCapabilities) { final TransportInfo transportInfo = networkCapabilities.getTransportInfo(); if (!(transportInfo instanceof WifiInfo)) return; final WifiInfo wifiInfo = (WifiInfo) transportInfo; ... } ... };

API nativa mDNSResponder

Android 12 modifica il momento in cui le app possono interagire con il daemon mDNSResponder utilizzando

l'API nativa mDNSResponder.

In precedenza, quando un'app registrava un servizio sulla rete

e chiamava il metodo getSystemService(), il servizio NSD del sistema avviava il daemon mDNSResponder, anche se l'app non aveva ancora chiamato alcun metodo NsdManager. Il daemon ha quindi eseguito la sottoscrizione

del dispositivo ai gruppi di multicast di tutti i nodi, causando il risveglio più

frequente del sistema e l'utilizzo di energia aggiuntiva. Per ridurre al minimo l'utilizzo della batteria, in Android 12

e versioni successive il sistema ora avvia il daemon mDNSResponder solo quando è necessario

per gli eventi NSD e lo arresta in seguito.

Poiché questa modifica influisce sul momento in cui il daemon mDNSResponder è disponibile, le app

che presuppongono che il daemon mDNSResponder venga avviato dopo aver chiamato il

metodo getSystemService() potrebbero ricevere messaggi dal sistema che indicano che

il daemon mDNSResponder non è disponibile. Le app che utilizzano NsdManager e non

utilizzano l'API nativa mDNSResponder non sono interessate da questa modifica.

Librerie fornitore

Librerie condivise native fornite dal fornitore

Le librerie condivise native non NDK

fornite da fornitori di silicio o produttori di dispositivi non sono accessibili

per impostazione predefinita se l'app ha come target Android 12 (livello API 31) o versioni successive. Le

librerie sono accessibili solo quando vengono richieste esplicitamente utilizzando il tag

<uses-native-library>.

Se l'app ha come target Android 11 (livello API 30) o versioni precedenti, il tag

<uses-native-library> non è obbligatorio. In questo caso, qualsiasi libreria condivisa nativa è accessibile indipendentemente dal fatto che sia una libreria NDK.

Limitazioni non SDK aggiornate

Android 12 include elenchi aggiornati di interfacce non SDK con limitazioni in base alla collaborazione con gli sviluppatori Android e ai test interni più recenti. Ove possibile, ci assicuriamo che siano disponibili alternative pubbliche prima di limitare le interfacce non SDK.

Se la tua app non ha come target Android 12, alcune di queste modifiche potrebbero non interessarti immediatamente. Tuttavia, anche se al momento puoi utilizzare alcune interfacce non SDK (a seconda del livello API target della tua app), l'utilizzo di qualsiasi metodo o campo non SDK comporta sempre un rischio elevato di interruzione dell'app.

Se non sai con certezza se la tua app utilizza interfacce non SDK, puoi testarla per scoprirlo. Se la tua app si basa su interfacce non SDK, devi iniziare a pianificare una migrazione ad alternative SDK. Tuttavia, ci rendiamo conto che alcune app hanno casi d'uso validi per l'utilizzo di interfacce non SDK. Se non riesci a trovare un'alternativa all'utilizzo di un'interfaccia non SDK per una funzionalità della tua app, devi richiedere una nuova API pubblica.

Per scoprire di più sulle modifiche apportate a questa release di Android, consulta Aggiornamenti alle limitazioni relative alle interfacce non SDK in Android 12. Per saperne di più sulle interfacce non SDK in generale, consulta Limitazioni relative alle interfacce non SDK.