অ্যান্ড্রয়েড অ্যাপে ক্রেডেনশিয়াল এক্সচেঞ্জের জন্য ক্রেডেনশিয়াল ম্যানেজার হল প্রস্তাবিত জেটপ্যাক এপিআই। ক্রেডেনশিয়াল ম্যানেজার এপিআই প্রমাণীকরণ এবং অনুমোদনের ক্ষেত্রে ব্যবহারের ক্ষেত্রে ফর্ম ফ্যাক্টর জুড়ে ক্রেডেনশিয়াল এক্সচেঞ্জকে স্ট্রিমলাইন করে। আপনি নতুন অ্যান্ড্রয়েড ডিভাইসে ডিজিটাল ক্রেডেনশিয়াল পরিচালনা করতে এবং ব্যবহারকারীর ক্রেডেনশিয়াল পুনরুদ্ধার করতে ক্রেডেনশিয়াল ম্যানেজার ব্যবহার করতে পারেন।

ক্রেডেনশিয়াল ম্যানেজার বৈশিষ্ট্য

ক্রেডেনশিয়াল ম্যানেজার সাইন-ইন প্রক্রিয়াটিকে সুগম করে এবং শক্তিশালী ক্ষমতা প্রদানের মাধ্যমে নিরাপত্তা বৃদ্ধি করে, যার মধ্যে রয়েছে:

- বিভিন্ন প্রমাণীকরণ প্রক্রিয়ার জন্য সমর্থন : ব্যবহারকারীদের নিম্নলিখিতগুলি ব্যবহার করে আপনার অ্যাপে সাইন আপ বা সাইন ইন করতে সক্ষম করে:

- ক্রস-ডিভাইস ক্রেডেনশিয়াল পুনরুদ্ধার : পুনরুদ্ধার শংসাপত্রের সাথে ইন্টিগ্রেশন প্রদান করে, ব্যবহারকারীদের একটি নতুন ডিভাইসে আপনার অ্যাপটি নির্বিঘ্নে ব্যবহার শুরু করার অনুমতি দেয়।

- শংসাপত্র প্রদানকারীদের সাথে নিরবচ্ছিন্ন একীকরণ : শংসাপত্র প্রদানকারীদের জন্য সহায়তা প্রদান করে, যার মধ্যে গুগল পাসওয়ার্ড ম্যানেজারের মতো পাসওয়ার্ড পরিচালকও অন্তর্ভুক্ত।

- শংসাপত্র ব্যবস্থাপনা : ব্যবহারকারীর শংসাপত্রের জন্য মেটাডেটা আপডেট করা সক্ষম করে, যা আপনার অ্যাপ এবং শংসাপত্র প্রদানকারীদের মধ্যে শংসাপত্রগুলিকে সামঞ্জস্যপূর্ণ রাখতে সহায়তা করে।

- WebView সামঞ্জস্য : WebView ব্যবহার করে এমন অ্যাপগুলির সাথে কাজ করে।

- অটোফিল ইন্টিগ্রেশন : অটোফিল UI এর মধ্যে শংসাপত্র প্রদর্শনের জন্য অটোফিলের সাথে একীভূত হয়।

ক্রেডেনশিয়াল ম্যানেজার ব্যবহারের সুবিধা

ক্রেডেনশিয়াল ম্যানেজার গ্রহণ আপনার অ্যাপ্লিকেশন এবং আপনার ব্যবহারকারী উভয়ের জন্যই বেশ কয়েকটি মূল সুবিধা প্রদান করে:

- উন্নত নিরাপত্তা : পাসকিগুলি উন্নত নিরাপত্তা প্রদান করে এবং ব্যবহারকারীদের ফিশিং প্রচেষ্টা থেকে রক্ষা করে।

- বিভিন্ন ফর্ম ফ্যাক্টরের জন্য সমর্থন : API গুলি মোবাইল, অ্যান্ড্রয়েড এক্সআর এবং ওয়্যার ওএস ডিভাইস সহ অ্যান্ড্রয়েড ফর্ম ফ্যাক্টর জুড়ে কাজ করে।

- ব্যবহারের ক্ষেত্রে সরলীকৃত প্রমাণীকরণ : ডিজিটাল ড্রাইভিং লাইসেন্স, কর্পোরেট আইডি এবং জাতীয় পরিচয়পত্রের মতো ডিজিটাল শংসাপত্রগুলি বিভিন্ন ব্যবহারের ক্ষেত্রে প্রমাণীকরণ সক্ষম করে, যার মধ্যে ফোন নম্বর যাচাইকরণের প্রয়োজন হয়।

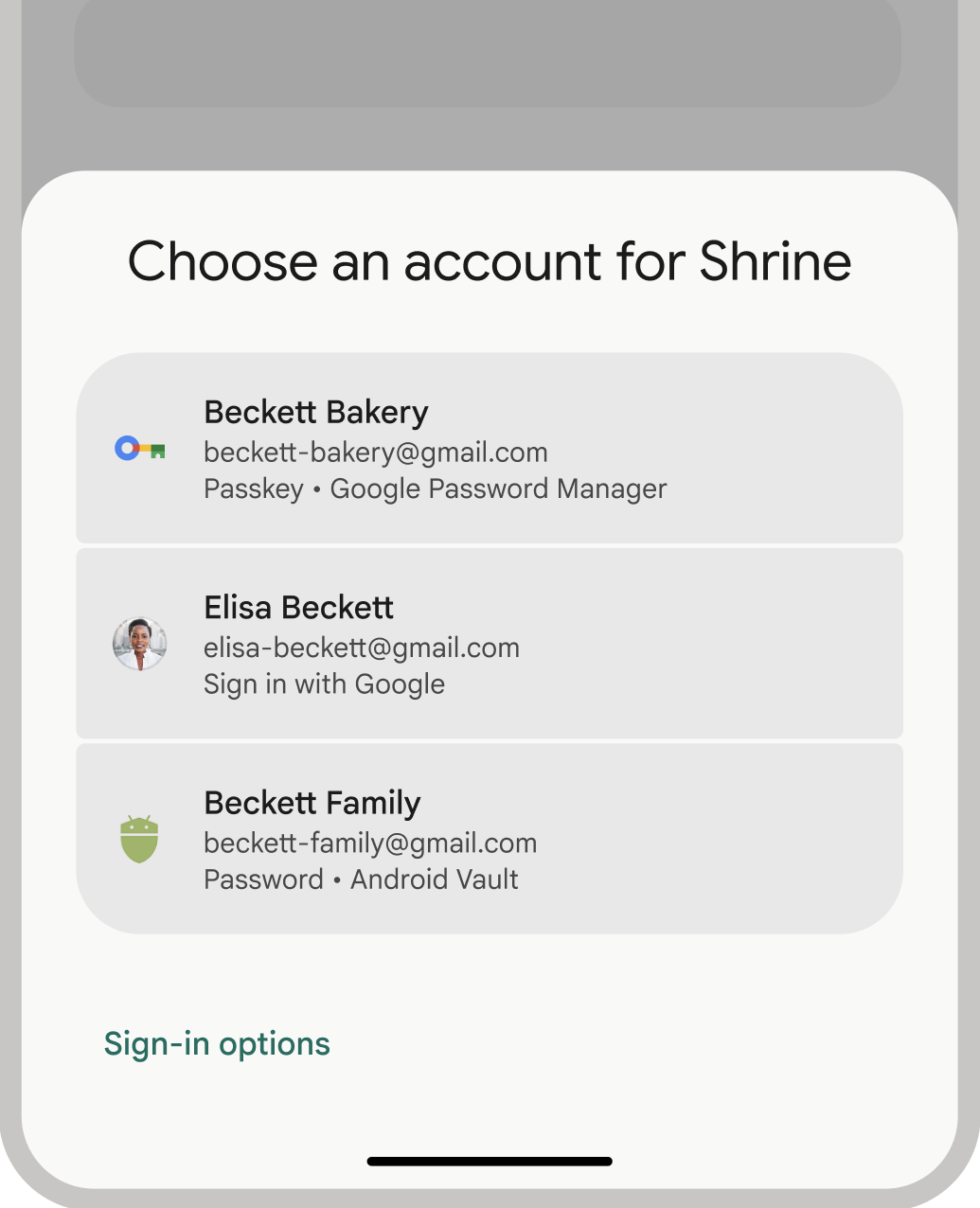

- উন্নত ব্যবহারকারীর অভিজ্ঞতা : ক্রেডেনশিয়াল ম্যানেজারের ইউনিফাইড ইন্টারফেস ব্যবহারকারীদের একটি পরিচিত এবং ধারাবাহিক অভিজ্ঞতা প্রদান করে এবং নিবন্ধন এবং সাইন-ইন গতি উন্নত করে। নীচের শিট UI আপনার অ্যাপের বিষয়বস্তুর সাথে ইনলাইনে প্রদর্শিত হয়, তাই সাইন-ইন করার সময় আপনার ব্যবহারকারীরা আপনার অ্যাপের প্রসঙ্গে থাকে। নিম্নলিখিত চিত্রটি ক্রেডেনশিয়াল ম্যানেজারের অন্তর্নির্মিত UI দেখায়:

প্রমাণীকরণ পরিভাষা

যে সত্তার ব্যবহারকারীদের জন্য প্রমাণীকরণের প্রয়োজন হয় তাকে নির্ভরশীল পক্ষ বলা হয়। একটি প্রমাণীকরণ কর্মপ্রবাহে সাধারণত নিম্নলিখিত উপাদানগুলি অন্তর্ভুক্ত থাকে:

- নির্ভরশীল পার্টি ক্লায়েন্ট অ্যাপ : ক্লায়েন্ট—এই ক্ষেত্রে, আপনার অ্যান্ড্রয়েড অ্যাপ—যা পাসকি তৈরি এবং ব্যবহার করার জন্য ব্যবহারকারী ইন্টারফেস পরিচালনা করে।

- নির্ভরযোগ্য পার্টি সার্ভার : একটি অ্যাপ সার্ভার যা পাসকি তৈরি, সংরক্ষণ এবং যাচাইকরণে সহায়তা করে।

- ক্রেডেনশিয়াল প্রোভাইডার : একটি উপাদান যা ব্যবহারকারীর ক্রেডেনশিয়াল সংরক্ষণ করে এবং প্রদান করে, যেমন গুগল পাসওয়ার্ড ম্যানেজার। মনে রাখবেন যে FIDO ডকুমেন্টেশন ক্রেডেনশিয়াল প্রোভাইডারদের ক্রেডেনশিয়াল ম্যানেজার হিসাবে উল্লেখ করে।

শংসাপত্রের সঞ্চয়স্থান

গুগল পাসওয়ার্ড ম্যানেজারের মতো ক্রেডেনশিয়াল প্রদানকারীরা ব্যবহারকারীদের তাদের ডিভাইস জুড়ে ক্রেডেনশিয়াল পরিচালনা করার জন্য একটি কেন্দ্রীভূত এবং নিরাপদ অবস্থান প্রদান করে, যা প্রমাণীকরণ প্রক্রিয়াটিকে আরও সহজ করে তোলে। ক্রেডেনশিয়াল প্রদানকারী হিসাবে ক্রেডেনশিয়াল ম্যানেজারের সাথে একীভূত করতে, ক্রেডেনশিয়াল প্রদানকারী হিসাবে প্রমাণীকরণ বাস্তবায়ন দেখুন।

গুগল পাসওয়ার্ড ম্যানেজার কীভাবে আপনার শংসাপত্রগুলি সুরক্ষিত রাখে সে সম্পর্কে আরও তথ্যের জন্য, গুগল পাসওয়ার্ড ম্যানেজারে পাসকিগুলির সুরক্ষা দেখুন।

ক্রেডেনশিয়াল ম্যানেজারে মাইগ্রেট করুন

ক্রেডেনশিয়াল ম্যানেজারটি লিগ্যাসি অ্যান্ড্রয়েড প্রমাণীকরণ API এবং স্থানীয় FIDO2 শংসাপত্রগুলি প্রতিস্থাপন করার উদ্দেশ্যে তৈরি। ক্রেডেনশিয়াল ম্যানেজারে স্থানান্তর সম্পর্কে আরও তথ্যের জন্য, নিম্নলিখিত নির্দেশিকাগুলি দেখুন: