O Gerenciador de credenciais é a API do Jetpack recomendada para troca de credenciais em apps Android. A API Credential Manager simplifica a troca de credenciais em vários formatos para casos de uso que abrangem autenticação e autorização. Você também pode usar o Gerenciador de credenciais para processar credenciais digitais e restaurar credenciais de usuário em novos dispositivos Android.

Recursos do Credential Manager

O Credential Manager simplifica o processo de login e aumenta a segurança ao oferecer um conjunto robusto de recursos, incluindo:

- Suporte a vários mecanismos de autenticação: permite que os usuários se inscrevam

ou façam login no app usando:

- Chaves de acesso

- Login do Google e outros mecanismos de login federado

- Senhas

- Credenciais digitais

- Restauração de credenciais entre dispositivos: oferece integração com Restore Credentials, permitindo que os usuários comecem a usar seu app em um novo dispositivo sem problemas.

- Integração perfeita com provedores de credenciais: oferece suporte a provedores de credenciais, incluindo gerenciadores de senhas como o Gerenciador de senhas do Google.

- Gerenciamento de credenciais: permite atualizar os metadados das credenciais do usuário, ajudando a manter a consistência das credenciais no app e nos provedores de credenciais.

- Compatibilidade com WebView: funciona com apps que usam WebView.

- Integração do preenchimento automático: integra-se ao preenchimento automático para mostrar credenciais na interface do preenchimento automático.

Benefícios de usar o Credential Manager

Adotar o Gerenciador de credenciais oferece várias vantagens importantes para seu aplicativo e seus usuários:

- Segurança reforçada: as chaves de acesso oferecem mais segurança e protegem os usuários contra tentativas de phishing.

- Suporte para vários formatos: as APIs funcionam em formatos do Android, incluindo dispositivos móveis, Android XR e Wear OS.

- Autenticação simplificada em vários casos de uso: as credenciais digitais, como carteiras de habilitação digitais, IDs corporativos e documentos de identidade nacionais, permitem a autenticação em vários casos de uso, incluindo aqueles que exigem verificação de número de telefone.

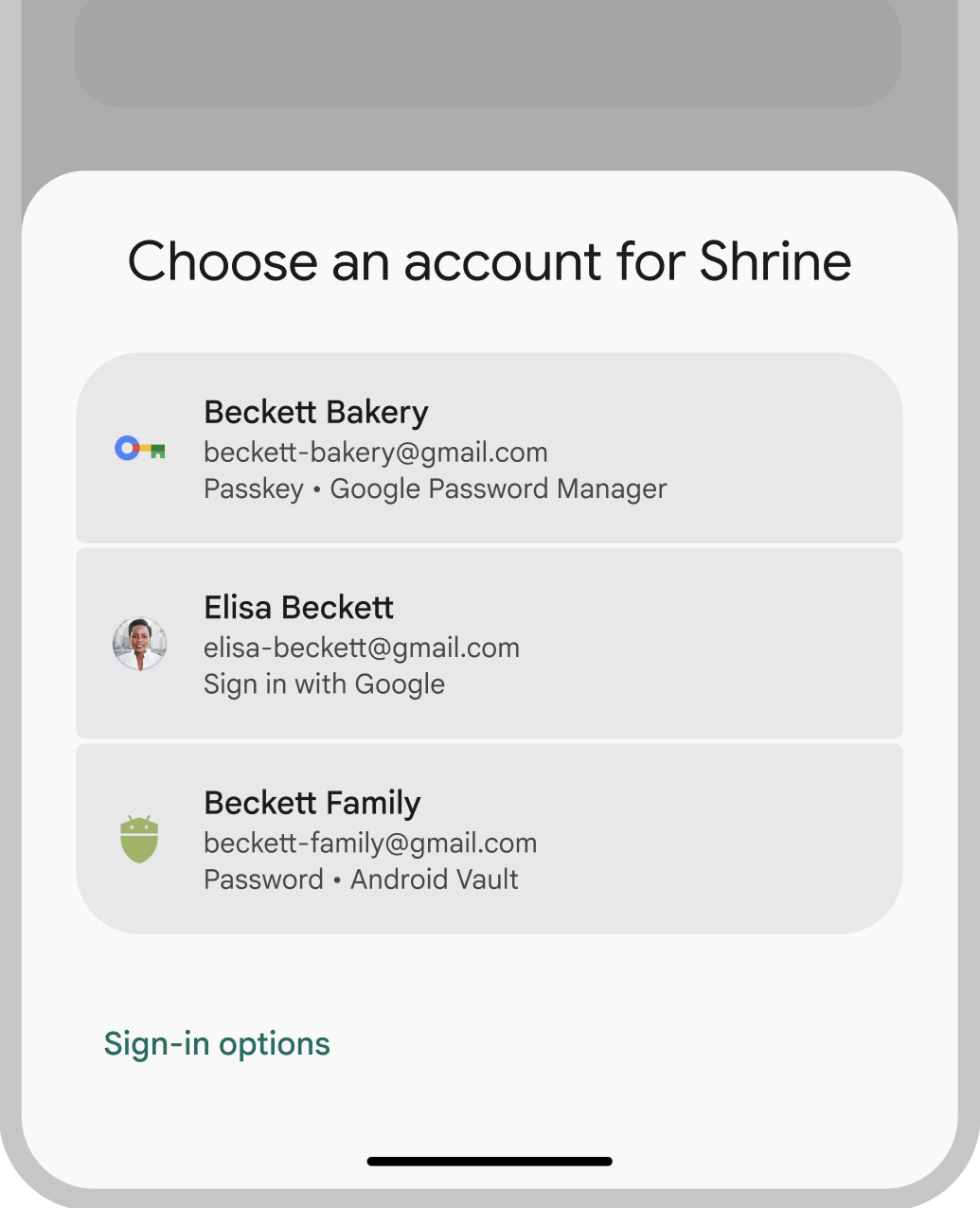

- Melhor experiência do usuário: a interface unificada do Gerenciador de credenciais oferece aos usuários uma experiência familiar e consistente, além de melhorar a velocidade de registro e login. A interface da página inferior aparece inline ao conteúdo do app, para que os usuários permaneçam no contexto do app durante o login. A imagem a seguir mostra a interface integrada do Credential Manager:

Terminologia de autenticação

Uma entidade que exige autenticação para os usuários é conhecida como parte confiável. Um fluxo de trabalho de autenticação normalmente inclui os seguintes componentes:

- App cliente da parte confiável: o cliente, neste caso, seu app Android, que processa a interface do usuário para criar e usar chaves de acesso.

- Servidor de parte confiável: um servidor de apps que ajuda na criação, armazenamento e verificação de chaves de acesso.

- Provedor de credenciais: um componente que armazena e fornece credenciais de usuário, como o Gerenciador de senhas do Google. A documentação do FIDO (link em inglês) se refere aos provedores de credenciais como gerenciadores de credenciais.

Armazenamento de credenciais

Os provedores de credenciais, como o Gerenciador de senhas do Google, oferecem um local centralizado e seguro para os usuários gerenciarem credenciais em todos os dispositivos, simplificando ainda mais o processo de autenticação. Para integrar com o Gerenciador de credenciais como um provedor de credenciais, consulte Implementar a autenticação como um provedor de credenciais.

Para mais informações sobre como o Gerenciador de senhas do Google mantém suas credenciais seguras, consulte Segurança das chaves de acesso no Gerenciador de senhas do Google.

Migrar para o Gerenciador de credenciais

O Gerenciador de credenciais foi criado para substituir as APIs de autenticação legadas do Android e as credenciais FIDO2 locais. Para mais informações sobre a migração para o Gerenciador de credenciais, consulte estes guias: