Il programma App Security Improvement è un servizio fornito agli sviluppatori di app Google Play per migliorare la sicurezza delle loro app. Il programma fornisce suggerimenti e consigli per creare app più sicure e identifica potenziali miglioramenti della sicurezza quando le tue app vengono caricate su Google Play. Ad oggi, il programma ha aiutato gli sviluppatori a correggere oltre 1.000.000 di app su Google Play.

Come funziona

Prima di accettare un'app in Google Play, eseguiamo una scansione per verificare la sicurezza e la protezione, inclusi potenziali problemi di sicurezza. Inoltre, eseguiamo continuamente nuove scansioni di oltre un milione di app su Google Play per rilevare minacce aggiuntive.

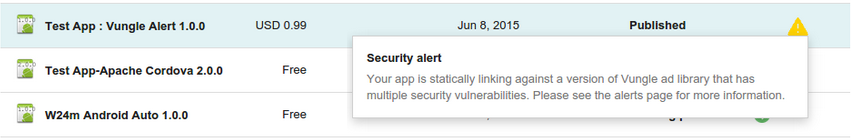

Se la tua app viene segnalata per un potenziale problema di sicurezza, ti invieremo una notifica immediatamente per aiutarti a risolvere rapidamente il problema e a proteggere i tuoi utenti. Ti invieremo avvisi via email e nella console Google Play, con link a una pagina di assistenza con dettagli su come migliorare l'app.

In genere, queste notifiche includono una cronologia per fornire il miglioramento agli utenti il più rapidamente possibile. Per alcuni tipi di problemi, potremmo richiedere di apportare miglioramenti alla sicurezza nell'app prima di poter pubblicare altri aggiornamenti.

Puoi confermare di aver risolto completamente il problema caricando la nuova versione dell'app su Google Play Console. Assicurati di incrementare il numero di versione dell'app corretta. Dopo qualche ora, controlla l'avviso di sicurezza in Play Console. Se non è più presente, puoi procedere.

Esempio di avviso di miglioramento della sicurezza per un'app in Play Console.

Partecipa

Il successo di questo programma si basa sulla nostra partnership con voi, gli sviluppatori

di app su Google Play, e con la community della sicurezza. Siamo tutti responsabili di

fornire app sicure e protette ai nostri utenti. Per feedback o domande, contattaci tramite il Centro assistenza per gli sviluppatori Google Play. Per segnalare potenziali problemi di sicurezza nelle app,

contattaci all'indirizzo security+asi@android.com.

Campagne e correzioni

Di seguito sono riportati i problemi di sicurezza più recenti segnalati agli sviluppatori su Google Play. Puoi trovare informazioni dettagliate su vulnerabilità e soluzioni nel link della pagina di assistenza di ogni campagna.

Tabella 1: campagne di avviso con scadenza associata per la correzione.

| Campagna | Avviato | Pagina di supporto |

|---|---|---|

| Chiavi server Firebase Cloud Messaging compromesse | 12/10/2021 | Pagina di assistenza |

| Reindirizzamento intent | 16/05/2019 | Pagina di assistenza |

| JavaScript Interface Injection | 12/4/2018 | Pagina di assistenza |

| Compromissione dello schema | 15/11/2018 | Pagina di assistenza |

| Cross-app scripting | 10/30/2018 | Pagina di assistenza |

| Cross-site scripting (XSS) basato su file | 6/5/2018 | Pagina di assistenza |

| SQL injection | 6/4/2018 | Pagina di assistenza |

| Path traversal | 22/09/2017 | Pagina di assistenza |

| Verifica del nome host non sicura | 29/11/2016 | Pagina di assistenza |

| Fragment Injection | 29/11/2016 | Pagina di assistenza |

| SDK Supersonic Ad | 28/9/2016 | Pagina di assistenza |

| libpng | 16/6/2016 | Pagina di assistenza |

| libjpeg-turbo | 16/6/2016 | Pagina di assistenza |

| SDK Vpon Ad | 16/6/2016 | Pagina di assistenza |

| SDK Airpush Ad | 31/3/2016 | Pagina di assistenza |

| SDK MoPub Ad | 31/3/2016 | Pagina di assistenza |

| OpenSSL ("logjam" e CVE-2015-3194, CVE-2014-0224) | 31/3/2016 | Pagina di assistenza |

| TrustManager | 17/2/2016 | Pagina di assistenza |

| AdMarvel | 8/2/2016 | Pagina di assistenza |

| Libupup (CVE-2015-8540) | 8/2/2016 | Pagina di assistenza |

| Apache Cordova (CVE-2015-5256, CVE-2015-1835) | 14/12/2015 | Pagina di assistenza |

| SDK Vitamio Ad | 14/12/2015 | Pagina di assistenza |

| GnuTLS | 13/10/2015 | Pagina di assistenza |

| Webview SSLErrorHandler | 17/7/2015 | Pagina di assistenza |

| SDK Vungle Ad | 29/06/2015 | Pagina di assistenza |

| Apache Cordova (CVE-2014-3500, CVE-2014-3501, CVE-2014-3502) | 29/06/2015 | Pagina di assistenza |

Tabella 2: campagne solo con avviso (nessuna scadenza per la correzione).

| Campagna | Avviato | Pagina di supporto |

|---|---|---|

| Pending Intent implicito | 22/02/2022 | Pagina di assistenza |

| Intent interno implicito | 22/06/2021 | Pagina di assistenza |

| Modalità di crittografia non sicura | 13/10/2020 | Pagina di assistenza |

| Crittografia non sicura | 17/09/2019 | Pagina di assistenza |

| Zipfile Path Traversal | 21/05/2019 | Pagina di assistenza |

| Token OAuth di Foursquare incorporato | 28/9/2016 | Pagina di assistenza |

| Token OAuth di Facebook incorporato | 28/9/2016 | Pagina di assistenza |

| Intercettazione della fatturazione Google Play | 28/7/2016 | Pagina di assistenza |

| OAuth con token di aggiornamento Google incorporato | 28/7/2016 | Pagina di assistenza |

| Credenziali divulgate dell'URL sviluppatore | 16/6/2016 | Pagina di assistenza |

| File dell'archivio chiavi incorporati | 2/10/2014 | |

| Credenziali incorporate di Amazon Web Services | 12/6/2014 |