Credential Manager es la API de Jetpack recomendada para el intercambio de credenciales en apps para Android. La API de Credential Manager optimiza el intercambio de credenciales en diferentes factores de forma para casos de uso que abarcan la autenticación y la autorización. También puedes usar Credential Manager para controlar las credenciales digitales y restablecer las credenciales del usuario en dispositivos Android nuevos.

Funciones del Administrador de credenciales

Credential Manager optimiza el proceso de acceso y mejora la seguridad, ya que ofrece un conjunto sólido de capacidades, incluidas las siguientes:

- Compatibilidad con varios mecanismos de autenticación: Permite que los usuarios se registren o accedan a tu app con las siguientes opciones:

- Llaves de acceso

- Acceso con Google y otros mecanismos de acceso federado

- Contraseñas

- Credenciales digitales

- Restablecimiento de credenciales en varios dispositivos: Proporciona integración con Restore Credentials, lo que permite a los usuarios comenzar a usar tu app sin problemas en un dispositivo nuevo.

- Integración perfecta con proveedores de credenciales: Ofrece compatibilidad con proveedores de credenciales, incluidos administradores de contraseñas, como el Administrador de contraseñas de Google.

- Administración de credenciales: Permite actualizar los metadatos de las credenciales del usuario, lo que ayuda a mantener la coherencia de las credenciales en toda la app y los proveedores de credenciales.

- Compatibilidad con WebView: Funciona con apps que usan WebView.

- Integración de Autocompletar: Se integra con Autocompletar para mostrar las credenciales en la IU de Autocompletar.

Beneficios de usar Credential Manager

Adoptar el Administrador de credenciales proporciona varias ventajas clave tanto para tu aplicación como para tus usuarios:

- Seguridad mejorada: Las llaves de acceso ofrecen mayor seguridad y protegen a los usuarios de intentos de phishing.

- Compatibilidad con varios factores de forma: Las APIs funcionan en todos los factores de forma de Android, incluidos los dispositivos móviles, Android XR y Wear OS.

- Autenticación simplificada en todos los casos de uso: Las credenciales digitales, como las licencias de conducir digitales, los documentos de identidad corporativos y las tarjetas nacionales de identidad, permiten la autenticación en varios casos de uso, incluidos aquellos que requieren la verificación del número de teléfono.

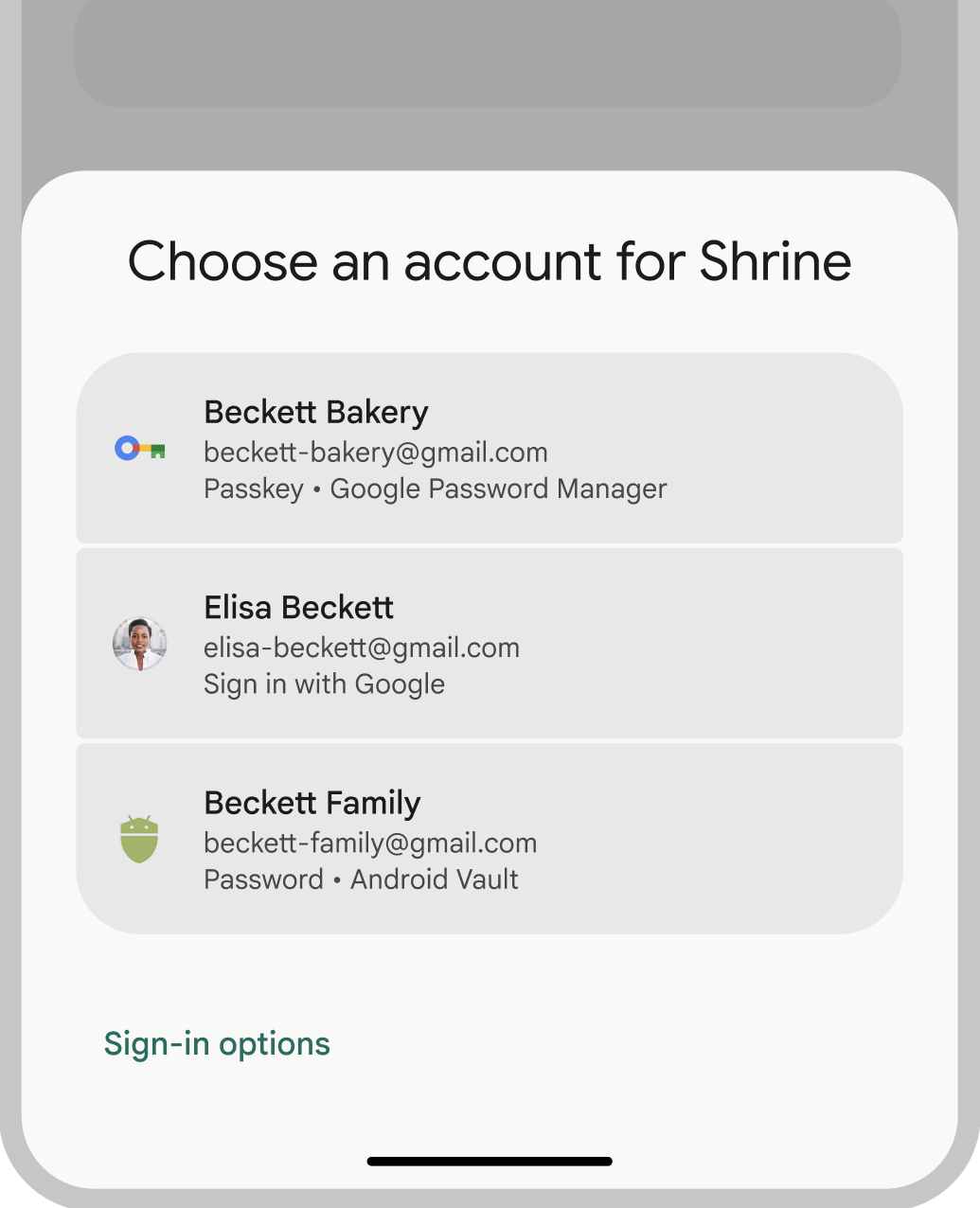

- Experiencia del usuario mejorada: La interfaz unificada de Credential Manager brinda a los usuarios una experiencia familiar y coherente, y mejora las velocidades de registro y acceso. La IU de la hoja inferior aparece intercalada con el contenido de tu app, por lo que tus usuarios permanecen en el contexto de tu app durante el acceso. En la siguiente imagen, se muestra la IU integrada de Credential Manager:

Terminología de autenticación

Una entidad que requiere autenticación para sus usuarios se conoce como entidad de confianza. Por lo general, un flujo de trabajo de autenticación incluye los siguientes componentes:

- App cliente de la parte que confía: Es el cliente (en este caso, tu app para Android) que controla la interfaz de usuario para crear y usar llaves de acceso.

- Servidor de la parte de confianza: Es un servidor de aplicaciones que ayuda con la creación, el almacenamiento y la verificación de llaves de acceso.

- Proveedor de credenciales: Es un componente que almacena y proporciona credenciales del usuario, como el Administrador de contraseñas de Google. Ten en cuenta que la documentación de FIDO se refiere a los proveedores de credenciales como administradores de credenciales.

Almacenamiento de credenciales

Los proveedores de credenciales, como el Administrador de contraseñas de Google, proporcionan una ubicación centralizada y segura para que los usuarios administren las credenciales en sus dispositivos, lo que simplifica aún más el proceso de autenticación. Para realizar la integración con Credential Manager como proveedor de credenciales, consulta Implementa la autenticación como proveedor de credenciales.

Para obtener más información sobre cómo el Administrador de contraseñas de Google protege tus credenciales, consulta Seguridad de las llaves de acceso en el Administrador de contraseñas de Google.

Migra a Credential Manager

Credential Manager está diseñado para reemplazar las APIs de autenticación heredadas de Android y las credenciales FIDO2 locales. Para obtener más información sobre la migración a Credential Manager, consulta las siguientes guías: