Credential Manager, Android uygulamalarında kimlik bilgisi değişimi için önerilen Jetpack API'sidir. Credential Manager API, kimlik doğrulama ve yetkilendirme işlemlerini kapsayan kullanım alanlarında kimlik bilgilerinin farklı form faktörleri arasında kolayca değiştirilmesini sağlar. Ayrıca, dijital kimlik bilgilerini yönetmek ve yeni Android cihazlarda kullanıcı kimlik bilgilerini geri yüklemek için Kimlik Bilgisi Yöneticisi'ni kullanabilirsiniz.

Kimlik Bilgisi Yöneticisi özellikleri

Kimlik Bilgisi Yöneticisi, oturum açma sürecini kolaylaştırır ve aşağıdakiler de dahil olmak üzere güçlü bir özellik seti sunarak güvenliği artırır:

- Çeşitli kimlik doğrulama mekanizmalarına destek: Kullanıcıların aşağıdaki yöntemleri kullanarak uygulamanıza kaydolmasına veya uygulamada oturum açmasına olanak tanır:

- Geçiş anahtarları

- Google ile oturum açma ve diğer birleştirilmiş oturum açma mekanizmaları

- Şifreler

- Dijital kimlik bilgileri

- Cihazlar arası kimlik bilgisi geri yükleme: Restore Credentials ile entegrasyon sağlayarak kullanıcıların uygulamanızı yeni bir cihazda sorunsuz bir şekilde kullanmaya başlamasına olanak tanır.

- Kimlik bilgisi sağlayıcılarla sorunsuz entegrasyon: Google Şifre Yöneticisi gibi şifre yöneticileri de dahil olmak üzere kimlik bilgisi sağlayıcılar için destek sunar.

- Kimlik bilgisi yönetimi: Kullanıcı kimlik bilgilerinin meta verilerinin güncellenmesini sağlar. Böylece, kimlik bilgilerinin uygulamanız ve kimlik bilgisi sağlayıcılarınız genelinde tutarlı kalmasına yardımcı olur.

- WebView uyumluluğu: WebView kullanan uygulamalarla çalışır.

- Otomatik doldurma entegrasyonu: Otomatik doldurma kullanıcı arayüzünde kimlik bilgilerini göstermek için otomatik doldurma ile entegre olur.

Kimlik Bilgisi Yöneticisi'ni kullanmanın avantajları

Kimlik Bilgisi Yöneticisi'ni kullanmak hem uygulamanız hem de kullanıcılarınız için çeşitli önemli avantajlar sağlar:

- Gelişmiş güvenlik: Geçiş anahtarları, gelişmiş güvenlik sunar ve kullanıcıları kimlik avı girişimlerine karşı korur.

- Çeşitli form faktörleri için destek: API'ler; mobil, Android XR ve Wear OS cihazlar dahil olmak üzere Android form faktörlerinde çalışır.

- Kullanım alanlarında basitleştirilmiş kimlik doğrulama: Dijital sürücü belgeleri, şirket kimlikleri ve ulusal kimlik kartları gibi dijital kimlik bilgileri, telefon numarası doğrulaması gerektirenler de dahil olmak üzere çeşitli kullanım alanlarında kimlik doğrulamayı mümkün kılar.

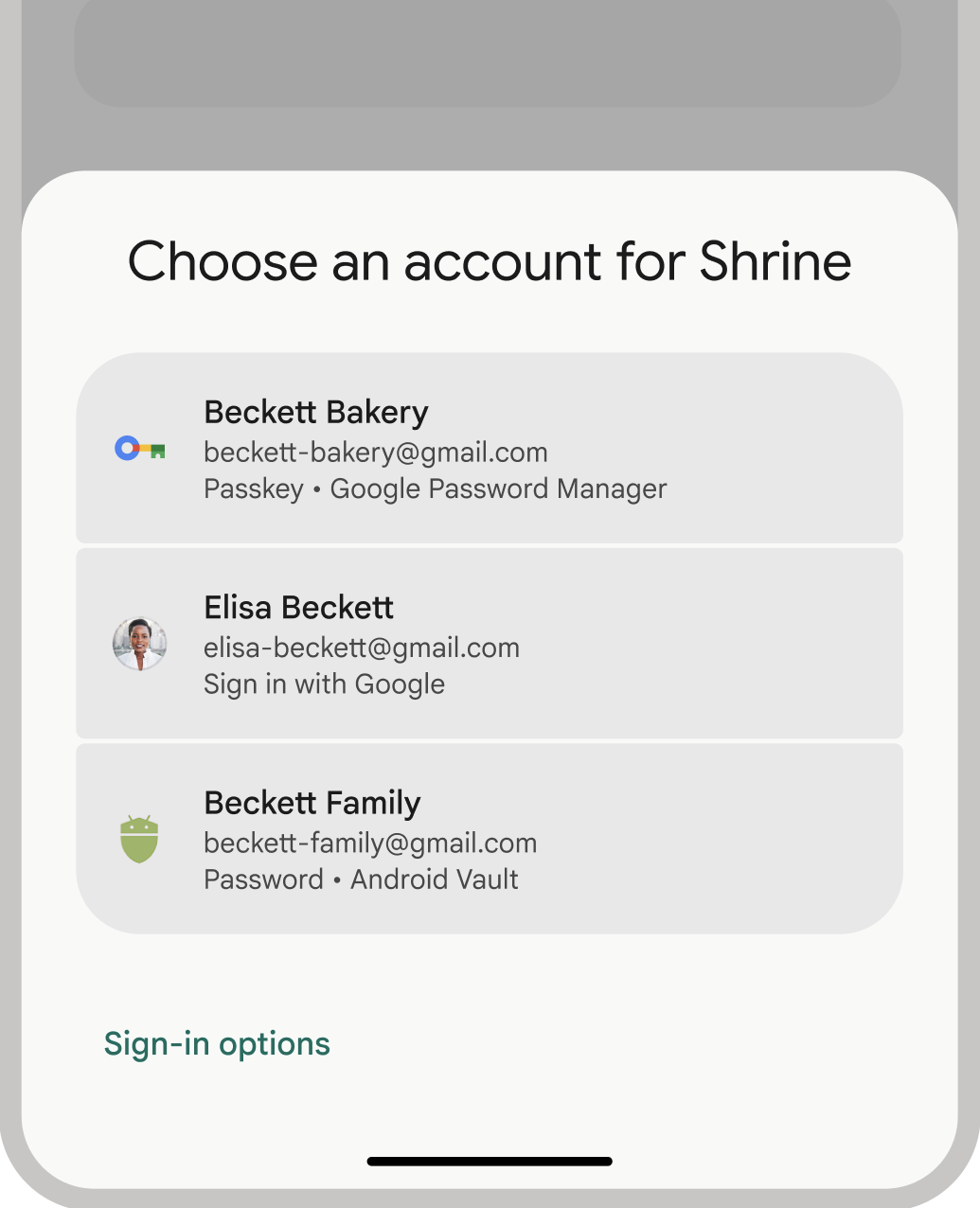

- Daha iyi kullanıcı deneyimi: Kimlik Bilgisi Yöneticisi'nin birleştirilmiş arayüzü, kullanıcılara tanıdık ve tutarlı bir deneyim sunar, kayıt ve oturum açma hızlarını artırır. Alt sayfa kullanıcı arayüzü, uygulamanızın içeriğiyle aynı hizada göründüğünden kullanıcılarınız oturum açma sırasında uygulamanızın bağlamında kalır. Aşağıdaki resimde, Kimlik Bilgisi Yöneticisi'nin yerleşik kullanıcı arayüzü gösterilmektedir:

Kimlik doğrulama terminolojisi

Kullanıcıları için kimlik doğrulaması gerektiren birimlere bağlı taraf denir. Bir kimlik doğrulama iş akışı genellikle aşağıdaki bileşenleri içerir:

- Güvenen taraf istemci uygulaması: Bu örnekte Android uygulamanız olan istemci, geçiş anahtarları oluşturmak ve kullanmak için kullanıcı arayüzünü işler.

- Güvenen taraf sunucusu: Geçiş anahtarlarının oluşturulmasına, depolanmasına ve doğrulanmasına yardımcı olan bir uygulama sunucusu.

- Kimlik bilgisi sağlayıcı: Google Şifre Yöneticisi gibi kullanıcı kimlik bilgilerini depolayan ve sağlayan bir bileşen. FIDO belgelerinde kimlik bilgisi sağlayıcıların kimlik bilgisi yöneticileri olarak adlandırıldığını unutmayın.

Kimlik bilgileri deposu

Google Şifre Yöneticisi gibi kimlik bilgisi sağlayıcılar, kullanıcıların cihazlarındaki kimlik bilgilerini yönetebileceği merkezi ve güvenli bir konum sunarak kimlik doğrulama sürecini daha da basitleştirir. Kimlik bilgisi sağlayıcı olarak Kimlik Bilgisi Yöneticisi ile entegre olmak için Kimlik doğrulama işlevini kimlik bilgisi sağlayıcı olarak uygulama başlıklı makaleyi inceleyin.

Google Şifre Yöneticisi'nin kimlik bilgilerinizi nasıl güvende tuttuğu hakkında daha fazla bilgi edinmek için Google Şifre Yöneticisi'nde Geçiş Anahtarlarının Güvenliği başlıklı makaleyi inceleyin.

Kimlik Bilgisi Yöneticisi'ne geçiş yapma

Credential Manager, eski Android kimlik doğrulama API'lerinin ve yerel FIDO2 kimlik bilgilerinin yerini alacak şekilde tasarlanmıştır. Kimlik Bilgisi Yöneticisi'ne geçiş hakkında daha fazla bilgi için aşağıdaki kılavuzlara bakın: