Credential Manager to zalecany interfejs API Jetpack do wymiany danych logowania w aplikacjach na Androida. Interfejs Credential Manager API upraszcza wymianę danych logowania na różnych urządzeniach w przypadkach użycia obejmujących uwierzytelnianie i autoryzację. Usługi Credential Manager możesz też używać do obsługi cyfrowych danych logowania i przywracania danych logowania użytkowników na nowych urządzeniach z Androidem.

Funkcje Credential Manager

Menedżer danych logowania upraszcza proces logowania i zwiększa bezpieczeństwo dzięki bogatemu zestawowi funkcji, w tym:

- Obsługa różnych mechanizmów uwierzytelniania: umożliwia użytkownikom rejestrację lub logowanie się w aplikacji za pomocą:

- Klucze dostępu

- Logowanie się przez Google i inne mechanizmy logowania federacyjnego

- Hasła

- Cyfrowe dokumenty

- Przywracanie danych logowania na różnych urządzeniach: zapewnia integrację z funkcją RestoreCredentials, dzięki czemu użytkownicy mogą bezproblemowo zacząć korzystać z Twojej aplikacji na nowym urządzeniu.

- Płynna integracja z dostawcami danych logowania: obsługuje dostawców danych logowania, w tym menedżerów haseł, takich jak Menedżer haseł Google.

- Zarządzanie danymi logowania: umożliwia aktualizowanie metadanych danych logowania użytkownika, co pomaga zachować spójność danych logowania w aplikacji i u dostawców danych logowania.

- Zgodność z WebView: działa z aplikacjami, które korzystają z WebView.

- Integracja z autouzupełnianiem: integruje się z autouzupełnianiem, aby wyświetlać dane logowania w interfejsie autouzupełniania.

Zalety korzystania z Menedżera danych logowania

Wdrożenie Menedżera danych logowania zapewnia kilka kluczowych korzyści zarówno dla Twojej aplikacji, jak i dla użytkowników:

- Zwiększone bezpieczeństwo: klucze dostępu zapewniają większe bezpieczeństwo i chronią użytkowników przed próbami wyłudzenia informacji.

- Obsługa różnych formatów: interfejsy API działają na różnych formatach Androida, w tym na urządzeniach mobilnych, Android XR i Wear OS.

- Uproszczone uwierzytelnianie w różnych przypadkach użycia: cyfrowe dokumenty tożsamości, takie jak cyfrowe prawo jazdy, firmowe dokumenty tożsamości i dowody osobiste, umożliwiają uwierzytelnianie w różnych przypadkach użycia, w tym w tych, które wymagają weryfikacji numeru telefonu.

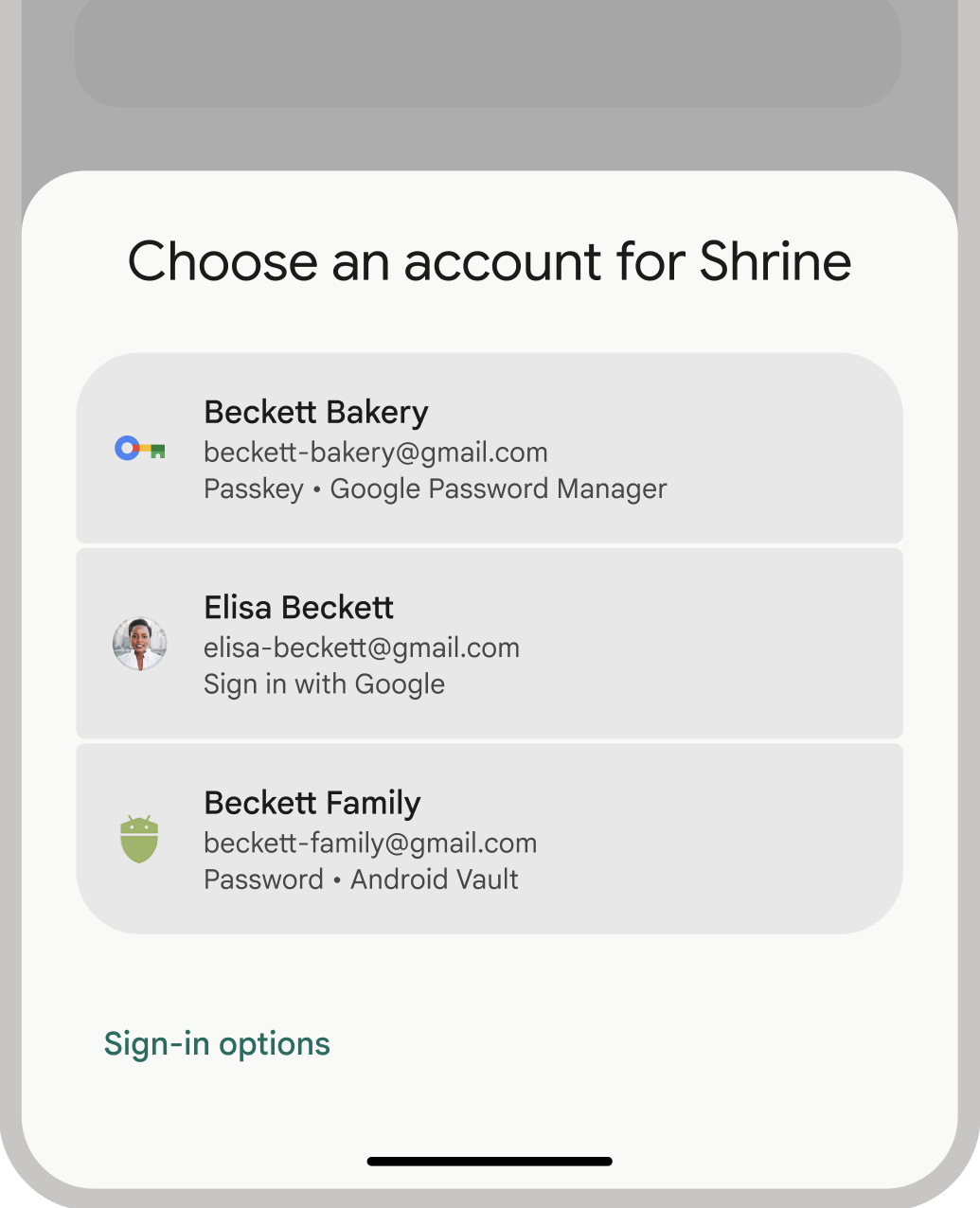

- Większa wygoda użytkowników: ujednolicony interfejs Menedżera danych logowania zapewnia użytkownikom znajome i spójne wrażenia oraz zwiększa szybkość rejestracji i logowania. Interfejs planszy dolnej wyświetla się w treści aplikacji, dzięki czemu użytkownicy pozostają w kontekście aplikacji podczas logowania. Na tym obrazie widać wbudowany interfejs Menedżera danych logowania:

Terminologia związana z uwierzytelnianiem

Podmiot, który wymaga uwierzytelnienia użytkowników, jest nazywany stroną ufającą. Proces uwierzytelniania zwykle obejmuje te komponenty:

- Aplikacja klienta strony ufającej: klient – w tym przypadku Twoja aplikacja na Androida – który obsługuje interfejs użytkownika do tworzenia i używania kluczy dostępu.

- Serwer strony ufającej: serwer aplikacji, który pomaga w tworzeniu, przechowywaniu i weryfikowaniu kluczy dostępu.

- Dostawca danych logowania: komponent, który przechowuje i udostępnia dane logowania użytkownika, np. Menedżer haseł Google. Pamiętaj, że w dokumentacji FIDO dostawcy danych logowania są nazywani menedżerami danych logowania.

Magazyn danych logowania

Dostawcy danych logowania, np. Menedżer haseł Google, zapewniają użytkownikom centralną i bezpieczną lokalizację do zarządzania danymi logowania na różnych urządzeniach, co dodatkowo upraszcza proces uwierzytelniania. Aby zintegrować się z Menedżerem danych logowania jako dostawca danych logowania, zapoznaj się z artykułem Implementowanie uwierzytelniania jako dostawcy danych logowania.

Więcej informacji o tym, jak Menedżer haseł Google chroni Twoje dane logowania, znajdziesz w artykule Bezpieczeństwo kluczy dostępu w Menedżerze haseł Google.

Migracja do Credential Managera

Menedżer danych logowania ma zastąpić starsze interfejsy API uwierzytelniania na Androidzie i lokalne dane logowania FIDO2. Więcej informacji o przechodzeniu na Credential Manager znajdziesz w tych przewodnikach: