Credential Manager הוא ממשק Jetpack API מומלץ להחלפת פרטי כניסה באפליקציות Android. ממשק Credential Manager API מייעל את החלפת פרטי הכניסה בין גורמי צורה שונים לתרחישי שימוש שכוללים אימות והרשאה. אפשר גם להשתמש ב-Credential Manager כדי לנהל פרטי כניסה דיגיטליים ולשחזר פרטי כניסה של משתמשים במכשירי Android חדשים.

התכונות של Credential Manager

הכלי לניהול פרטי הכניסה מייעל את תהליך הכניסה ומשפר את האבטחה באמצעות מגוון יכולות, כולל:

- תמיכה במנגנוני אימות שונים: מאפשרת למשתמשים להירשם או להיכנס לאפליקציה באמצעות:

- מפתחות גישה

- כניסה באמצעות Google ומנגנוני כניסה מאוחדים אחרים

- סיסמאות

- Digital credentials

- שחזור פרטי כניסה במכשירים שונים: שילוב עם שחזור פרטי כניסה, שמאפשר למשתמשים להתחיל להשתמש באפליקציה שלכם במכשיר חדש בצורה חלקה.

- שילוב חלק עם ספקי אישורים: תמיכה בספקי אישורים, כולל מנהלי סיסמאות כמו מנהל הסיסמאות של Google.

- ניהול פרטי כניסה: מאפשר לעדכן את המטא-נתונים של פרטי הכניסה של המשתמשים, וכך לשמור על עקביות פרטי הכניסה באפליקציה ובספקי פרטי הכניסה.

- תאימות ל-WebView: פועל עם אפליקציות שמשתמשות ב-WebView.

- שילוב עם מילוי אוטומטי: משתלב עם מילוי אוטומטי כדי להציג פרטי כניסה בממשק המשתמש של המילוי האוטומטי.

היתרונות של השימוש במנהל האישורים

השימוש בכלי לניהול פרטי כניסה מספק כמה יתרונות חשובים לאפליקציה ולמשתמשים:

- אבטחה משופרת: מפתחות גישה מספקים אבטחה משופרת ומגנים על המשתמשים מפני ניסיונות פישינג.

- תמיכה במגוון גורמי צורה: ממשקי ה-API פועלים במגוון גורמי צורה של Android, כולל מכשירים ניידים, מכשירי Android XR ומכשירי Wear OS.

- אימות פשוט יותר בתרחישי שימוש שונים: מסמכי אימות דיגיטליים, כמו רישיונות נהיגה דיגיטליים, תעודות עובד ותעודות זהות לאומיות, מאפשרים אימות בתרחישי שימוש שונים, כולל כאלה שנדרש בהם אימות של מספר הטלפון.

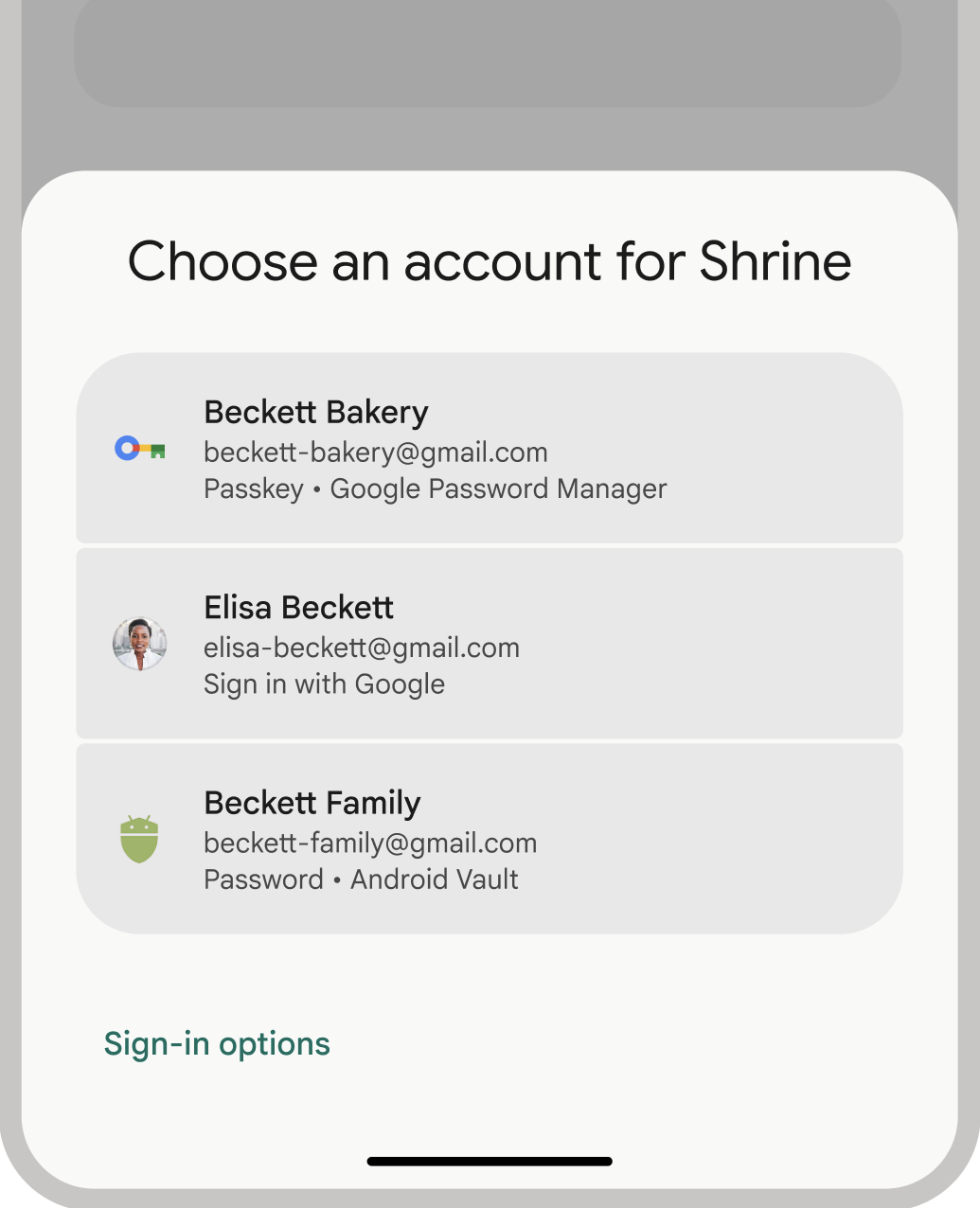

- חוויית משתמש משופרת: הממשק המאוחד של Credential Manager מספק למשתמשים חוויה מוכרת ועקבית, ומשפר את מהירות ההרשמה והכניסה. ממשק המשתמש של הגיליון התחתון מופיע בתוך התוכן של האפליקציה, כך שהמשתמשים נשארים בהקשר של האפליקציה במהלך הכניסה. בתמונה הבאה מוצג ממשק המשתמש המובנה של Credential Manager:

מינוח שקשור לאימות

ישות שדורשת אימות מהמשתמשים שלה נקראת צד מסתמך. תהליך עבודה של אימות כולל בדרך כלל את הרכיבים הבאים:

- אפליקציית לקוח של צד שלישי: הלקוח – במקרה הזה, אפליקציית Android שלכם – שמטפל בממשק המשתמש ליצירה ולשימוש במפתחות גישה.

- שרת של צד נסמך: שרת אפליקציה שעוזר ליצור, לאחסן ולאמת מפתחות גישה.

- ספק פרטי כניסה: רכיב שמאחסן ומספק פרטי כניסה של משתמשים, כמו Google Password Manager. שימו לב שבמסמכי התיעוד של FIDO ספקי האישורים נקראים מנהלי אישורים.

אחסון אישורים

ספקי פרטי כניסה, כמו מרכז הסיסמאות של Google, מספקים למשתמשים מיקום מרכזי ומאובטח לניהול פרטי הכניסה בכל המכשירים שלהם, וכך מפשטים עוד יותר את תהליך האימות. כדי לבצע שילוב עם Credential Manager כספק פרטי כניסה, אפשר לעיין במאמר הטמעה של אימות כספק פרטי כניסה.

מידע נוסף על האופן שבו מנהל הסיסמאות של Google שומר על פרטי הכניסה שלכם בצורה מאובטחת זמין במאמר אבטחת מפתחות גישה במנהל הסיסמאות של Google.

מעבר ל-Credential Manager

מנהל פרטי הכניסה נועד להחליף את ממשקי ה-API של אימות Android מדור קודם ואת פרטי הכניסה המקומיים של FIDO2. מידע נוסף על מעבר ל-Credential Manager זמין במדריכים הבאים: