Credential Manager — рекомендуемый API Jetpack для обмена учётными данными в приложениях Android. API Credential Manager оптимизирует обмен учётными данными между устройствами разных форм-факторов, обеспечивая различные варианты использования, включая аутентификацию и авторизацию. Вы также можете использовать Credential Manager для работы с цифровыми учётными данными и восстановления учётных данных пользователей на новых устройствах Android.

Функции диспетчера учетных данных

Credential Manager оптимизирует процесс входа в систему и повышает безопасность, предлагая надежный набор возможностей, включая:

- Поддержка различных механизмов аутентификации : позволяет пользователям регистрироваться или входить в ваше приложение, используя:

- Ключи доступа

- Вход с помощью Google и других механизмов федеративного входа

- Пароли

- Цифровые учетные данные

- Восстановление учетных данных на разных устройствах : обеспечивает интеграцию с функцией восстановления учетных данных , позволяя пользователям без проблем начать использовать ваше приложение на новом устройстве.

- Простая интеграция с поставщиками учетных данных : обеспечивает поддержку поставщиков учетных данных , включая менеджеры паролей, такие как Google Password Manager.

- Управление учетными данными : позволяет обновлять метаданные учетных данных пользователя, помогая поддерживать единообразие учетных данных в вашем приложении и у поставщиков учетных данных.

- Совместимость с WebView : работает с приложениями, использующими WebView .

- Интеграция с автозаполнением : интегрируется с автозаполнением для отображения учетных данных в пользовательском интерфейсе автозаполнения.

Преимущества использования диспетчера учетных данных

Внедрение Credential Manager обеспечивает ряд ключевых преимуществ как для вашего приложения, так и для ваших пользователей:

- Повышенная безопасность : пароли обеспечивают повышенную безопасность и защищают пользователей от попыток фишинга.

- Поддержка различных форм-факторов : API работают на всех форм-факторах Android, включая мобильные устройства, устройства Android XR и Wear OS.

- Упрощенная аутентификация в различных вариантах использования : цифровые учетные данные , такие как цифровые водительские права, корпоративные удостоверения личности и национальные удостоверения личности, позволяют проводить аутентификацию в различных вариантах использования, включая те, где требуется подтверждение номера телефона .

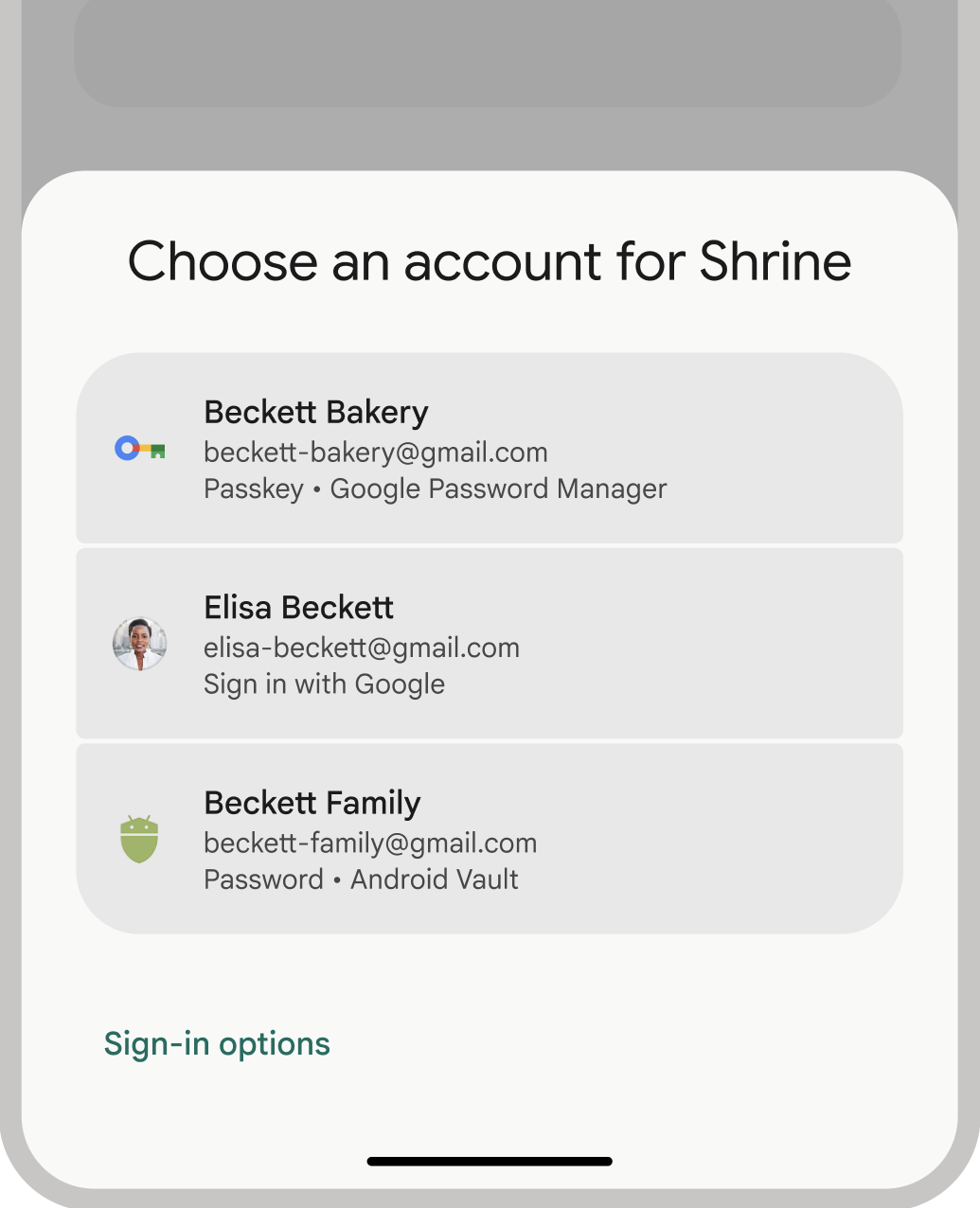

- Улучшенный пользовательский интерфейс : унифицированный интерфейс Credential Manager обеспечивает пользователям привычный и единообразный интерфейс и ускоряет регистрацию и вход в систему. Интерфейс нижнего листа встроен в содержимое вашего приложения, поэтому пользователи остаются в контексте приложения во время входа. На следующем изображении показан встроенный пользовательский интерфейс Credential Manager:

Терминология аутентификации

Субъект, требующий аутентификации своих пользователей, называется проверяющей стороной . Рабочий процесс аутентификации обычно включает следующие компоненты:

- Клиентское приложение проверяющей стороны : клиент (в данном случае ваше приложение для Android), который обрабатывает пользовательский интерфейс для создания и использования ключей доступа.

- Сервер проверяющей стороны : сервер приложений, который помогает создавать, хранить и проверять ключи доступа.

- Поставщик учётных данных : компонент, который хранит и предоставляет учётные данные пользователя, например, Google Password Manager. Обратите внимание, что в документации FIDO поставщики учётных данных называются менеджерами учётных данных.

Хранилище учетных данных

Поставщики учётных данных, такие как Google Password Manager, предоставляют пользователям централизованное и безопасное место для управления учётными данными на всех своих устройствах, что ещё больше упрощает процесс аутентификации. Чтобы интегрировать Credential Manager в качестве поставщика учётных данных, см. статью «Реализация аутентификации в качестве поставщика учётных данных» .

Дополнительную информацию о том, как Google Password Manager обеспечивает безопасность ваших учетных данных, см. в разделе Безопасность паролей в Google Password Manager .

Перейти к диспетчеру учетных данных

Credential Manager предназначен для замены устаревших API аутентификации Android и локальных учётных данных FIDO2. Подробнее о переходе на Credential Manager см. в следующих руководствах: