Credential Manager adalah Jetpack API yang direkomendasikan untuk pertukaran kredensial di aplikasi Android. Credential Manager API menyederhanakan pertukaran kredensial di berbagai faktor bentuk untuk kasus penggunaan yang mencakup autentikasi dan otorisasi. Anda juga dapat menggunakan Credential Manager untuk menangani kredensial digital dan memulihkan kredensial pengguna di perangkat Android baru.

Fitur Credential Manager

Pengelola Kredensial menyederhanakan proses login dan meningkatkan keamanan dengan menawarkan serangkaian kemampuan yang andal, termasuk:

- Dukungan untuk berbagai mekanisme autentikasi: Memungkinkan pengguna mendaftar

atau login ke aplikasi Anda menggunakan:

- Kunci sandi

- Login dengan Google dan mekanisme login gabungan lainnya

- Sandi

- Kredensial digital

- Pemulihan kredensial lintas perangkat: Menyediakan integrasi dengan Restore Credentials, sehingga pengguna dapat mulai menggunakan aplikasi Anda dengan lancar di perangkat baru.

- Integrasi yang lancar dengan penyedia kredensial: Menawarkan dukungan untuk penyedia kredensial, termasuk pengelola sandi seperti Pengelola Sandi Google.

- Pengelolaan kredensial: Memungkinkan pembaruan metadata untuk kredensial pengguna, sehingga membantu menjaga konsistensi kredensial di seluruh aplikasi dan penyedia kredensial Anda.

- Kompatibilitas WebView: Berfungsi dengan aplikasi yang menggunakan WebView.

- Integrasi isi otomatis: Terintegrasi dengan isi otomatis untuk menampilkan kredensial dalam UI isi otomatis.

Manfaat menggunakan Credential Manager

Mengadopsi Pengelola Kredensial memberikan beberapa keuntungan utama bagi aplikasi dan pengguna Anda:

- Keamanan yang ditingkatkan: Kunci sandi menawarkan keamanan yang ditingkatkan dan melindungi pengguna dari upaya phishing.

- Dukungan untuk berbagai faktor bentuk: API ini berfungsi di berbagai faktor bentuk Android, termasuk perangkat seluler, Android XR, dan Wear OS.

- Autentikasi yang disederhanakan di berbagai kasus penggunaan: Kredensial digital, seperti surat izin mengemudi digital, tanda pengenal perusahaan, dan kartu identitas nasional, memungkinkan autentikasi di berbagai kasus penggunaan, termasuk yang memerlukan verifikasi nomor telepon.

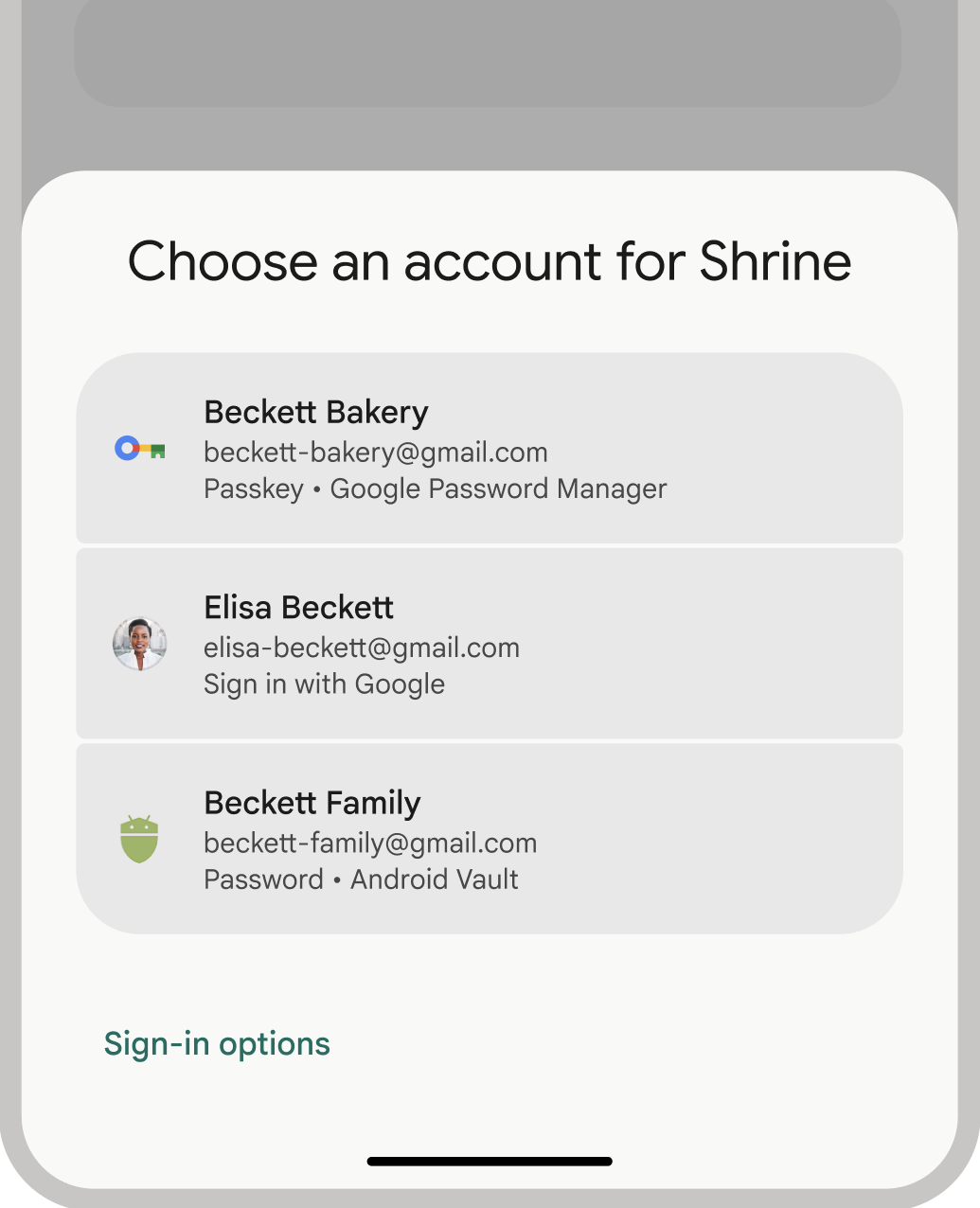

- Pengalaman pengguna yang lebih baik: Antarmuka terpadu Pengelola Kredensial memberikan pengalaman yang familier dan konsisten kepada pengguna serta meningkatkan kecepatan pendaftaran dan login. UI sheet bawah muncul sebaris dengan konten aplikasi Anda, sehingga pengguna tetap berada dalam konteks aplikasi Anda selama proses login. Gambar berikut menunjukkan UI bawaan Credential Manager:

Terminologi autentikasi

Entitas yang memerlukan autentikasi bagi penggunanya dikenal sebagai pihak tepercaya. Alur kerja autentikasi biasanya mencakup komponen berikut:

- Aplikasi klien pihak tepercaya: Klien—dalam hal ini, aplikasi Android Anda—yang menangani antarmuka pengguna untuk membuat dan menggunakan kunci sandi.

- Server pihak pengandal: Server aplikasi yang membantu pembuatan, penyimpanan, dan verifikasi kunci sandi.

- Penyedia kredensial: Komponen yang menyimpan dan menyediakan kredensial pengguna, seperti Pengelola Sandi Google. Perhatikan bahwa dokumentasi FIDO merujuk penyedia kredensial sebagai pengelola kredensial.

Penyimpanan kredensial

Penyedia kredensial, seperti Pengelola Sandi Google, menyediakan lokasi terpusat dan aman bagi pengguna untuk mengelola kredensial di seluruh perangkat mereka, sehingga menyederhanakan proses autentikasi. Untuk berintegrasi dengan Credential Manager sebagai penyedia kredensial, lihat Menerapkan autentikasi sebagai penyedia kredensial.

Untuk mengetahui informasi selengkapnya tentang cara Pengelola Sandi Google menjaga keamanan kredensial Anda, lihat Keamanan Kunci Sandi di Pengelola Sandi Google.

Bermigrasi ke Credential Manager

Credential Manager dimaksudkan untuk menggantikan API autentikasi Android lama dan kredensial FIDO2 lokal. Untuk mengetahui informasi selengkapnya tentang migrasi ke Credential Manager, lihat panduan berikut: