인증 관리자는 Android 앱에서 사용자 인증 정보 교환에 권장되는 Jetpack API입니다. Credential Manager API는 인증 및 승인에 걸친 사용 사례를 위해 다양한 폼 팩터에서 사용자 인증 정보 교환을 간소화합니다. 또한 인증 관리자를 사용하여 디지털 사용자 인증 정보를 처리하고 새 Android 기기에서 사용자 인증 정보를 복원할 수 있습니다.

인증 관리자 기능

Credential Manager는 다음을 비롯한 강력한 기능을 제공하여 로그인 프로세스를 간소화하고 보안을 강화합니다.

- 다양한 인증 메커니즘 지원: 사용자가 다음을 사용하여 앱에 가입하거나 로그인할 수 있습니다.

- 패스키

- Google로 로그인 및 기타 제휴 로그인 메커니즘

- 비밀번호

- 디지털 사용자 인증 정보

- 교차 기기 사용자 인증 정보 복원: 사용자 인증 정보 복원과 통합되어 사용자가 새 기기에서 앱을 원활하게 사용할 수 있습니다.

- 사용자 인증 정보 제공업체와의 원활한 통합: Google 비밀번호 관리자와 같은 비밀번호 관리자를 비롯한 사용자 인증 정보 제공업체를 지원합니다.

- 사용자 인증 정보 관리: 사용자 사용자 인증 정보의 메타데이터를 업데이트하여 앱과 사용자 인증 정보 제공업체 간에 사용자 인증 정보를 일관되게 유지할 수 있습니다.

- WebView 호환성: WebView를 사용하는 앱과 호환됩니다.

- 자동 완성 통합: 자동 완성과 통합되어 자동 완성 UI 내에 사용자 인증 정보를 표시합니다.

Credential Manager 사용의 이점

인증 관리자를 채택하면 애플리케이션과 사용자 모두에게 다음과 같은 여러 주요 이점이 있습니다.

- 보안 강화: 패스키는 보안을 강화하고 사용자를 피싱 시도로부터 보호합니다.

- 다양한 폼 팩터 지원: API는 모바일, Android XR, Wear OS 기기 등 다양한 Android 폼 팩터에서 작동합니다.

- 사용 사례 전반에서 간소화된 인증: 디지털 사용자 인증 정보(예: 디지털 운전면허증, 회사 ID, 주민등록증)를 사용하면 전화번호 인증이 필요한 경우를 비롯한 다양한 사용 사례에서 인증이 가능합니다.

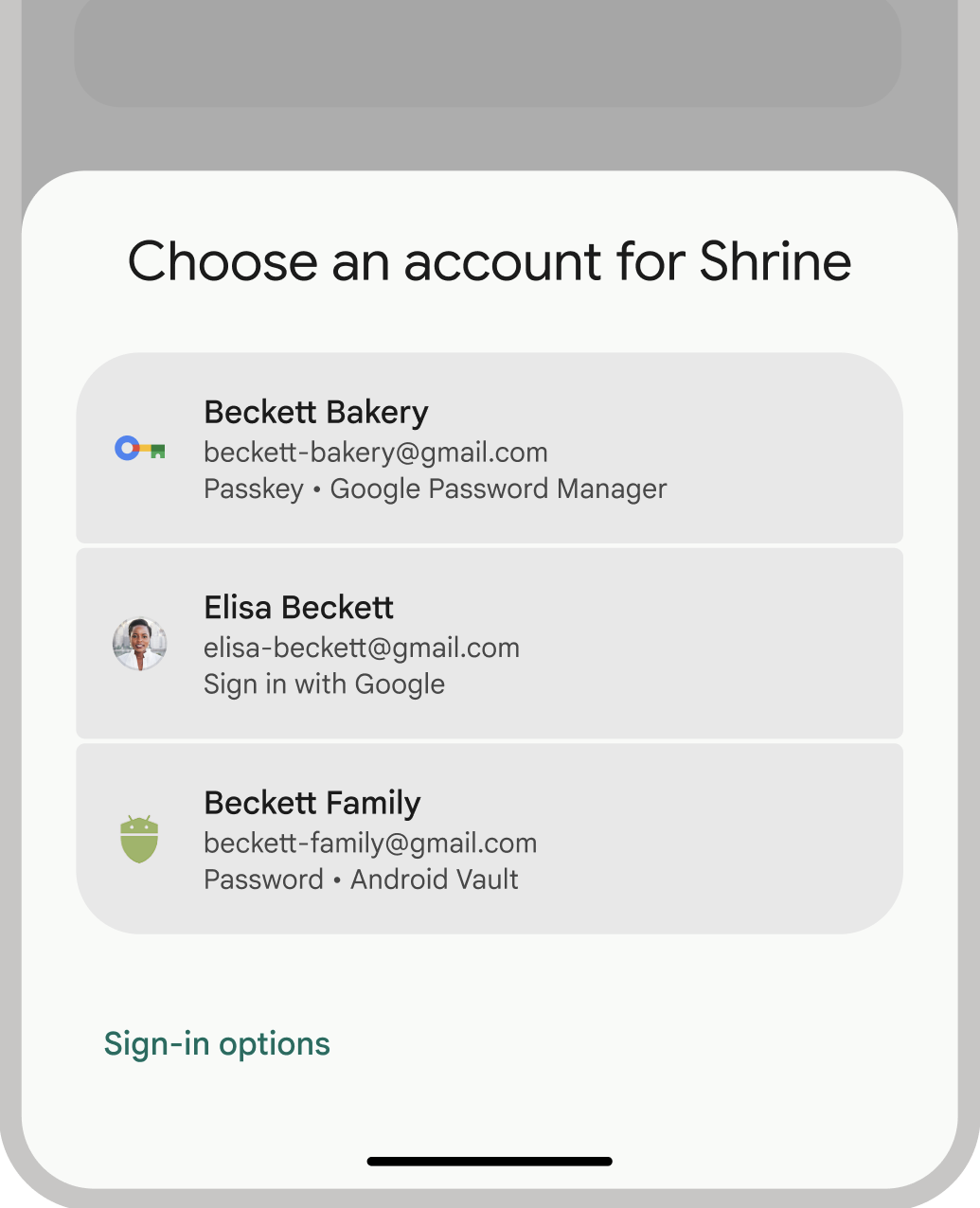

- 사용자 환경 개선: 인증 관리자의 통합 인터페이스는 사용자에게 친숙하고 일관된 환경을 제공하고 등록 및 로그인 속도를 개선합니다. 하단 시트 UI는 앱의 콘텐츠와 인라인으로 표시되므로 사용자는 로그인하는 동안 앱의 컨텍스트 내에 유지됩니다. 다음 이미지는 Credential Manager의 기본 제공 UI를 보여줍니다.

인증 용어

사용자 인증이 필요한 엔티티를 신뢰 당사자라고 합니다. 인증 워크플로에는 일반적으로 다음 구성요소가 포함됩니다.

- 신뢰 당사자 클라이언트 앱: 패스키를 만들고 사용하는 사용자 인터페이스를 처리하는 클라이언트(이 경우 Android 앱)입니다.

- 신뢰 당사자 서버: 패스키의 생성, 저장, 확인을 지원하는 앱 서버입니다.

- 사용자 인증 정보 제공업체: Google 비밀번호 관리자와 같이 사용자 인증 정보를 저장하고 제공하는 구성요소입니다. FIDO 문서에서는 사용자 인증 정보 제공업체를 사용자 인증 정보 관리자로 지칭합니다.

사용자 인증 정보 저장소

Google 비밀번호 관리자와 같은 사용자 인증 정보 제공업체는 사용자가 여러 기기에서 사용자 인증 정보를 관리할 수 있는 중앙화된 보안 위치를 제공하여 인증 프로세스를 더욱 간소화합니다. 사용자 인증 정보 제공업체로 인증 관리자와 통합하려면 사용자 인증 정보 제공업체로 인증 구현을 참고하세요.

Google 비밀번호 관리자가 사용자 인증 정보를 안전하게 유지하는 방법에 대한 자세한 내용은 Google 비밀번호 관리자의 패스키 보안을 참고하세요.

인증 관리자로 이전하기

인증 관리자는 기존 Android 인증 API와 로컬 FIDO2 사용자 인증 정보를 대체하기 위한 것입니다. 인증 관리자로 이전하는 방법에 관한 자세한 내용은 다음 가이드를 참고하세요.