Credential Manager è l'API Jetpack consigliata per lo scambio di credenziali nelle app per Android. L'API Credential Manager semplifica lo scambio di credenziali tra fattori di forma per casi d'uso che riguardano l'autenticazione e l'autorizzazione. Puoi anche utilizzare Gestore delle credenziali per gestire le credenziali digitali e ripristinare le credenziali utente sui nuovi dispositivi Android.

Funzionalità di Gestore delle credenziali

Gestore delle credenziali semplifica la procedura di accesso e migliora la sicurezza offrendo un solido insieme di funzionalità, tra cui:

- Supporto di vari meccanismi di autenticazione: consente agli utenti di registrarsi

o accedere alla tua app utilizzando:

- Passkey

- Accedi con Google e altri meccanismi di accesso federato

- Password

- Credenziali digitali

- Ripristino delle credenziali su più dispositivi: fornisce l'integrazione con Ripristina credenziali, consentendo agli utenti di iniziare a utilizzare facilmente la tua app su un nuovo dispositivo.

- Integrazione perfetta con i provider di credenziali: offre supporto per i provider di credenziali, inclusi i gestori delle password come Gestore delle password di Google.

- Gestione delle credenziali: consente di aggiornare i metadati delle credenziali utente, contribuendo a mantenerle coerenti nell'app e nei fornitori di credenziali.

- Compatibilità con WebView: funziona con le app che utilizzano WebView.

- Integrazione della compilazione automatica: si integra con la compilazione automatica per visualizzare le credenziali all'interno della relativa UI.

Vantaggi dell'utilizzo di Credential Manager

L'adozione di Credential Manager offre diversi vantaggi chiave sia per la tua applicazione sia per i tuoi utenti:

- Maggiore sicurezza: le passkey offrono una maggiore sicurezza e proteggono gli utenti dai tentativi di phishing.

- Supporto di vari fattori di forma: le API funzionano su tutti i fattori di forma Android, inclusi dispositivi mobili, Android XR e Wear OS.

- Autenticazione semplificata in vari casi d'uso: le credenziali digitali, come patenti di guida digitali, documenti di identità aziendali e carte di identità nazionali, consentono l'autenticazione in vari casi d'uso, inclusi quelli che richiedono la verifica del numero di telefono.

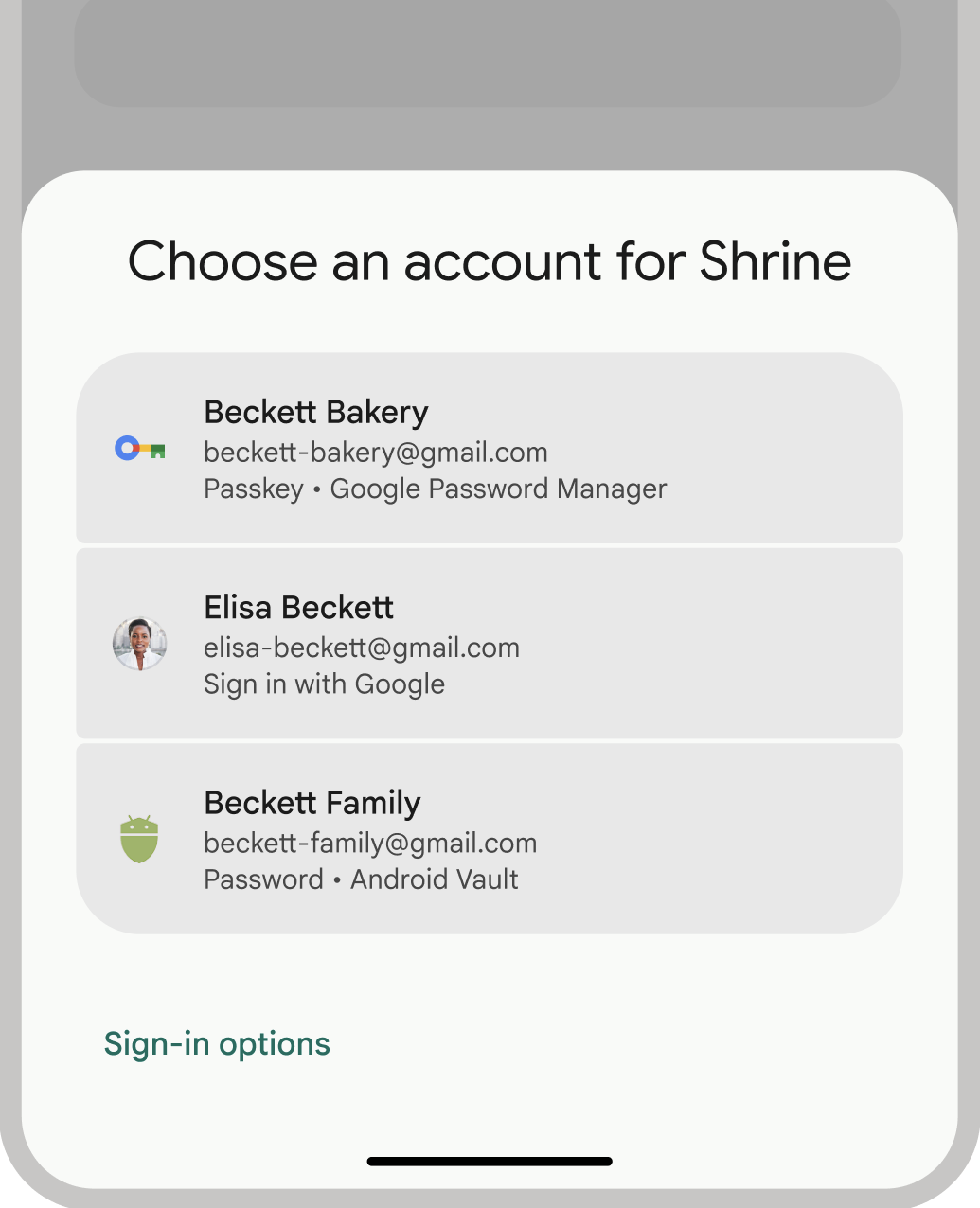

- Esperienza utente migliorata: l'interfaccia unificata di Credential Manager offre agli utenti un'esperienza familiare e coerente e migliora la velocità di registrazione e accesso. L'interfaccia utente del foglio inferiore viene visualizzata in linea con i contenuti dell'app, in modo che gli utenti rimangano nel contesto dell'app durante l'accesso. La seguente immagine mostra la UI integrata di Credential Manager:

Terminologia di autenticazione

Un'entità che richiede l'autenticazione per i suoi utenti è nota come relying party. Un flusso di lavoro di autenticazione in genere include i seguenti componenti:

- App client relying party: il client, in questo caso la tua app per Android, che gestisce l'interfaccia utente per creare e utilizzare le passkey.

- Server della relying party: un server dell'app che aiuta a creare, archiviare e verificare le passkey.

- Provider di credenziali: un componente che archivia e fornisce le credenziali utente, ad esempio Google Password Manager. Tieni presente che la documentazione FIDO si riferisce ai fornitori di credenziali come gestori delle credenziali.

Archivio credenziali

I provider di credenziali, come Gestore delle password Google, forniscono una posizione centralizzata e sicura per consentire agli utenti di gestire le credenziali su tutti i loro dispositivi, semplificando ulteriormente la procedura di autenticazione. Per l'integrazione con Gestione credenziali come provider di credenziali, vedi Implementare l'autenticazione come provider di credenziali.

Per saperne di più su come Gestore delle password di Google protegge le tue credenziali, consulta Sicurezza delle passkey in Gestore delle password di Google.

Esegui la migrazione a Gestore delle credenziali

Credential Manager è progettato per sostituire le API di autenticazione Android legacy e le credenziali FIDO2 locali. Per saperne di più sulla migrazione a Gestore delle credenziali, consulta le seguenti guide: