إدارة بيانات الاعتماد هي واجهة برمجة تطبيقات Jetpack التي ننصح باستخدامها لتبادل بيانات الاعتماد في تطبيقات Android. تسهّل واجهة برمجة التطبيقات Credential Manager عملية تبادل بيانات الاعتماد على جميع أنواع الأجهزة لحالات الاستخدام التي تشمل المصادقة والتفويض. يمكنك أيضًا استخدام Credential Manager للتعامل مع بيانات الاعتماد الرقمية واستعادة بيانات اعتماد المستخدم على أجهزة Android الجديدة.

ميزات Credential Manager

تسهّل "إدارة بيانات الاعتماد" عملية تسجيل الدخول وتعزّز الأمان من خلال توفير مجموعة قوية من الإمكانات، بما في ذلك:

- إتاحة آليات مصادقة متنوعة: تتيح للمستخدمين الاشتراك

أو تسجيل الدخول إلى تطبيقك باستخدام:

- مفاتيح المرور

- تسجيل الدخول باستخدام حساب Google وآليات تسجيل الدخول الموحّدة الأخرى

- كلمات المرور

- بيانات الاعتماد الرقمية

- استعادة بيانات الاعتماد على أجهزة متعددة: تتيح التكامل مع Restore Credentials، ما يسمح للمستخدمين ببدء استخدام تطبيقك بسلاسة على جهاز جديد.

- التكامل السلس مع مقدّمي بيانات الاعتماد: يتيح استخدام مقدّمي بيانات الاعتماد، بما في ذلك مدراء كلمات المرور مثل مدير كلمات المرور في Google.

- إدارة بيانات الاعتماد: تتيح تعديل البيانات الوصفية لبيانات اعتماد المستخدمين، ما يساعد في الحفاظ على اتساق بيانات الاعتماد في تطبيقك وموفّري بيانات الاعتماد.

- التوافق مع WebView: تعمل الميزة مع التطبيقات التي تستخدم WebView.

- دمج ميزة "الملء التلقائي": يتم الدمج مع ميزة الملء التلقائي لعرض بيانات الاعتماد ضمن واجهة مستخدم ميزة "الملء التلقائي".

مزايا استخدام Credential Manager

يوفّر استخدام Credential Manager العديد من المزايا الأساسية لكل من تطبيقك والمستخدمين:

- الأمان المحسَّن: توفّر مفاتيح المرور أمانًا محسَّنًا وتحمي المستخدمين من محاولات التصيّد الاحتيالي.

- التوافق مع مختلف أشكال الأجهزة: تعمل واجهات برمجة التطبيقات على جميع أشكال أجهزة Android، بما في ذلك الأجهزة الجوّالة وأجهزة Android XR وأجهزة Wear OS.

- مصادقة مبسطة في مختلف حالات الاستخدام: تتيح مستندات التعريف الرقمية، مثل رُخص القيادة الرقمية وبطاقات تعريف الموظفين وبطاقات الهوية الوطنية، إمكانية المصادقة في مختلف حالات الاستخدام، بما في ذلك الحالات التي تتطلّب إثبات ملكية رقم الهاتف.

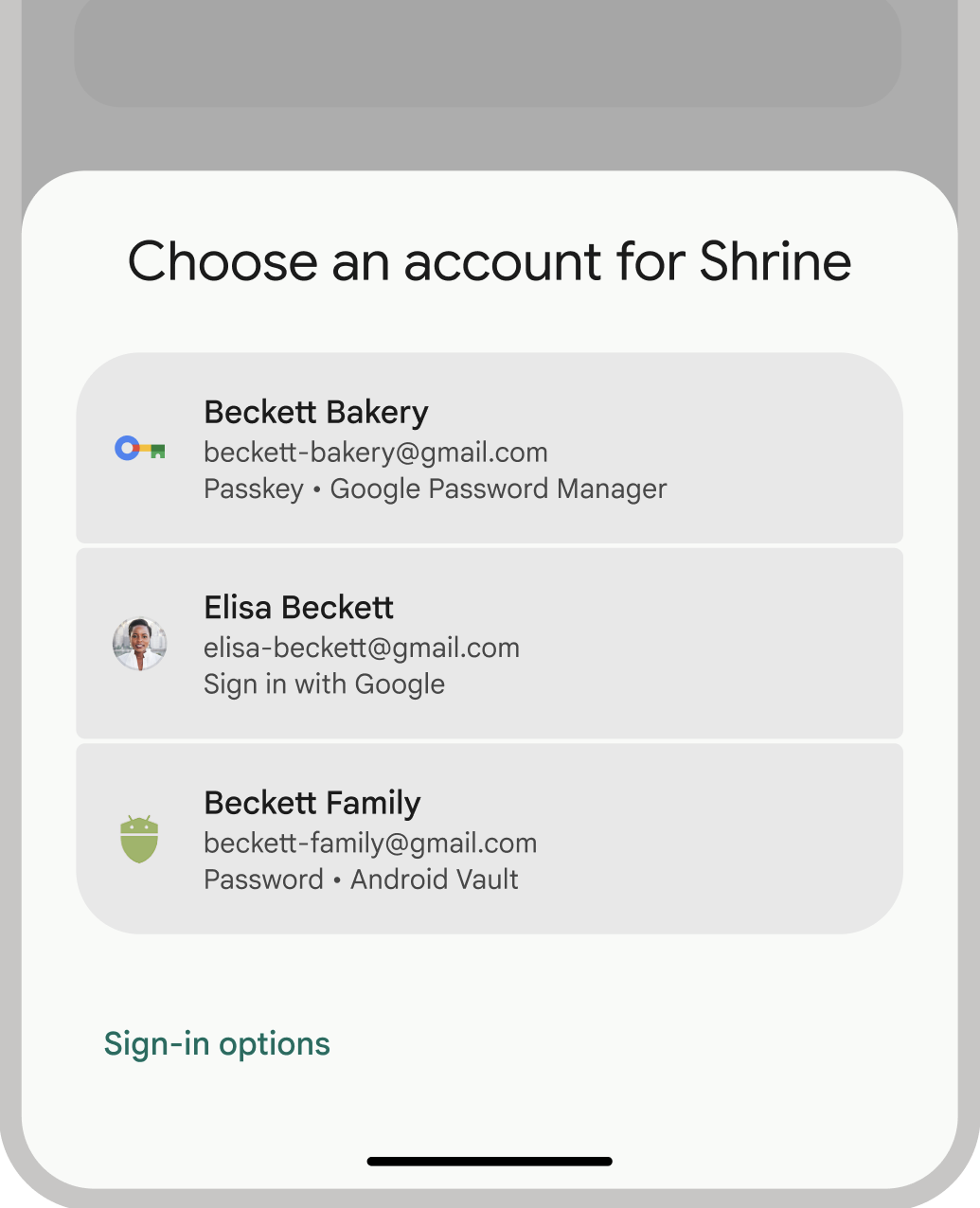

- تحسين تجربة المستخدم: تمنح واجهة Credential Manager الموحّدة المستخدمين تجربة مألوفة ومتسقة، كما تعمل على تحسين سرعة التسجيل وتسجيل الدخول. تظهر واجهة مستخدم البطاقة السفلية بشكل مضمّن مع محتوى تطبيقك، وبالتالي يظل المستخدمون في سياق تطبيقك أثناء تسجيل الدخول. تعرض الصورة التالية واجهة المستخدم المضمّنة في "مدير بيانات الاعتماد":

مصطلحات المصادقة

يُعرف العنصر الذي يتطلّب مصادقة للمستخدمين باسم الجهة المعتمِدة. يتضمّن سير عمل المصادقة عادةً المكوّنات التالية:

- تطبيق العميل الخاص بالجهة المعتمِدة: هو العميل، أي تطبيق Android في هذه الحالة، الذي يتعامل مع واجهة المستخدم لإنشاء مفاتيح المرور واستخدامها.

- خادم الجهة المعتمِدة: خادم تطبيق يساعد في إنشاء مفاتيح المرور وتخزينها والتحقّق منها.

- مزوّد بيانات الاعتماد: هو أحد المكوّنات التي تخزِّن بيانات اعتماد المستخدم وتقدّمها، مثل "مدير كلمات المرور في Google". يُرجى العِلم أنّ مستندات FIDO تشير إلى موفّري بيانات الاعتماد باسم مدراء بيانات الاعتماد.

تخزين بيانات الاعتماد

توفّر خدمات توفير بيانات الاعتماد، مثل "مدير كلمات المرور من Google"، مكانًا مركزيًا وآمنًا للمستخدمين لإدارة بيانات الاعتماد على جميع أجهزتهم، ما يؤدي إلى تبسيط عملية المصادقة. لإجراء عملية الدمج مع "مدير بيانات الاعتماد" كموفّر بيانات اعتماد، يُرجى الاطّلاع على تنفيذ المصادقة كموفّر بيانات اعتماد.

لمزيد من المعلومات حول كيفية الحفاظ على أمان بيانات الاعتماد باستخدام "مدير كلمات المرور في Google"، يمكنك الاطّلاع على أمان مفاتيح المرور في "مدير كلمات المرور في Google".

نقل البيانات إلى Credential Manager

تم تصميم "مدير بيانات الاعتماد" ليحلّ محل واجهات برمجة التطبيقات القديمة للمصادقة على Android وبيانات اعتماد FIDO2 المحلية. لمزيد من المعلومات حول نقل البيانات إلى Credential Manager، يُرجى الاطّلاع على الأدلة التالية: