Android ऐप्लिकेशन में क्रेडेंशियल शेयर करने के लिए, Credential Manager को Jetpack API के तौर पर इस्तेमाल करने का सुझाव दिया जाता है. Credential Manager API, क्रेडेंशियल के आदान-प्रदान की प्रोसेस को आसान बनाता है. इसका इस्तेमाल, पुष्टि करने और अनुमति देने से जुड़े मामलों में किया जाता है. डिजिटल क्रेडेंशियल मैनेज करने के लिए, Credential Manager का इस्तेमाल किया जा सकता है. साथ ही, नए Android डिवाइसों पर उपयोगकर्ता के क्रेडेंशियल वापस लाए जा सकते हैं.

क्रेडेंशियल मैनेजर की सुविधाएं

क्रेडेंशियल मैनेजर, साइन इन करने की प्रोसेस को आसान बनाता है और सुरक्षा को बेहतर बनाता है. इसके लिए, यह कई सुविधाएं उपलब्ध कराता है. जैसे:

- पुष्टि करने के अलग-अलग तरीकों के लिए सहायता: इससे लोग इन तरीकों का इस्तेमाल करके, आपके ऐप्लिकेशन में साइन अप

या साइन इन कर सकते हैं:

- पासकी

- Google खाते से साइन-इन करने की सुविधा और फ़ेडरेटेड साइन-इन के अन्य तरीके

- पासवर्ड

- डिजिटल क्रेडेंशियल

- एक डिवाइस से दूसरे डिवाइस पर क्रेडेंशियल वापस लाने की सुविधा: इससे Restore Credentials के साथ इंटिग्रेट करने की सुविधा मिलती है. इससे उपयोगकर्ता, नए डिवाइस पर आसानी से आपका ऐप्लिकेशन इस्तेमाल कर सकते हैं.

- क्रेडेंशियल उपलब्ध कराने वाली कंपनियों के साथ आसानी से इंटिग्रेट किया जा सकता है: यह क्रेडेंशियल उपलब्ध कराने वाली कंपनियों के साथ काम करता है. इनमें Google Password Manager जैसे पासवर्ड मैनेजर शामिल हैं.

- क्रेडेंशियल मैनेज करना: इससे उपयोगकर्ता के क्रेडेंशियल के मेटाडेटा को अपडेट किया जा सकता है. इससे आपके ऐप्लिकेशन और क्रेडेंशियल उपलब्ध कराने वाली कंपनियों के बीच क्रेडेंशियल को एक जैसा बनाए रखने में मदद मिलती है.

- वेबव्यू के साथ काम करने की सुविधा: यह सुविधा, WebView का इस्तेमाल करने वाले ऐप्लिकेशन के साथ काम करती है.

- ऑटोमैटिक भरने की सुविधा के साथ इंटिग्रेशन: यह ऑटोमैटिक भरने की सुविधा के साथ इंटिग्रेट होता है, ताकि ऑटोमैटिक भरने की सुविधा वाले यूज़र इंटरफ़ेस (यूआई) में क्रेडेंशियल दिखाए जा सकें.

क्रेडेंशियल मैनेजर का इस्तेमाल करने के फ़ायदे

क्रेडेंशियल मैनेजर का इस्तेमाल करने से, आपके ऐप्लिकेशन और उपयोगकर्ताओं, दोनों को कई अहम फ़ायदे मिलते हैं:

- बेहतर सुरक्षा: पासकी, बेहतर सुरक्षा देती हैं. साथ ही, उपयोगकर्ताओं को फ़िशिंग के हमलों से बचाती हैं.

- अलग-अलग डिवाइसों के साइज़, डाइमेंशन या कॉन्फ़िगरेशन के लिए उपलब्ध: ये एपीआई, Android के अलग-अलग डिवाइसों के साइज़, डाइमेंशन या कॉन्फ़िगरेशन पर काम करते हैं. जैसे, मोबाइल, Android XR, और Wear OS डिवाइस.

- इस्तेमाल के सभी मामलों में पुष्टि करने की आसान सुविधा: डिजिटल क्रेडेंशियल, जैसे कि डिजिटल ड्राइविंग लाइसेंस, कॉर्पोरेट आईडी, और नैशनल आईडी कार्ड, इस्तेमाल के अलग-अलग मामलों में पुष्टि करने की सुविधा देते हैं. इनमें वे मामले भी शामिल हैं जिनमें फ़ोन नंबर की पुष्टि करना ज़रूरी होता है.

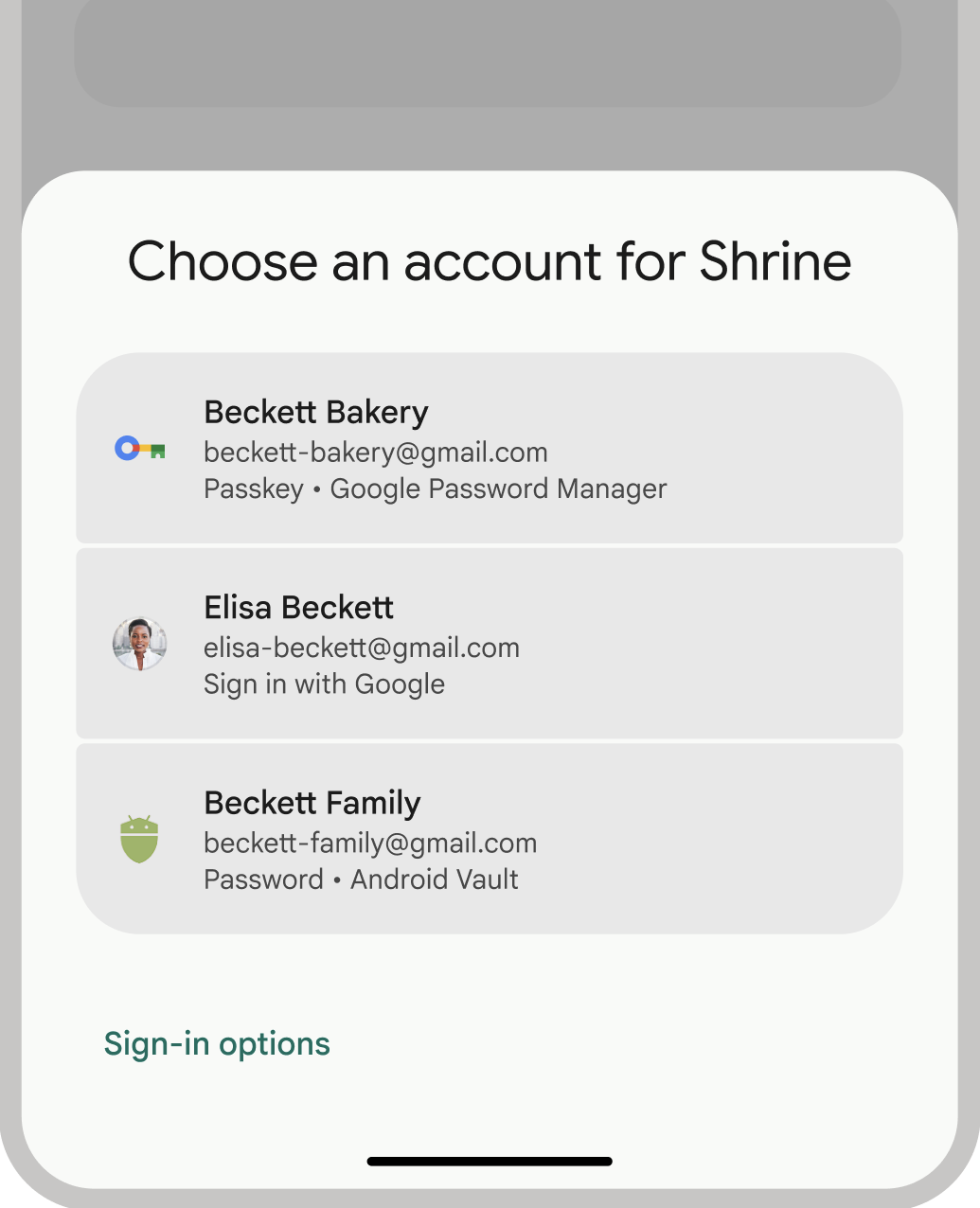

- उपयोगकर्ताओं को बेहतर अनुभव मिलता है: क्रेडेंशियल मैनेजर के यूनिफ़ाइड इंटरफ़ेस से, उपयोगकर्ताओं को एक जैसा और जाना-पहचाना अनुभव मिलता है. साथ ही, इससे रजिस्ट्रेशन और साइन-इन करने की प्रोसेस तेज़ हो जाती है. बॉटम शीट यूज़र इंटरफ़ेस (यूआई), आपके ऐप्लिकेशन के कॉन्टेंट के साथ इनलाइन दिखता है. इसलिए, साइन इन करने के दौरान आपके उपयोगकर्ता, आपके ऐप्लिकेशन के कॉन्टेक्स्ट में बने रहते हैं. इस इमेज में, Credential Manager का बिल्ट-इन यूज़र इंटरफ़ेस (यूआई) दिखाया गया है:

पुष्टि करने से जुड़ी शब्दावली

जिस इकाई को अपने उपयोगकर्ताओं की पुष्टि करने की ज़रूरत होती है उसे भरोसेमंद पार्टी कहा जाता है. पुष्टि करने के वर्कफ़्लो में आम तौर पर ये कॉम्पोनेंट शामिल होते हैं:

- रिलाइंग पार्टी क्लाइंट ऐप्लिकेशन: क्लाइंट, इस मामले में आपका Android ऐप्लिकेशन है. यह पासकी बनाने और इस्तेमाल करने के लिए, यूज़र इंटरफ़ेस (यूआई) को मैनेज करता है.

- रिलाइंग पार्टी सर्वर: यह एक ऐप्लिकेशन सर्वर होता है. यह पासकी बनाने, सेव करने, और उनकी पुष्टि करने में मदद करता है.

- क्रेडेंशियल प्रोवाइडर: यह एक ऐसा कॉम्पोनेंट होता है जो उपयोगकर्ता के क्रेडेंशियल सेव करता है और उन्हें उपलब्ध कराता है. जैसे, Google Password Manager. ध्यान दें कि FIDO के दस्तावेज़ में, क्रेडेंशियल देने वाली कंपनियों को क्रेडेंशियल मैनेजर कहा गया है.

प्रमाणिकता मेमोरी

क्रेडेंशियल प्रोवाइडर, जैसे कि Google Password Manager, उपयोगकर्ताओं को एक सुरक्षित जगह उपलब्ध कराते हैं. यहां वे अपने सभी डिवाइसों पर क्रेडेंशियल मैनेज कर सकते हैं. इससे पुष्टि करने की प्रोसेस और आसान हो जाती है. क्रेडेंशियल प्रोवाइडर के तौर पर Credential Manager के साथ इंटिग्रेट करने के लिए, क्रेडेंशियल प्रोवाइडर के तौर पर पुष्टि करने की सुविधा लागू करना लेख पढ़ें.

Google Password Manager आपके क्रेडेंशियल को कैसे सुरक्षित रखता है, इस बारे में ज़्यादा जानने के लिए, Google Password Manager में पासकी की सुरक्षा लेख पढ़ें.

Credential Manager पर माइग्रेट करना

Credential Manager को, Android के पुराने ऑथेंटिकेशन एपीआई और लोकल FIDO2 क्रेडेंशियल की जगह इस्तेमाल करने के लिए बनाया गया है. Credential Manager पर माइग्रेट करने के बारे में ज़्यादा जानने के लिए, यहां दी गई गाइड देखें: