"برنامج تحسين أمان التطبيقات" هو خدمة مقدَّمة لمطوّري التطبيقات على Google Play بهدف تحسين أمان تطبيقاتهم. يقدّم البرنامج نصائح واقتراحات حول كيفية إنشاء تطبيقات أكثر أمانًا، ويحدّد التحسينات المحتملة على الأمان عند تحميل تطبيقاتك على Google Play. وقد ساعد البرنامج حتى الآن المطوّرين في إصلاح أكثر من 1,000,000 تطبيق على Google Play.

آلية العمل

قبل قبول أي تطبيق في Google Play، نفحصه للتأكّد من سلامته وأمانه، بما في ذلك المشاكل الأمنية المحتملة. ونعيد أيضًا فحص أكثر من مليون تطبيق على Google Play بشكل مستمر بحثًا عن تهديدات إضافية.

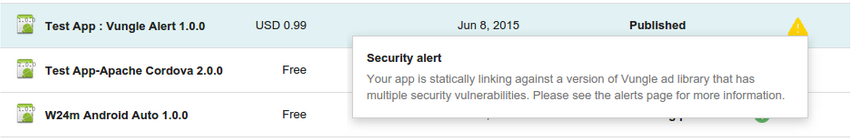

إذا تم الإبلاغ عن تطبيقك بسبب مشكلة أمان محتملة، سنرسل إليك إشعارًا على الفور لمساعدتك في حلّ المشكلة بسرعة والحفاظ على أمان المستخدمين. سنرسل إليك تنبيهات عبر البريد الإلكتروني وGoogle Play Console، مع روابط تؤدي إلى صفحة دعم تتضمّن تفاصيل حول كيفية تحسين التطبيق.

وعادةً ما تتضمّن هذه الإشعارات جدولاً زمنيًا لتوفير التحسين للمستخدمين في أسرع وقت ممكن. بالنسبة إلى بعض أنواع المشاكل، قد نطلب منك إجراء تحسينات أمنية في التطبيق قبل أن تتمكّن من نشر أي تحديثات أخرى له.

يمكنك التأكّد من أنّك عالجت المشكلة بالكامل من خلال تحميل الإصدار الجديد من تطبيقك إلى Google Play Console. احرص على زيادة رقم الإصدار للتطبيق الذي تم إصلاحه. وبعد بضع ساعات، تحقَّق من تنبيه الأمان في Play Console. إذا لم يعُد يظهر، يعني ذلك أنّك أتممت العملية بنجاح.

مثال على تنبيه بشأن تحسين الأمان لتطبيق في Play Console

شارِك في معارك شيّقة

يعتمد نجاح هذا البرنامج على شراكتنا معك، أي مع مطوّري التطبيقات على Google Play، ومع فريق أمان Google. نحن جميعًا مسؤولون عن توفير تطبيقات آمنة للمستخدمين. لإرسال ملاحظات أو طرح أسئلة، يُرجى التواصل معنا من خلال مركز مساعدة مطوّري البرامج في Google Play. للإبلاغ عن مشاكل أمان محتملة في التطبيقات،

يُرجى التواصل معنا على security+asi@android.com.

الحملات وإجراءات الحلّ

في ما يلي أحدث مشاكل الأمان التي تم إبلاغ المطوّرين بها على Google Play. وتتوفّر تفاصيل عن الثغرات الأمنية وطريقة حلّها في رابط صفحة الدعم لكل حملة.

الجدول 1: حملات التحذير مع الموعد النهائي المرتبط بإجراءات الإصلاح

| الحملة | بدأت قراءتها | صفحة الدعم |

|---|---|---|

| مفاتيح خادم "المراسلة عبر السحابة الإلكترونية من Firebase" المكشوفة | 10/12/2021 | صفحة الدعم |

| Intent Redirection | 5/16/2019 | صفحة الدعم |

| حقن واجهة JavaScript | 12/4/2018 | صفحة الدعم |

| الاستيلاء على المخطط | 11/15/2018 | صفحة الدعم |

| هجوم برمجة بين التطبيقات | 10/30/2018 | صفحة الدعم |

| File-based Cross-Site Scripting | 6/5/2018 | صفحة الدعم |

| إقحام رموز SQL | 6/4/2018 | صفحة الدعم |

| ثغرات Path Traversal | 2017/9/22 | صفحة الدعم |

| التحقّق غير الآمن من اسم المضيف | 11/29/2016 | صفحة الدعم |

| Fragment Injection (إدخال تجزئة) | 11/29/2016 | صفحة الدعم |

| Supersonic Ad SDK | 2016/9/28 | صفحة الدعم |

| Libpng | 2016/6/16 | صفحة الدعم |

| Libjpeg-turbo | 2016/6/16 | صفحة الدعم |

| Vpon Ad SDK | 2016/6/16 | صفحة الدعم |

| Airpush Ad SDK | 2016/3/31 | صفحة الدعم |

| MoPub Ad SDK | 2016/3/31 | صفحة الدعم |

| OpenSSL (logjam وCVE-2015-3194 وCVE-2014-0224) | 2016/3/31 | صفحة الدعم |

| TrustManager | 2016/2/17 | صفحة الدعم |

| AdMarvel | 2016/2/8 | صفحة الدعم |

| Libupup (CVE-2015-8540) | 2016/2/8 | صفحة الدعم |

| Apache Cordova (CVE-2015-5256 وCVE-2015-1835) | 2015/12/14 | صفحة الدعم |

| Vitamio Ad SDK | 2015/12/14 | صفحة الدعم |

| GnuTLS | 2015/10/13 | صفحة الدعم |

| Webview SSLErrorHandler | 2015/7/17 | صفحة الدعم |

| Vungle Ad SDK | 2015/6/29 | صفحة الدعم |

| Apache Cordova (CVE-2014-3500 وCVE-2014-3501 وCVE-2014-3502) | 2015/6/29 | صفحة الدعم |

الجدول 2: الحملات التي تتضمّن تحذيرات فقط (بدون موعد نهائي لإجراءات الإصلاح)

| الحملة | بدأت قراءتها | صفحة الدعم |

|---|---|---|

| رمز PendingIntent ضمني | 2/22/2022 | صفحة الدعم |

| رسالة Intent داخلية ضمنية | 6/22/2021 | صفحة الدعم |

| وضع التشفير غير الآمن | 10/13/2020 | صفحة الدعم |

| التشفير غير آمن | 9/17/2019 | صفحة الدعم |

| مسح مسار ملفات Zip | 5/21/2019 | صفحة الدعم |

| رمز OAuth المميز المضمّن في Foursquare | 2016/9/28 | صفحة الدعم |

| الرمز المميز المضمّن لبروتوكول OAuth على Facebook | 2016/9/28 | صفحة الدعم |

| اعتراض الفوترة في Google Play | 2016/7/28 | صفحة الدعم |

| بروتوكول OAuth المضمّن لرمز إعادة تحميل Google المميز | 2016/7/28 | صفحة الدعم |

| بيانات الاعتماد المسروقة من عنوان URL الخاص بالمطوّر | 2016/6/16 | صفحة الدعم |

| ملفات Keystore المضمّنة | 10/2/2014 | |

| بيانات الاعتماد المضمّنة في Amazon Web Services | 2014/6/12 |