Platforma Android 16 zawiera zmiany w działaniu, które mogą mieć wpływ na Twoją aplikację. Poniższe zmiany w działaniu mają zastosowanie do wszystkich aplikacji uruchamianych na Androidzie 16, niezależnie od targetSdkVersion. Przetestuj aplikację, a potem w razie potrzeby zmodyfikuj ją, aby obsługiwała te zmiany.

Zapoznaj się też z listą zmian w działaniu, które mają wpływ tylko na aplikacje kierowane na Androida 16.

Główna funkcja

Android 16 (API na poziomie 36) zawiera te zmiany, które modyfikują lub rozszerzają różne podstawowe funkcje systemu Android.

Optymalizacje limitów JobScheduler

Od Androida 16 dostosowujemy limit czasu wykonywania zwykłych i przyspieszonych zadań na podstawie tych czynników:

- Do którego zasobnika gotowości aplikacji należy aplikacja: w Androidzie 16 aktywne zasobniki gotowości będą egzekwowane przez duży limit czasu działania.

- Jeśli zadanie rozpocznie się, gdy aplikacja jest na pierwszym planie: w Androidzie 16 zadania rozpoczęte, gdy aplikacja jest widoczna dla użytkownika, i kontynuowane po tym, jak aplikacja stanie się niewidoczna, będą podlegać limitowi czasu wykonywania zadania.

- Jeśli zadanie jest wykonywane podczas działania usługi na pierwszym planie: w Androidzie 16 zadania wykonywane równocześnie z usługą na pierwszym planie będą podlegać limitowi czasu wykonywania zadania. Jeśli używasz zadań do przesyłania danych inicjowanego przez użytkownika, rozważ użycie zadań przesyłania danych inicjowanego przez użytkownika.

Ta zmiana ma wpływ na zadania zaplanowane za pomocą WorkManagera, JobSchedulera i DownloadManagera. Aby sprawdzić, dlaczego zadanie zostało zatrzymane, zalecamy zarejestrowanie przyczyny zatrzymania zadania przez wywołanie funkcji WorkInfo.getStopReason() (w przypadku zadań JobScheduler wywołaj funkcję JobParameters.getStopReason()).

Informacje o tym, jak stan aplikacji wpływa na zasoby, z których może korzystać, znajdziesz w sekcji Limity zasobów związane z zarządzaniem energią. Więcej informacji o sprawdzonych metodach optymalnego wykorzystania baterii znajdziesz w przewodniku na temat optymalizacji wykorzystania baterii w przypadku interfejsów API do planowania zadań.

Zalecamy też korzystanie z nowego interfejsu API JobScheduler#getPendingJobReasonsHistory wprowadzonego w Androidzie 16, aby dowiedzieć się, dlaczego zadanie nie zostało wykonane.

Testowanie

Aby przetestować działanie aplikacji, możesz włączyć zastępowanie niektórych optymalizacji limitu zadań, o ile aplikacja działa na urządzeniu z Androidem 16.

Aby wyłączyć egzekwowanie zasady „najwyższy stan będzie zgodny z limitem czasu działania zadania”, uruchom to polecenie: adb

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_TOP_STARTED_JOBS APP_PACKAGE_NAME

Aby wyłączyć egzekwowanie zasady „zadania wykonywane równocześnie z usługą na pierwszym planie będą podlegać limitowi czasu działania zadania”, uruchom to polecenie:adb

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_FGS_JOBS APP_PACKAGE_NAME

Aby przetestować określone zachowanie zasobnika gotowości aplikacji, możesz ustawić zasobnik gotowości aplikacji za pomocą tego polecenia adb:

adb shell am set-standby-bucket APP_PACKAGE_NAME active|working_set|frequent|rare|restricted

Aby sprawdzić, w którym zasobniku gotowości aplikacji znajduje się Twoja aplikacja, możesz użyć tego polecenia adb:

adb shell am get-standby-bucket APP_PACKAGE_NAME

Przyczyna zatrzymania porzuconych pustych zadań

Porzucenie zadania ma miejsce, gdy powiązany z nim obiekt JobParameters został usunięty, ale metoda JobService#jobFinished(JobParameters,

boolean) nie została wywołana, aby zasygnalizować ukończenie zadania. Oznacza to, że zadanie może być wykonywane i przeplanowywane bez wiedzy aplikacji.

Aplikacje korzystające z JobScheduler nie utrzymują silnego odwołania do obiektu JobParameters, a czas oczekiwania będzie teraz mieć nowy powód zatrzymania zadania STOP_REASON_TIMEOUT_ABANDONED zamiast STOP_REASON_TIMEOUT.

Jeśli nowy powód zaniechania będzie występował często, system podejmie działania zaradcze, aby zmniejszyć częstotliwość wykonywania zadań.

Aplikacje powinny używać nowego powodu zatrzymania, aby wykrywać i zmniejszać liczbę porzuconych zadań.

Jeśli używasz WorkManagera, AsyncTaska lub DownloadManagera, nie musisz nic robić, ponieważ te interfejsy API zarządzają cyklem pracy w imieniu aplikacji.

Całkowite wycofanie JobInfo#setImportantWhileForeground

Metoda JobInfo.Builder#setImportantWhileForeground(boolean) wskazuje ważność zadania, gdy aplikacja do planowania jest na pierwszym planie lub gdy jest tymczasowo zwolniona z ograniczeń działania w tle.

Ta metoda została wycofana w Androidzie 12 (poziom API 31). Od Androida 16 ta metoda nie działa już prawidłowo i jej wywołanie zostanie zignorowane.

Usunięcie tej funkcji dotyczy również JobInfo#isImportantWhileForeground(). Od wersji 16 Androida, jeśli metoda jest wywoływana, zwraca ona false.

Zakres priorytetu uporządkowanej transmisji nie jest już globalny

Aplikacje na Androida mogą definiować priorytety odbiorników transmisji, aby kontrolować kolejność, w jakiej odbiorniki otrzymują i przetwarzają transmisję. W przypadku odbiorników zadeklarowanych w manifeście aplikacje mogą używać atrybutu android:priority do definiowania priorytetu, a w przypadku odbiorników zarejestrowanych w kontekście aplikacje mogą używać interfejsu API IntentFilter#setPriority() do definiowania priorytetu. Gdy przesyłasz transmisję, system dostarcza ją odbiorcom w kolejności priorytetów, od najwyższego do najniższego.

W Androidzie 16 kolejność wysyłania danych w ramach transmisji z użyciem atrybutu android:priority lub IntentFilter#setPriority() w różnych procesach nie będzie gwarantowana. Priorytety transmisji będą uwzględniane tylko w ramach tego samego procesu aplikacji, a nie wszystkich procesów.

Priorytety transmisji będą automatycznie ograniczone do zakresu (SYSTEM_LOW_PRIORITY + 1, SYSTEM_HIGH_PRIORITY - 1). Ustawienie SYSTEM_LOW_PRIORITY, SYSTEM_HIGH_PRIORITY jako priorytetu transmisji będzie możliwe tylko dla komponentów systemowych.

Na Twoją aplikację może mieć wpływ:

- Twoja aplikacja ma zadeklarowane 2 procesy z tym samym zamiarem przesyłania strumienia danych i oczekuje, że te zamiary będą odbierane w określonej kolejności na podstawie priorytetu.

- Proces aplikacji wchodzi w interakcje z innymi procesami i oczekuje określonej kolejności otrzymywania intencji rozgłoszenia.

Jeśli procesy muszą ze sobą współpracować, powinny komunikować się za pomocą innych kanałów koordynacji.

Wewnętrzne zmiany ART

Android 16 zawiera najnowsze aktualizacje środowiska wykonawczego Android Runtime (ART), które poprawiają wydajność tego środowiska i zapewniają obsługę dodatkowych funkcji Javy. Dzięki aktualizacjom systemowym Google Play te ulepszenia są też dostępne na ponad miliardzie urządzeń z Androidem 12 (poziom interfejsu API 31) lub nowszym.

Po wprowadzeniu tych zmian biblioteki i kod aplikacji korzystające z wewnętrznych struktur ART mogą nie działać prawidłowo na urządzeniach z Androidem 16 oraz na starszych wersjach Androida, które aktualizują moduł ART za pomocą aktualizacji systemu Google Play.

Używanie wewnętrznych struktur (np. interfejsów innych niż SDK) może zawsze prowadzić do problemów ze zgodnością, ale szczególnie ważne jest unikanie korzystania z kodu (lub bibliotek zawierających kod), który wykorzystuje wewnętrzne struktury ART, ponieważ zmiany w ART nie są powiązane z wersją platformy, na której działa urządzenie, i są udostępniane ponad miliardowi urządzeń za pomocą aktualizacji systemu Google Play.

Wszyscy deweloperzy powinni dokładnie przetestować swoje aplikacje na Androidzie 16, aby sprawdzić, czy nie są one dotknięte problemami. Dodatkowo sprawdź znane problemy, aby sprawdzić, czy Twoja aplikacja jest zależna od zidentyfikowanych przez nas bibliotek, które korzystają z wewnętrznych struktur ART. Jeśli masz kod aplikacji lub zależności biblioteki, które są dotknięte, poszukaj alternatywnych publicznych interfejsów API i poproś o publiczne interfejsy API do nowych zastosowań, tworząc prośbę o dodanie funkcji w naszym systemie śledzenia problemów.

Tryb zgodności z rozmiarem strony 16 KB

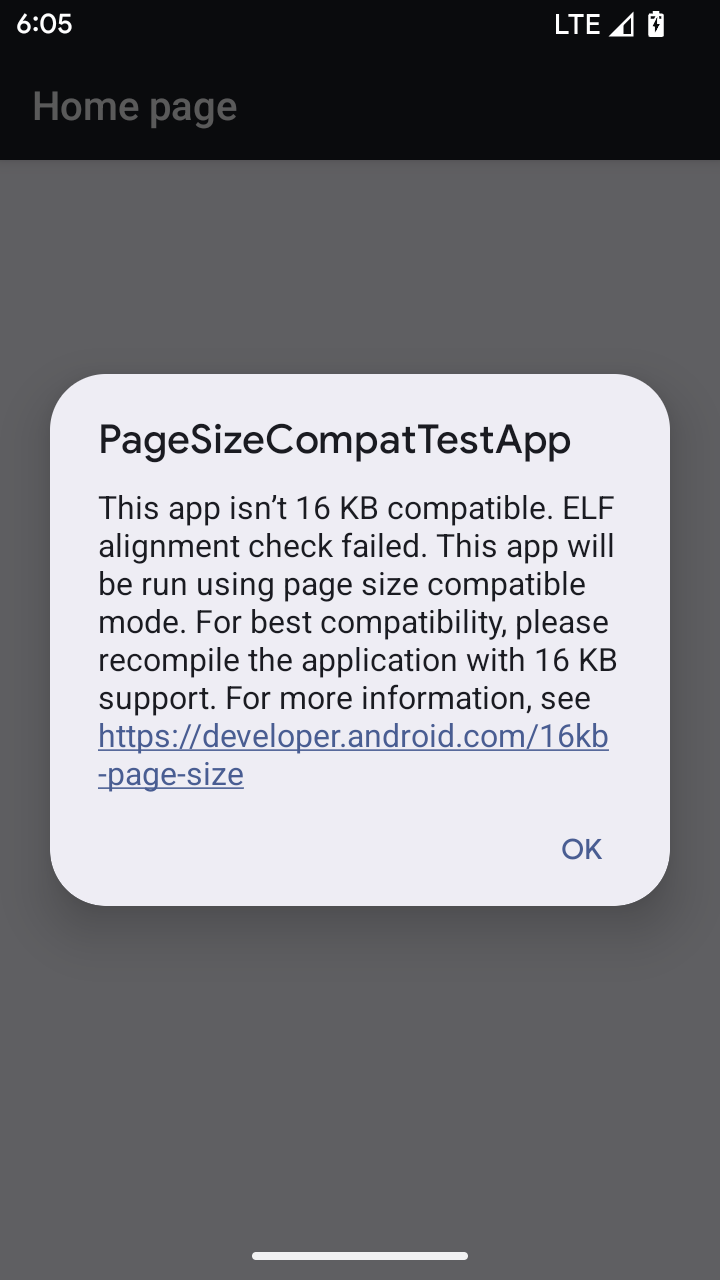

Android 15 wprowadził obsługę stron pamięci 16 KB w celu optymalizacji wydajności platformy. Android 16 wprowadza tryb zgodności, który umożliwia uruchamianie niektórych aplikacji utworzonych z użyciem stron pamięci 4 KB na urządzeniu skonfigurowanym pod kątem stron pamięci 16 KB.

Jeśli aplikacja działa na urządzeniu z Androidem 16 lub nowszym, a Android wykryje, że ma ona strony pamięci wyrównane co 4 KB, automatycznie włączy tryb zgodności i wyświetli użytkownikowi powiadomienie. Ustawienie właściwości android:pageSizeCompat w pliku AndroidManifest.xml, aby włączyć tryb zgodności wstecznej, uniemożliwi wyświetlanie okna podczas uruchamiania aplikacji. Aby użyć właściwości android:pageSizeCompat, skompiluj aplikację za pomocą pakietu SDK Androida 16.

Aby zapewnić najlepszą wydajność, niezawodność i stabilność, aplikacja powinna być nadal zgodna z 16 KB. Więcej informacji znajdziesz w tym poście na blogu na temat aktualizowania aplikacji, aby obsługiwały strony pamięci o rozmiarze 16 KB.

Wrażenia użytkowników i interfejs systemu

Android 16 (poziom API 36) zawiera te zmiany, które mają na celu zapewnienie bardziej spójnego i intuicyjnego interfejsu użytkownika.

Wycofywanie uciążliwych komunikatów ułatwień dostępu

W Androidzie 16 nie są już obsługiwane powiadomienia o ułatwieniach dostępu, które korzystają z announceForAccessibility lub wysyłają zdarzenia ułatwień dostępu TYPE_ANNOUNCEMENT. Mogą one powodować niespójności w działaniu czytnika ekranu TalkBack i Androida, a alternatywne rozwiązania lepiej odpowiadają na potrzeby użytkowników w różnych technologiach wspomagających na Androidzie.

Przykłady alternatyw:

- W przypadku istotnych zmian w interfejsie, np. zmian w oknach, użyj

Activity.setTitle(CharSequence)isetAccessibilityPaneTitle(java.lang.CharSequence). W sekcji Tworzenie wiadomości użyj skrótuModifier.semantics { paneTitle = "paneTitle" }. - Aby poinformować użytkownika o zmianach w kluczowych elementach interfejsu, użyj elementu

setAccessibilityLiveRegion(int). W sekcji Utwórz kliknijModifier.semantics { liveRegion = LiveRegionMode.[Polite|Assertive]}. Należy ich używać oszczędnie, ponieważ mogą generować powiadomienia za każdym razem, gdy nastąpi aktualizacja widoku. - Aby powiadomić użytkowników o błędach, wyślij element

AccessibilityEventtypuAccessibilityEvent#CONTENT_CHANGE_TYPE_ERRORi ustaw parametrAccessibilityNodeInfo#setError(CharSequence)lub użyj elementuTextView#setError(CharSequence).

Więcej informacji o sugerowanych zamiennikach znajdziesz w dokumentacji referencyjnej wycofanego interfejsu API announceForAccessibility.

Obsługa nawigacji przy użyciu 3 przycisków

Android 16 umożliwia korzystanie z przewidywanego przycisku Wstecz w nawigacji przy użyciu 3 przycisków w przypadku aplikacji, które zostały prawidłowo przeniesione na przewidywane Wstecz. Długie naciśnięcie przycisku Wstecz inicjuje animację przewidywanego przejścia wstecz, która wyświetla podgląd miejsca, do którego prowadzi przesunięcie wstecz.

To zachowanie dotyczy wszystkich obszarów systemu, które obsługują przewidywane animacje wstecz, w tym animacje systemowe (powrót do ekranu głównego, przełączanie się między zadaniami i czynnościami).

Automatyczne ikony aplikacji z motywem

Od Androida 16 QPR2 Android automatycznie stosuje motywy do ikon aplikacji, aby zapewnić spójny wygląd ekranu głównego. Dzieje się tak, jeśli aplikacja nie ma własnej ikony z motywem. Aplikacje mogą kontrolować wygląd ikony tematycznej, dodając warstwę monochromatyczną do ikony adaptacyjnej i sprawdzając, jak będzie wyglądać ikona aplikacji w Android Studio.

Formaty urządzeń

Android 16 (API na poziomie 36) wprowadza te zmiany w aplikacjach, gdy są one wyświetlane na ekranach przez właścicieli urządzeń wirtualnych.

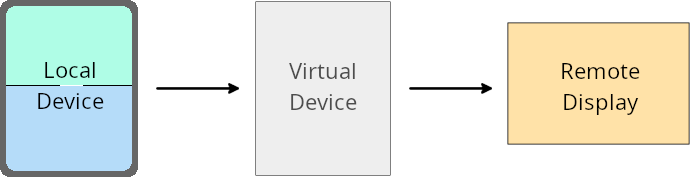

Zastąpienia właściciela urządzenia wirtualnego

Właścicielem urządzenia wirtualnego jest zaufana lub uprzywilejowana aplikacja, która tworzy urządzenie wirtualne i nim zarządza. Właściciele urządzeń wirtualnych uruchamiają aplikacje na urządzeniu wirtualnym, a następnie wyświetlają je na ekranie urządzenia zdalnego, takiego jak komputer osobisty, urządzenie do wirtualnej rzeczywistości lub system informacyjno-rozrywkowy w samochodzie. Właściciel urządzenia wirtualnego korzysta z urządzenia lokalnego, np. telefonu komórkowego.

Zastąpienia na poziomie aplikacji

Na urządzeniach z Androidem 16 (poziom interfejsu API 36) właściciele urządzeń wirtualnych mogą zastępować ustawienia aplikacji na wybranych urządzeniach wirtualnych, którymi zarządzają. Aby na przykład ulepszyć układ aplikacji, właściciel urządzenia wirtualnego może ignorować ograniczenia dotyczące orientacji, proporcji i możliwości zmiany rozmiaru podczas wyświetlania aplikacji na zewnętrznym ekranie.

Typowe zmiany powodujące niezgodność

Zachowanie Androida 16 może mieć wpływ na interfejs aplikacji na urządzeniach z dużym ekranem, takich jak wyświetlacze samochodowe czy Chromebooki, zwłaszcza w przypadku układów zaprojektowanych z myślą o małych ekranach w orientacji pionowej. Aby dowiedzieć się, jak dostosować aplikację do wszystkich typów urządzeń, przeczytaj artykuł Układy adaptacyjne.

Pliki referencyjne

Strumieniowe przesyłanie aplikacji towarzyszącej

Bezpieczeństwo

Android 16 (poziom interfejsu API 36) zawiera zmiany, które zwiększają bezpieczeństwo systemu, aby chronić aplikacje i użytkowników przed złośliwymi aplikacjami.

Lepsza ochrona przed atakami polegającymi na przekierowaniu intencji

Android 16 zapewnia domyślne zabezpieczenia przed ogólnymi atakami polegającymi na Intentprzekierowaniu, wymagającymi minimalnej zgodności i zmian ze strony deweloperów.

Wprowadzamy domyślne rozwiązania zwiększające bezpieczeństwo, które chronią przed wykorzystywaniem luk w zabezpieczeniach związanych z przekierowaniem Intent. W większości przypadków aplikacje korzystające z intencji nie będą miały problemów ze zgodnością. Podczas procesu tworzenia zbieraliśmy dane, aby monitorować, które aplikacje mogą ulec uszkodzeniu.

Przekierowanie intencji na Androidzie występuje, gdy osoba przeprowadzająca atak może częściowo lub w pełni kontrolować zawartość intencji używanej do uruchamiania nowego komponentu w kontekście podatnej na ataki aplikacji, a aplikacja ofiary uruchamia niezaufaną intencję niższego poziomu w polu dodatkowym intencji („najwyższego poziomu”). Może to prowadzić do uruchamiania przez aplikację atakującą prywatnych komponentów w kontekście aplikacji ofiary, wywoływania działań wymagających uprawnień lub uzyskiwania dostępu do poufnych danych za pomocą identyfikatora URI, co może skutkować kradzieżą danych i wykonywaniem dowolnego kodu.

Rezygnacja z obsługi przekierowania intencji

Android 16 wprowadza nowy interfejs API, który umożliwia aplikacjom wyłączenie zabezpieczeń uruchamiania. Może to być konieczne w określonych przypadkach, gdy domyślne zachowanie związane z bezpieczeństwem zakłóca prawidłowe działanie aplikacji.

W przypadku aplikacji kompilowanych z pakietem SDK na Androida 16 (poziom API 36) lub nowszym

Możesz bezpośrednio użyć metody removeLaunchSecurityProtection() na obiekcie Intent.

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent")

iSublevel?.removeLaunchSecurityProtection() // Opt out from hardening

iSublevel?.let { startActivity(it) }

W przypadku aplikacji kompilowanych pod kątem Androida 15 (API na poziomie 35) lub starszego

Chociaż nie jest to zalecane, możesz użyć odbicia, aby uzyskać dostęp do metody removeLaunchSecurityProtection().

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent", Intent::class.java)

try {

val removeLaunchSecurityProtection = Intent::class.java.getDeclaredMethod("removeLaunchSecurityProtection")

removeLaunchSecurityProtection.invoke(iSublevel)

} catch (e: Exception) {

// Handle the exception, e.g., log it

} // Opt-out from the security hardening using reflection

iSublevel?.let { startActivity(it) }

Aplikacje towarzyszące nie otrzymują już powiadomień o przekroczeniu limitu czasu wykrywania

Android 16 wprowadza nowe zachowanie podczas procesu parowania urządzenia towarzyszącego, aby chronić prywatność lokalizacji użytkownika przed szkodliwymi aplikacjami. Wszystkie aplikacje towarzyszące działające na Androidzie 16 nie są już bezpośrednio powiadamiane o czasie oczekiwania na wykrycie za pomocą RESULT_DISCOVERY_TIMEOUT. Zamiast tego użytkownik o takich zdarzeniach jest informowany za pomocą wizualnego okna. Gdy użytkownik zamknie okno, aplikacja otrzyma powiadomienie o nieudanym powiązaniu z RESULT_USER_REJECTED.

Czas wyszukiwania został też wydłużony z pierwotnych 20 sekund, a użytkownik może w dowolnym momencie przerwać wykrywanie urządzenia. Jeśli w ciągu pierwszych 20 sekund od rozpoczęcia wyszukiwania zostanie wykryte co najmniej 1 urządzenie, CDM przestanie wyszukiwać kolejne urządzenia.

Łączność

Android 16 (poziom API 36) zawiera te zmiany w stosie Bluetootha, które poprawiają łączność z urządzeniami peryferyjnymi:

Ulepszona obsługa utraty połączenia

Od wersji 16 Androida zaktualizowano pakiet Bluetooth, aby zwiększyć bezpieczeństwo i wygodę użytkowników w przypadku wykrycia utraty połączenia z urządzeniem zdalnym. Wcześniej system automatycznie usuwał połączenie i inicjował nowy proces parowania, co mogło prowadzić do niezamierzonego ponownego parowania. W wielu przypadkach aplikacje nieprawidłowo obsługują zdarzenie utraty zabezpieczeń.

Aby ujednolicić obsługę, w Androidzie 16 ulepszono obsługę utraty zabezpieczeń. Jeśli po ponownym połączeniu nie uda się uwierzytelnić wcześniej sparowanego urządzenia Bluetooth, system rozłączy połączenie, zachowa lokalne informacje o sparowaniu i wyświetli okno systemu z informacją o utracie sparowania oraz instrukcją ponownego sparowania.