Le programme d'amélioration de la sécurité des applications est un service fourni aux développeurs d'applications Google Play afin de renforcer la sécurité de leurs applications. Ce programme offre des conseils et des recommandations pour créer des applications plus sécurisées, et identifie les potentielles améliorations de la sécurité lorsque vos applications sont importées sur Google Play. À ce jour, il a permis aux développeurs de corriger plus d'un million d'applications sur Google Play.

Fonctionnement

Avant d'accepter une application dans Google Play, nous l'analysons pour vérifier si elle est sûre et pour détecter les éventuels problèmes de sécurité. En outre, nous recherchons en permanence les menaces supplémentaires dans plus d'un million d'applications sur Google Play.

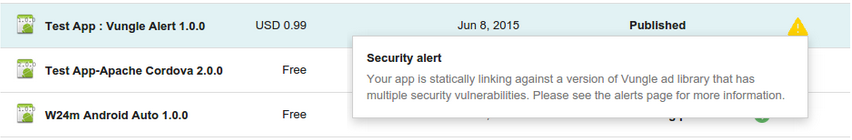

Si votre application présente un risque potentiel de sécurité, nous vous en informons immédiatement pour que vous puissiez le résoudre rapidement et assurer la sécurité de vos utilisateurs. Nous vous envoyons des alertes par e-mail et via la Google Play Console, ainsi que des liens vers une page d'assistance expliquant comment améliorer l'application.

En règle générale, ces notifications incluent des dates limites afin de s'assurer que les utilisateurs puissent bénéficier de l'amélioration le plus rapidement possible. Pour certains types de problèmes, nous pouvons vous demander de renforcer la sécurité de l'application avant de pouvoir y publier davantage de mises à jour.

Pour confirmer que vous avez résolu le problème, importez la nouvelle version de votre application dans la Google Play Console. Veillez à incrémenter le numéro de version de l'application corrigée. Au bout de quelques heures, recherchez l'alerte de sécurité dans la Play Console. Si elle n'est plus disponible, vous avez terminé.

Exemple d'alerte d'amélioration de la sécurité pour une application dans la Play Console.

Un travail d'équipe

Le succès de ce programme repose sur notre partenariat avec vous, les développeurs d'applications sur Google Play, et avec la communauté axée sur la sécurité. Nous sommes tous tenus de fournir des applications sécurisées à nos utilisateurs. Si vous avez des commentaires ou des questions, veuillez nous contacter via le Centre d'aide Google Play pour les développeurs. Pour signaler des problèmes de sécurité potentiels dans les applications, veuillez nous contacter à l'adresse security+asi@android.com.

Campagnes et corrections

Vous trouverez ci-dessous les problèmes de sécurité les plus récents signalés aux développeurs sur Google Play. Les informations concernant les failles et les corrections sont disponibles via le lien vers la page d'assistance de chaque campagne.

Tableau 1 : campagnes d'avertissement avec date limite de correction

| Campagne | Date de lancement | Page d'assistance |

|---|---|---|

| Divulgation de clés de serveur Firebase Cloud Messaging | 12/10/2021 | Page d'assistance |

| Redirection des intents | 16/05/2019 | Page d'assistance |

| Injection d'interface JavaScript | 04/12/2018 | Page d'assistance |

| Piratage de schéma | 15/11/2018 | Page d'assistance |

| Scripts multi-applications | 30/10/2018 | Page d'assistance |

| Scripts intersites basés sur les fichiers | 05/06/2018 | Page d'assistance |

| Injection SQL | 04/06/2018 | Page d'assistance |

| Balayage de chemin | 22/09/2017 | Page d'assistance |

| Validation des noms d'hôte non sécurisés | 29/11/2016 | Page d'assistance |

| Injection de fragments | 29/11/2016 | Page d'assistance |

| SDK Supersonic Ad | 28/09/2016 | Page d'assistance |

| Libpng | 16/06/2016 | Page d'assistance |

| Libjpeg-turbo | 16/06/2016 | Page d'assistance |

| SDK Vpon Ad | 16/06/2016 | Page d'assistance |

| SDK Airpush Ad | 31/03/2016 | Page d'assistance |

| SDK MoPub Ad | 31/03/2016 | Page d'assistance |

| OpenSSL ("logjam" et CVE-2015-3194, CVE-2014-0224) | 31/03/2016 | Page d'assistance |

| TrustManager | 17/02/2016 | Page d'assistance |

| AdMarvel | 08/02/2016 | Page d'assistance |

| Libupup (CVE-2015-8540) | 08/02/2016 | Page d'assistance |

| Apache Cordova (CVE-2015-5256, CVE-2015-1835) | 14/12/2015 | Page d'assistance |

| SDK Vitamio Ad | 14/12/2015 | Page d'assistance |

| GnuTLS | 13/10/2015 | Page d'assistance |

| Webview SSLErrorHandler | 17/07/2015 | Page d'assistance |

| SDK Vungle Ad | 29/06/2015 | Page d'assistance |

| Apache Cordova (CVE-2014-3500, CVE-2014-3501, CVE-2014-3502) | 29/06/2015 | Page d'assistance |

Tableau 2 : campagnes d'avertissement uniquement (sans date limite de correction)

| Campagne | Date de lancement | Page d'assistance |

|---|---|---|

| Intent en attente implicite | 22/02/2022 | Page d'assistance |

| Intent implicite interne | 22/06/2021 | Page d'assistance |

| Mode de chiffrement non sécurisé | 13/10/2020 | Page d'assistance |

| Chiffrement non sécurisé | 17/09/2019 | Page d'assistance |

| Balayage de chemin d'accès au fichier ZIP | 21/05/2019 | Page d'assistance |

| Jeton OAuth Foursquare intégré | 28/09/2016 | Page d'assistance |

| Jeton OAuth Facebook intégré | 28/09/2016 | Page d'assistance |

| Interception Google Play Billing | 28/07/2016 | Page d'assistance |

| Jeton d'actualisation OAuth Google intégré | 28/07/2016 | Page d'assistance |

| Identifiants divulgués dans l'URL du développeur | 16/06/2016 | Page d'assistance |

| Fichiers Keystore intégrés | 02/10/2014 | |

| Identifiants intégrés Amazon Web Services | 12/06/2014 |