Program ulepszania zabezpieczeń aplikacji to usługa udostępniana deweloperom aplikacji w Google Play, która ma na celu zwiększenie bezpieczeństwa ich aplikacji. Program zawiera wskazówki i rekomendacje dotyczące tworzenia bezpieczniejszych aplikacji oraz identyfikuje potencjalne ulepszenia w zakresie bezpieczeństwa, gdy aplikacje są przesyłane do Google Play. Do tej pory w ramach programu deweloperzy naprawili ponad 1 000 000 aplikacji w Google Play.

Jak to działa

Zanim zaakceptujemy aplikację w Google Play, sprawdzamy ją pod kątem bezpieczeństwa, w tym potencjalnych problemów z nim związanych. Stale skanujemy też ponad milion aplikacji w Google Play w poszukiwaniu dodatkowych zagrożeń.

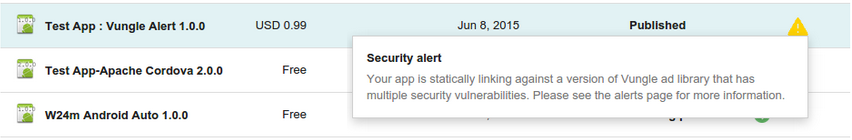

Jeśli wykryjemy w Twojej aplikacji potencjalny problem z bezpieczeństwem, natychmiast Cię o tym powiadomimy, aby pomóc Ci szybko go rozwiązać i zapewnić bezpieczeństwo użytkownikom. Alerty będziemy wysyłać e-mailem i do Konsoli Google Play. Będą one zawierać linki do strony pomocy ze szczegółowymi informacjami o tym, jak ulepszyć aplikację.

Zazwyczaj powiadomienia te zawierają harmonogram wprowadzania ulepszeń, aby jak najszybciej udostępnić je użytkownikom. W przypadku niektórych rodzajów problemów możemy wymagać wprowadzenia w aplikacji ulepszeń związanych z bezpieczeństwem, zanim będzie można opublikować kolejne aktualizacje.

Aby potwierdzić, że problem został w pełni rozwiązany, prześlij nową wersję aplikacji do Konsoli Google Play. Pamiętaj, aby zwiększyć numer wersji poprawionej aplikacji. Po kilku godzinach sprawdź, czy w Konsoli Play nie ma już alertu dotyczącego bezpieczeństwa. Jeśli go nie ma, wszystko jest w porządku.

Przykład alertu o poprawie bezpieczeństwa aplikacji w Konsoli Play.

Dołącz do gry

Sukces tego programu zależy od naszej współpracy z Tobą – deweloperem aplikacji w Google Play – oraz ze społecznością zajmującą się bezpieczeństwem. Wszyscy jesteśmy odpowiedzialni za udostępnianie użytkownikom bezpiecznych aplikacji. Jeśli masz pytania lub chcesz podzielić się opinią, skontaktuj się z nami w Centrum pomocy dla deweloperów Google Play. Aby zgłosić potencjalne problemy z bezpieczeństwem w aplikacjach, skontaktuj się z nami pod adresem security+asi@android.com.

Kampanie i działania naprawcze

Poniżej znajdziesz najnowsze problemy z bezpieczeństwem zgłoszone deweloperom w Google Play. Na stronie pomocy każdej kampanii znajdziesz szczegółowe informacje o lukach w zabezpieczeniach oraz o tym, jak sobie z nimi radzić.

Tabela 1. Kampanie ostrzegawcze z powiązanym terminem na rozwiązanie problemu.

| Kampania | Rozpoczęto | Strona pomocy |

|---|---|---|

| Ujawnione klucze serwera Komunikacji w chmurze Firebase | 12 października 2021 r. | Strona pomocy |

| Przekierowanie intencji | 16.05.2019 | Strona pomocy |

| wstrzyknięcie kodu JavaScript do interfejsu | 04.12.2018 | Strona pomocy |

| Przejęcie schematu | 15.11.2018 | Strona pomocy |

| Cross App Scripting | 30.10.2018 | Strona pomocy |

| Ataki XSS oparte na pliku | 05.06.2018 | Strona pomocy |

| Wstrzyknięcie kodu SQL | 04.06.2018 | Strona pomocy |

| Path traversal | 22.09.2017 | Strona pomocy |

| Niezabezpieczona weryfikacja nazwy hosta | 29.11.2016 | Strona pomocy |

| Wstrzykiwanie fragmentów kodu | 29.11.2016 | Strona pomocy |

| Pakiet SDK Supersonic Ad | 28.09.2016 r. | Strona pomocy |

| Libpng | 16.06.2016 r. | Strona pomocy |

| Libjpeg-turbo | 16.06.2016 r. | Strona pomocy |

| Vpon Ad SDK | 16.06.2016 r. | Strona pomocy |

| Pakiet SDK Airpush Ad | 3/31/2016 | Strona pomocy |

| Pakiet SDK MoPub Ad | 3/31/2016 | Strona pomocy |

| OpenSSL („logjam” i CVE-2015-3194, CVE-2014-0224) | 3/31/2016 | Strona pomocy |

| TrustManager | 17.02.2016 r. | Strona pomocy |

| AdMarvel | 08.02.2016 r. | Strona pomocy |

| Libupup (CVE-2015-8540) | 08.02.2016 r. | Strona pomocy |

| Apache Cordova (CVE-2015-5256, CVE-2015-1835) | 14.12.2015 r. | Strona pomocy |

| Pakiet SDK Vitamio Ad | 14.12.2015 r. | Strona pomocy |

| GnuTLS | 13.10.2015 r. | Strona pomocy |

| Webview SSLErrorHandler | 17.07.2015 r. | Strona pomocy |

| Pakiet SDK Vungle Ad | 29.06.2015 r. | Strona pomocy |

| Apache Cordova (CVE-2014-3500, CVE-2014-3501, CVE-2014-3502) | 29.06.2015 r. | Strona pomocy |

Tabela 2: kampanie z samymi ostrzeżeniami (bez terminu na wprowadzenie zmian).

| Kampania | Rozpoczęto | Strona pomocy |

|---|---|---|

| Oczekująca intencja ogólna | 22.02.2022 | Strona pomocy |

| Wewnętrzna intencja ogólna | 22.06.2021 | Strona pomocy |

| Potencjalnie niebezpieczny tryb szyfrowania | 13.10.2020 | Strona pomocy |

| Niebezpieczne szyfrowanie | 17.09.2019 | Strona pomocy |

| Przemierzanie ścieżki pliku ZIP | 21.05.2019 | Strona pomocy |

| Wbudowany token OAuth Foursquare | 28.09.2016 r. | Strona pomocy |

| Osadzony token OAuth Facebooka | 28.09.2016 r. | Strona pomocy |

| Przechwytywanie płatności w Google Play | 28.07.2016 r. | Strona pomocy |

| Osadzony token odświeżania Google OAuth | 28.07.2016 r. | Strona pomocy |

| Wyciek danych logowania w adresie URL dewelopera | 16.06.2016 r. | Strona pomocy |

| Umieszczone pliki magazynu kluczy | 2.10.2014 | |

| Wbudowane dane logowania do Amazon Web Services | 12.06.2014 r. |