Android 7.0에는 새로운 기능 및 특징과 더불어 다양한 시스템 및 API 동작 변경사항이 포함되어 있습니다. 이 문서에서는 여러분이 앱에서 숙지하고 고려해야 하는 몇 가지 주요 변경 사항을 소개하겠습니다.

이전에 Android용 앱을 게시한 적이 있는 경우, 이와 같은 플랫폼 변경으로 인해 앱이 영향을 받을 수 있다는 점을 유의하세요.

배터리와 메모리

Android 7.0에는 기기의 배터리 수명을 개선하고 RAM 사용량을 줄이기 위한 시스템 동작 변경사항이 포함되어 있습니다. 이러한 변경사항은 앱이 특정 암시적 인텐트를 통해 다른 앱과 상호작용하는 방식과 함께 시스템 리소스에 대한 앱의 액세스에 영향을 미칠 수 있습니다.

잠자기

Android 6.0(API 수준 23)에 도입된 잠자기 모드는 사용자가 기기의 플러그를 뽑고 정지 상태에서 화면이 꺼져 있을 때 CPU 및 네트워크 액티비티를 지연시켜서 배터리 수명을 개선해 줍니다. Android 7.0에서는 기기의 플러그를 뽑고 화면이 꺼져 있는 동안 CPU 및 네트워크 제한의 하위 세트를 적용하여 잠자기 모드를 더욱 향상시켜 주지만, 반드시 정지 상태일 필요는 없습니다(예: 핸드셋을 사용자의 주머니에 넣고 다니는 경우).

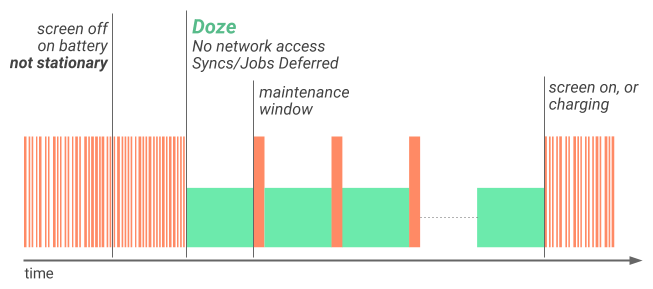

그림 1. 잠자기에서 배터리 수명을 개선하기 위해 첫 번째 수준의 시스템 활동 제한을 적용하는 방법을 보여주는 그림

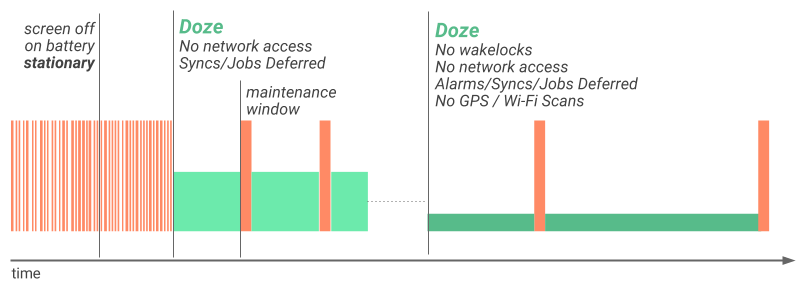

기기가 배터리 전원에 연결되어 있고 일정 시간 동안 화면이 꺼져 있으면 기기가 잠자기 모드로 전환되고 첫 번째 하위 집합의 제한을 적용합니다. 앱 네트워크 액세스를 차단하고 작업과 동기화를 지연시킵니다. 기기가 잠자기 모드로 전환된 후 일정 시간 동안 정지 상태이면 나머지 잠자기 제한사항을 PowerManager.WakeLock, AlarmManager 알람, GPS, Wi-Fi 검색에 적용합니다. 일부 잠자기 모드 제한이 적용되든 모든 잠자기 모드 제한이 적용되든 상관없이, 시스템은 잠시 동안의 유지 관리 기간 중에 기기를 깨우며, 이 기간 중에는 애플리케이션의 네트워크 액세스가 허용되고 지연된 작업/동기화가 실행됩니다.

그림 2. 기기가 일정 시간 동안 정지 상태에 있은 후에 잠자기 모드에서 두 번째 레벨의 시스템 액티비티 제한을 적용하는 방법에 대한 그림

화면을 활성화하거나 기기의 플러그를 꽂으면 잠자기 모드가 종료되고 이러한 처리 제한이 제거됩니다. 추가 동작은 잠자기 및 앱 대기 최적화에 설명된 대로 Android 6.0 (API 수준 23)에 도입된 이전 버전의 잠자기에 맞게 앱을 조정할 때의 권장사항 및 권장사항에 영향을 미치지 않습니다. 하지만 여전히 해당 권장 사항을 따라야 합니다. 예를 들어, Firebase 클라우드 메시징 (FCM)을 사용하여 메시지를 송수신하고 추가적인 잠자기 모드 동작을 수용하기 위한 업데이트 계획을 시작해야 합니다.

Project Svelte: 백그라운드 최적화

Android 7.0에서는 메모리 사용량 및 전원 소비량을 최적화하기 위해 세 가지 암시적 브로드캐스트를 제거합니다. 이렇게 변경해야 하는 이유는, 암시적 브로드캐스트는 백그라운드에서 브로드캐스트를 수신하도록 등록된 앱을 자주 시작하기 때문입니다. 이러한 브로드캐스트를 제거하면 기기 성능과 사용자 환경이 상당히 향상될 수 있습니다.

모바일 기기의 경우 연결 변경이 자주 나타납니다(예: Wi-Fi와 모바일 데이터 간의 이동 시). 현재는 암시적 CONNECTIVITY_ACTION 브로드캐스트의 수신기를 매니페스트에 등록하여 앱이 이러한 연결 변경을 모니터링할 수 있습니다. 많은 앱들이 이 브로드캐스트를 수신하도록 등록하기 때문에, 단일 네트워크 스위치가 모든 앱을 깨우고 이들 앱이 해당 브로드캐스트를 동시에 처리하도록 할 수 있습니다.

마찬가지로, 이전 버전의 Android에서는 앱이 다른 앱(예: 카메라)에서 암시적 ACTION_NEW_PICTURE 및 ACTION_NEW_VIDEO 브로드캐스트를 수신하도록 등록할 수 있었습니다. 사용자가 카메라 앱으로 사진을 찍으면 이러한 앱이 절전 모드에서 해제되어 브로드캐스트를 처리합니다.

이러한 문제를 완화하기 위해 Android 7.0은 다음과 같은 최적화를 적용합니다.

- Android 7.0(API 수준 24) 이상을 타겟팅하는 앱은 매니페스트에서 broadcast receiver를 선언하면

CONNECTIVITY_ACTION브로드캐스트를 수신하지 않습니다.Context.registerReceiver()에BroadcastReceiver를 등록한 상태에서 그 컨텍스트가 여전히 유효하면 앱은 계속CONNECTIVITY_ACTION브로드캐스트를 수신합니다. - 시스템은 더 이상

ACTION_NEW_PICTURE또는ACTION_NEW_VIDEO브로드캐스트를 전송하지 않습니다. 이 최적화는 Android 7.0을 타겟팅하는 앱뿐 아니라 모든 앱에 영향을 미칩니다.

앱이 이러한 인텐트 중 하나라도 사용하는 경우에는, Android 7.0 기기를 올바르게 타겟팅할 수 있도록 최대한 빨리 인텐트 종속 항목을 삭제해야 합니다.

Android 프레임워크는 이러한 암시적 브로드캐스트의 필요성을 줄이기 위한 여러 가지 해결책을 제공합니다. 예를 들어 JobScheduler API는 무제한 네트워크에 연결과 같은 지정된 조건이 충족될 때 네트워크 작업을 예약할 수 있는 강력한 메커니즘을 제공합니다. JobScheduler를 사용하여 콘텐츠 제공자의 변경사항에 대응할 수도 있습니다.

Android 7.0 (API 수준 24)의 백그라운드 최적화와 앱을 조정하는 방법에 관한 자세한 내용은 백그라운드 최적화를 참고하세요.

권한 변경

Android 7.0에는 앱에 영향을 미칠 수도 있는 권한 변경이 포함되어 있습니다.

파일 시스템 권한 변경

개인 파일의 보안을 강화하기 위해, Android 7.0 이상을 대상으로 하는 앱의 개인 디렉터리는 액세스가 제한됩니다 (0700). 이 설정은 크기 또는 존재 여부와 같은 개인 파일의 메타데이터 유출을 막아줍니다. 이러한 권한 변경은 여러 가지 부작용이 있습니다.

-

소유자가 개인 파일의 파일 권한을 더 이상 완화해서는 안 되며,

MODE_WORLD_READABLE또는MODE_WORLD_WRITEABLE를 사용하여 권한을 완화하려고 시도하면SecurityException이 트리거됩니다.참고: 아직까지는 이 제한이 완전히 적용되지 않습니다. 앱은 네이티브 API 또는

FileAPI를 사용하여 비공개 디렉터리에 대한 권한을 수정할 수도 있습니다. 하지만 비공개 디렉터리에 대한 권한은 완화하지 않는 것이 좋습니다. -

패키지 도메인 외부에서

file://URI를 전달하면 수신기가 액세스 불가능한 경로로 남아 있을 수 있습니다. 따라서file://URI를 전달하려고 시도하면FileUriExposedException이 트리거됩니다. 개인 파일의 콘텐츠를 공유하기 위해 권장되는 방법은FileProvider를 사용하는 것입니다. -

DownloadManager는 비공개로 저장된 파일을 더 이상 파일 이름별로 공유할 수 없습니다. 레거시 애플리케이션은COLUMN_LOCAL_FILENAME에 액세스할 때 액세스가 불가능한 경로가 될 수 있습니다. Android 7.0 이상을 타겟팅하는 앱은COLUMN_LOCAL_FILENAME에 액세스하려고 할 때SecurityException를 트리거합니다.DownloadManager.Request.setDestinationInExternalFilesDir()또는DownloadManager.Request.setDestinationInExternalPublicDir()를 사용하여 다운로드 위치를 공용 위치로 설정하는 레거시 애플리케이션은 여전히COLUMN_LOCAL_FILENAME의 경로에 액세스할 수 있지만, 이 메서드는 부득이한 경우가 아니라면 사용하지 않는 것이 좋습니다.DownloadManager에 의해 노출된 파일에 액세스하는 좋은 방법은ContentResolver.openFileDescriptor()를 사용하는 것입니다.

앱 사이의 파일 공유

Android 7.0을 타겟팅하는 앱의 경우 Android 프레임워크는 앱 외부에서 file:// URI의 노출을 금지하는 StrictMode API 정책을 적용합니다. 파일 URI를 포함하는 인텐트가 앱을 떠나면 FileUriExposedException 예외와 함께 앱에 오류가 발생합니다.

애플리케이션 간에 파일을 공유하려면 content:// URI를 전송하고 URI에 임시 액세스 권한을 부여해야 합니다. 이 권한을 가장 쉽게 부여하는 방법은 FileProvider 클래스를 사용하는 것입니다. 권한 및 파일 공유에 관한 자세한 내용은 파일 공유를 참고하세요.

접근성 향상

Android 7.0에는 시력이 나쁘거나 손상된 사용자를 위해 플랫폼의 사용성을 개선하기 위한 변경사항이 포함되어 있습니다. 이러한 변경 사항에서는 일반적으로 앱의 코드를 변경할 필요가 없지만, 사용자 환경에 미치는 잠재적인 영향을 평가하기 위해 이들 기능을 검토하고 앱으로 테스트해야 합니다.

화면 확대/축소

Android 7.0에서는 사용자가 Display size를 설정할 수 있으며, 이 설정에서 화면의 모든 요소를 확대하거나 축소할 수 있으므로, 시력이 나쁜 사용자의 기기 접근성이 향상됩니다. 최소 화면 너비인 sw320dp를 초과하는 화면은 사용자가 확대/축소할 수 없으며, 이 너비는 일반적인 중간 크기 휴대전화인 Nexus 4의 너비입니다.

그림 3. 오른쪽 화면은 Android 7.0 시스템 이미지를 실행하는 기기의 디스플레이 크기를 늘리는 효과를 보여줍니다.

기기 밀도가 변경되면 시스템은 다음과 같은 방식으로 실행 중인 앱에 알립니다.

- 앱이 API 수준 23 이하를 타겟팅하는 경우 시스템은 모든 백그라운드 프로세스를 자동으로 종료합니다. 즉, 사용자가 이러한 앱에서 전환하여 설정 화면을 열고 디스플레이 크기 설정을 변경하면 시스템은 저용량 메모리 상황에서와 동일한 방식으로 앱을 종료합니다. 앱에 포그라운드 프로세스가 있는 경우, 시스템은 마치 기기의 방향이 변경된 것처럼 런타임 변경 처리에 설명된 대로 구성 변경을 해당 프로세스에 알립니다.

- 앱이 Android 7.0을 타겟팅하는 경우 런타임 변경 처리에 설명된 대로 모든 프로세스(포그라운드 및 백그라운드)에 구성 변경이 알림됩니다.

앱이 Android 권장사항을 따르기만 한다면 대부분의 앱은 이 기능을 지원하기 위해 어떠한 변경도 수행할 필요가 없습니다. 확인할 사항은 구체적으로 다음과 같습니다.

- 화면 너비가

sw320dp인 기기에서 앱을 테스트하고 적절하게 작동하는지 확인하세요. - 기기 구성이 변경되면 밀도에 종속된 모든 캐시된 정보(예: 캐시된 비트맵 또는 네트워크에서 로드된 리소스)를 업데이트합니다. 앱이 일시 정지 상태에서 다시 시작하는 경우 구성 변경을 확인하세요.

참고: 구성에 종속된 데이터를 캐시하는 경우, 해당 데이터에 적절한 화면 크기나 픽셀 밀도와 같은 관련 메타데이터를 포함하는 것이 좋습니다. 이 메타데이터를 저장해 놓으면, 구성이 변경된 후에 캐시된 데이터를 새로 고칠지 여부를 결정할 수 있습니다.

- 픽셀 단위는 화면 밀도에 따라 변하지 않으므로, 이 단위로 치수를 지정하지 마세요. 그 대신 밀도 독립적 픽셀 (

dp) 단위로 치수를 지정하세요.

설정 마법사의 Vision Settings

Android 7.0에는 시작 화면에 비전 설정이 포함되어 있으며, 여기서 사용자는 새 기기에서 확대 동작, 글꼴 크기, 디스플레이 크기, TalkBack 등의 접근성 설정을 지정할 수 있습니다. 이 변경사항은 다른 화면 설정에 관련된 버그의 가시성을 높입니다. 이 기능의 영향을 평가하려면, 이들 설정을 활성화하여 앱을 테스트해야 합니다. 이 설정은 설정 > 접근성에서 확인할 수 있습니다.

플랫폼 라이브러리에 연결되는 NDK 앱

Android 7.0부터는 시스템에서 앱이 비 NDK 라이브러리에 동적으로 링크되어 앱 작동이 중단되지 않도록 방지합니다. 이러한 동작 변경은 플랫폼 업데이트와 다양한 기기에서 일관된 앱 환경을 만드는 것을 목표로 합니다. 여러분의 코드가 비공개 라이브러리에 링크할 수는 없더라도 여러분의 앱에 있는 서드 파티 정적 라이브러리가 링크할 수는 있습니다. 따라서 모든 개발자는 Android 7.0을 실행하는 기기에서 앱이 비정상 종료되지 않도록 확인해야 합니다. 네이티브 코드를 사용하는 앱의 경우 공개 NDK API만 사용해야 합니다.

앱이 비공개 플랫폼 API에 액세스하려고 시도하는 방법에는 세 가지가 있습니다.

- 앱이 직접 비공개 플랫폼 라이브러리에 액세스합니다. 그러한 라이브러리의 사본을 포함하도록 앱을 업데이트하거나 공개 NDK API를 사용해야 합니다.

- 앱이 비공개 플랫폼 라이브러리에 액세스하는 서드 파티 라이브러리를 사용합니다. 앱이 비공개 라이브러리에 직접 액세스하지 않는 것이 확실하더라도 이 시나리오에 대해 앱을 테스트해야 합니다.

- 앱이 APK에 포함되지 않은 라이브러리를 참조합니다. 예를 들어 자체 OpenSSL 사본을 사용하려고 했지만 앱의 APK와 번들로 묶는 것을 잊은 경우에 이런 상황이 발생할 수 있습니다. 앱은 일반적으로

libcrypto.so를 포함하는 Android 플랫폼의 여러 버전에서 실행할 수 있습니다. 하지만 이 라이브러리를 포함하지 않는 후기 버전(Android 6.0 이상 등)의 Android에서는 앱 작동이 중단될 수 있습니다. 이를 수정하려면 모든 비NDK 라이브러리를 APK와 번들로 묶어야 합니다.

다른 버전의 Android 간에 앱이 변경되거나 제거될 수 있으므로 앱이 NDK에 포함되지 않는 네이티브 라이브러리를 사용해서는 안 됩니다. OpenSSL에서 BoringSSL로의 전환은 이러한 변경의 한 예입니다. 또한, NDK에 포함되지 않은 플랫폼 라이브러리에는 호환성 요구사항이 없기 때문에, 다른 기기에서는 호환성 수준이 다를 수 있습니다.

이러한 제한이 현재 출시된 앱에 미칠 수 있는 영향을 줄이기 위해 libandroid_runtime.so, libcutils.so, libcrypto.so, libssl.so와 같이 중요한 용도로 사용되는 라이브러리 세트는 API 수준 23 이하를 타겟팅하는 앱의 경우 Android 7.0 (API 수준 24)에서 임시로 액세스할 수 있습니다. 앱이 이러한 라이브러리 중 하나를 로드하는 경우, logcat은 경고를 생성하고 대상 기기에 알림 메시지가 표시되어 알려줍니다. 이러한 경고가 표시되면 앱을 업데이트하여 이러한 라이브러리의 사본을 포함하거나 공개 NDK API만 사용해야 합니다. 향후 Android 플랫폼 출시에서는 비공개 라이브러리의 사용이 완전히 제한되고 앱의 작동이 중단될 수 있습니다.

모든 앱은 공개되거나 일시적으로 액세스할 수 없는 API를 호출할 때 런타임 오류를 생성합니다. 그 결과 System.loadLibrary와 dlopen(3)가 모두 NULL을 반환하고 앱이 비정상 종료될 수 있습니다. 여러분의 앱 코드를 검토하여 비공개 플랫폼 API의 사용을 제거해야 하며, Android 7.0 (API 수준 24)을 실행하는 기기 또는 에뮬레이터를 사용하여 앱을 철저히 테스트해야 합니다. 앱이 비공개 라이브러리를 사용하는지 확실하지 않은 경우 logcat을 확인하여 런타임 오류를 식별할 수 있습니다.

다음 표에서는 비공개 네이티브 라이브러리 및 대상 API 수준 (android:targetSdkVersion)의 사용에 따라 앱에서 나타날 것으로 예상되는 동작을 설명합니다.

| 라이브러리 | 대상 API 수준 | 동적 링커를 통한 런타임 액세스 | Android 7.0 (API 수준 24) 동작 | 미래의 Android 플랫폼 동작 |

|---|---|---|---|---|

| NDK 공개 | 모두 | 액세스 가능 | 예상대로 작동 | 예상대로 작동 |

| 비공개(임시로 액세스 가능한 비공개 라이브러리) | 23 이하 | 임시로 액세스 가능 | 예상대로 작동하지만 logcat 경고를 수신합니다. | 런타임 오류 |

| 비공개(임시로 액세스 가능한 비공개 라이브러리) | 24 이상 | 제한됨 | 런타임 오류 | 런타임 오류 |

| 비공개(기타) | 모두 | 제한됨 | 런타임 오류 | 런타임 오류 |

앱이 비공개 라이브러리를 사용하는지 확인

비공개 라이브러리를 로드하는 문제를 식별하는 데 도움이 되도록 logcat이 경고 또는 런타임 오류를 생성할 수 있습니다. 예를 들어 앱이 API 수준 23 이하를 타겟팅하고 Android 7.0을 실행하는 기기에서 비공개 라이브러리에 액세스하려고 하면 다음과 유사한 경고가 표시될 수 있습니다.

03-21 17:07:51.502 31234 31234 W linker : library "libandroid_runtime.so"

("/system/lib/libandroid_runtime.so") needed or dlopened by

"/data/app/com.popular-app.android-2/lib/arm/libapplib.so" is not accessible

for the namespace "classloader-namespace" - the access is temporarily granted

as a workaround for http://b/26394120

이러한 logcat 경고는 어떤 라이브러리가 비공개 플랫폼 API에 액세스하려고 하는지 알려주지만 앱이 다운되지는 않습니다. 하지만 앱이 API 수준 24 이상을 타겟팅하는 경우 logcat이 다음과 같은 런타임 오류를 생성하고 앱이 비정상 종료될 수 있습니다.

java.lang.UnsatisfiedLinkError: dlopen failed: library "libcutils.so"

("/system/lib/libcutils.so") needed or dlopened by

"/system/lib/libnativeloader.so" is not accessible for the namespace

"classloader-namespace"

at java.lang.Runtime.loadLibrary0(Runtime.java:977)

at java.lang.System.loadLibrary(System.java:1602)

앱이 동적으로 비공개 플랫폼 API에 링크하는 서드 파티 라이브러리를 사용하는 경우에도 이러한 logcat 출력이 표시될 수 있습니다. Android 7.0DK의 readelf 도구를 사용하면 다음의 명령을 실행하여 지정된 .so 파일의 동적으로 링크된 모든 공유 라이브러리의 목록을 생성할 수 있습니다.

aarch64-linux-android-readelf -dW libMyLibrary.so

앱 업데이트

다음은 이러한 유형의 오류를 수정하고 향후 플랫폼 업데이트에서 앱이 비정상 종료되지 않도록 하기 위해 취할 수 있는 몇 가지 단계입니다.

- 앱이 비공개 플랫폼 라이브러리를 사용하는 경우에는 그러한 라이브러리 사본을 포함하도록 업데이트하거나 공개 NDK API를 사용해야 합니다.

- 앱이 비공개 기호에 액세스하는 서드 파티 라이브러리를 사용하는 경우 라이브러리 작성자에게 문의하여 라이브러리를 업데이트하세요.

- 모든 비 NDK 라이브러리를 APK와 패키징해야 하는지 확인하세요.

libandroid_runtime.so의getJavaVM및getJNIEnv대신 표준 JNI 함수를 사용합니다.AndroidRuntime::getJavaVM -> GetJavaVM from <jni.h> AndroidRuntime::getJNIEnv -> JavaVM::GetEnv or JavaVM::AttachCurrentThread from <jni.h>.

libcutils.so의 비공개property_get기호 대신__system_property_get를 사용하세요. 이렇게 하려면 다음을 포함하는__system_property_get를 사용합니다.#include <sys/system_properties.h>참고: 시스템 속성의 가용성과 콘텐츠는 CTS를 통해 테스트되지 않습니다. 보다 적절한 해결 방법은 이러한 속성을 전혀 사용하지 않도록 하는 것입니다.

libcrypto.so에서 로컬 버전의SSL_ctrl기호를 사용합니다. 예를 들어.so파일에서libcyrpto.a를 정적으로 링크하거나 BoringSSL/OpenSSL에서 동적으로 링크된 버전의libcrypto.so를 포함한 후 APK에서 패키징합니다.

Android for Work

Android 7.0에는 인증서 설치, 비밀번호 재설정, 보조 사용자 관리 및 기기 식별자 액세스의 변경사항을 포함하여 Android for Work를 타겟팅하는 앱에 관한 변경사항이 포함되어 있습니다. Android for Work 환경용 앱을 빌드하는 경우 이러한 변경사항을 검토하고 그에 따라 앱을 수정해야 합니다.

- DPC가 인증서를 설정할 수 있으려면, 위임된 인증서 설치 관리자를 여러분이 먼저 설치해야 합니다. Android 7.0 (API 수준 24)을 타겟팅하는 프로필 소유자 앱 및 기기 소유자 앱의 경우, 기기 정책 컨트롤러 (DPC)가

DevicePolicyManager.setCertInstallerPackage()를 호출하기 전에 위임된 인증서 설치 관리자를 먼저 설치해야 합니다. 아직 설치 관리자가 설치되지 않은 경우 시스템에서IllegalArgumentException이 발생합니다. - 이제 기기 관리자의 비밀번호 재설정 제한이 프로필 소유자에게도 적용됩니다. 기기 관리자는 더 이상

DevicePolicyManager.resetPassword()를 사용하여 암호를 지우거나 이미 설정된 암호를 변경할 수 없습니다. 기기 관리자는 기기에 암호, PIN 또는 패턴이 없는 경우에만 암호를 설정할 수 있습니다. - 제한이 설정되어 있더라도 기기 소유자 및 프로필 소유자는 계정을 관리할 수 있습니다.

DISALLOW_MODIFY_ACCOUNTS사용자 제한이 있더라도 기기 소유자 및 프로필 소유자는 계정 관리 API를 호출할 수 있습니다. - 기기 소유자는 보조 사용자를 보다 쉽게 관리할 수 있습니다. 기기가 기기 소유자 모드로 실행 중인 경우

DISALLOW_ADD_USER제한이 자동으로 설정됩니다. 이렇게 하면 사용자가 관리되지 않는 보조 사용자를 생성할 수 없습니다. 또한CreateUser()및createAndInitializeUser()메서드가 지원 중단되었습니다. 새로운DevicePolicyManager.createAndManageUser()메서드로 대체됩니다. - 기기 소유자는 기기 식별자에 액세스할 수 있습니다. 기기 소유자는

DevicePolicyManager.getWifiMacAddress()를 사용하여 기기의 Wi-Fi MAC 주소에 액세스할 수 있습니다. 기기에서 Wi-Fi가 사용 설정된 적이 없는 경우 이 메서드는null값을 반환합니다. - Work Mode 설정은 업무용 앱에 대한 액세스를 제어합니다. 작업 모드가 해제되면 시스템 런처에서는 업무용 앱을 회색으로 표시하여 해당 앱이 사용될 수 없음을 나타냅니다. 작업 모드를 다시 활성화하면 정상적인 동작이 복원됩니다.

- Settings UI에서 클라이언트 인증서 체인과 해당 비공개 키를 포함하는 PKCS #12 파일을 설치하면 더 이상 체인의 CA 인증서가 신뢰할 수 있는 사용자 인증 정보 저장소에 설치되지 않습니다. 이는 앱이 나중에 클라이언트 인증서 체인을 검색하려고 할 때

KeyChain.getCertificateChain()의 결과에 영향을 주지 않습니다. 필요한 경우 .crt 또는 .cer 파일 확장자에 따라 DER 인코딩된 형식을 사용하여 Settings UI를 통해 신뢰할 수 있는 사용자 인증 정보 저장소에 별도로 CA 인증서를 설치해야 합니다. - Android 7.0부터는 지문 등록 및 저장소를 사용자별로 관리합니다. 프로필 소유자의 DPC(Device Policy Client)가 Android 7.0(API 수준 24)을 실행하는 기기에서 API 수준 23 이하를 타겟팅하는 경우 사용자는 계속해서 기기에 지문을 설정할 수 있지만, 작업 애플리케이션은 기기 지문에 액세스할 수 없습니다. DPC가 API 수준 24 이상을 타겟팅하는 경우 사용자는 설정 > 보안 > 직장 프로필 보안으로 이동하여 특별히 직장 프로필의 지문을 설정할 수 있습니다.

- 암호화가 활성 상태이고 암호화 키가 사용자와 연결되어 있음을 나타내기 위해

DevicePolicyManager.getStorageEncryptionStatus()에서 새로운 암호화 상태ENCRYPTION_STATUS_ACTIVE_PER_USER을 반환합니다. 새로운 상태는 DPC가 API 레벨 24 이상을 대상으로 하는 경우에만 반환됩니다. 이전 API 수준을 타겟팅하는 앱의 경우 암호화 키가 사용자 또는 프로필에 한정된 경우에도ENCRYPTION_STATUS_ACTIVE가 반환됩니다. - Android 7.0에서는 기기에 별도의 직장 챌린지와 함께 직장 프로필이 설치된 경우 일반적으로 전체 기기에 영향을 미치는 여러 메서드가 다르게 동작합니다. 이 메서드는 기기 전체에 영향을 주는 것이 아니라 작업 프로필에만 적용됩니다. (그러한 메서드의 전체 목록은

DevicePolicyManager.getParentProfileInstance()문서에 있습니다.) 예를 들어DevicePolicyManager.lockNow()는 기기 전체를 잠그지 않고 작업 프로필만 잠급니다. 이와 같은 각 메서드에 대해DevicePolicyManager의 상위 인스턴스에 있는 메서드를 호출하여 이전의 동작을 가져올 수 있으며,DevicePolicyManager.getParentProfileInstance()를 호출하여 이러한 상위 인스턴스를 가져올 수 있습니다. 예를 들어 상위 인스턴스의lockNow()메서드를 호출하면 전체 기기가 잠깁니다.

주석 보존

Android 7.0에서는 주석의 표시 여부가 무시되던 버그가 수정되었습니다. 이 문제로 인해 런타임이 액세스할 수 없어야 하는 주석에 액세스할 수 있었습니다. 이러한 주석으로는 다음이 포함됩니다.

VISIBILITY_BUILD: 빌드 시에만 표시되어야 합니다.VISIBILITY_SYSTEM: 런타임에 기본 시스템에만 표시되어야 합니다.

앱이 이 동작에 의존했다면, 런타임에 사용할 수 있어야 하는 주석에 보존 정책을 추가하세요. @Retention(RetentionPolicy.RUNTIME)를 사용하면 됩니다.

TLS/SSL 기본 구성 변경

Android 7.0에서는 HTTPS 및 기타 TLS/SSL 트래픽에 대해 앱에서 사용되는 기본 TLS/SSL 구성을 다음과 같이 변경합니다.

- 이제 RC4 암호화 제품군이 사용 중지됩니다.

- 이제 CHACHA20-POLY1305 암호화 스위트가 사용 설정됩니다.

기본적으로 RC4가 사용 중지되면 서버에서 최신 암호화 스위트를 협상하지 않을 때 HTTPS 또는 TLS/SSL 연결이 끊어질 수 있습니다. 서버 구성을 개선하여 보다 강력하고 최신의 암호화 제품군 및 프로토콜을 활성화하는 수정 방법을 권장합니다. 가장 바람직한 방법은 TLSv1.2와 AES-GCM을 활성화하고 Forward Secrecy 암호화 제품군 (ECDHE)을 활성화하여 우선적으로 사용하는 것입니다.

사용자 지정 SSLSocketFactory를 사용하여 서버와 통신하도록 앱을 수정하는 것도 대안이 될 수 있습니다. 팩토리는 기본 암호화 스위트 외에 사용 설정된 서버에서 필요한 암호화 스위트 일부를 포함하는 SSLSocket 인스턴스를 생성하도록 설계되어야 합니다.

참고: 이러한 변경사항은 WebView과 관련이 없습니다.

Android 7.0을 타겟팅하는 앱

이 동작 변경사항은 Android 7.0 (API 수준 24) 이상을 타겟팅하는 앱에만 적용됩니다. Android 7.0에 대해 컴파일되거나 targetSdkVersion을 Android 7.0 이상으로 설정하는 앱은 이러한 동작을 적절히 지원하도록 앱을 수정해야 합니다(해당하는 경우).

직렬화 변경사항

Android 7.0 (API 수준 24)에서는 기본 serialVersionUID 계산에서 사양과 일치하지 않는 버그를 수정했습니다.

Serializable를 구현하고 명시적 serialVersionUID 필드를 지정하지 않는 클래스는 기본 serialVersionUID가 변경될 수 있으며, 이로 인해 이전 버전에서 직렬화되었거나 이전 버전을 타겟팅하는 앱에서 직렬화된 클래스의 인스턴스를 역직렬화하려고 하면 예외가 발생합니다. 오류 메시지는 다음과 유사합니다.

local class incompatible: stream classdesc serialVersionUID = 1234, local class serialVersionUID = 4567

이러한 문제를 해결하려면 영향을 받는 클래스에 오류 메시지의 값(이 경우 1234)이 stream classdesc

serialVersionUID인 serialVersionUID 필드를 추가해야 합니다. 변경사항은 직렬화 코드 작성과 관련된 모든 권장사항을 준수하며 모든 버전의 Android에서 작동합니다.

수정된 특정 버그는 정적 이니셜라이저 메서드(예: <clinit>)의 존재와 관련이 있습니다. 사양에 따라 클래스에 정적 초기화 메서드가 있는지 여부는 해당 클래스에 대해 계산된 기본 serialVersionUID에 영향을 미칩니다.

버그 수정 전에는 클래스에 정적 이니셜라이저가 없는 경우 계산에서 슈퍼 클래스의 정적 이니셜라이저도 확인했습니다.

명확히 하자면, 이 변경사항은 API 수준 23 이하를 타겟팅하는 앱, serialVersionUID 필드가 있는 클래스 또는 정적 이니셜라이저 메서드가 있는 클래스에는 영향을 미치지 않습니다.

기타 중요한 사항

- 앱이 Android 7.0에서 실행되지만 더 낮은 API 수준을 타겟팅하는 경우 사용자가 디스플레이 크기를 변경하면 앱 프로세스가 종료됩니다. 앱은 이 시나리오를 매끄럽게 처리할 수 있어야 합니다. 그렇지 않으면 사용자가 Recents에서 앱을 복원할 때 앱 작동이 중단됩니다.

앱을 테스트하여 이 동작이 발생하지 않는지 확인해야 합니다. DDMS를 통해 수동으로 앱을 종료할 때 동일한 작동 중단을 유발시키는 방식으로 테스트할 수 있습니다.

Android 7.0 (API 수준 24) 이상을 타겟팅하는 앱은 밀도 변경 시 자동으로 종료되지 않지만, 구성 변경에는 제대로 응답하지 못할 수도 있습니다.

- Android 7.0에서 앱은 구성 변경을 매끄럽게 처리할 수 있어야 하며, 이후에 시작할 때도 작동이 중단되어서는 안 됩니다. 글꼴 크기 (Setting > Display > Font size)를 변경한 다음 Recents에서 앱을 복원하여 앱 동작을 확인할 수 있습니다.

-

이전 버전의 Android에서는 버그 때문에, 시스템이 주 스레드에서 TCP 소켓에 대한 쓰기를 엄격 모드 위반으로서 플래그하지 못했습니다. Android 7.0에서는 이 버그가 수정되었습니다.

이 동작을 보이는 앱에서는 이제

android.os.NetworkOnMainThreadException이 발생합니다. 일반적으로, 메인 스레드에서 네트워크 작업을 수행하면 대개 지연 시간이 길어져 ANR 및 버벅거림을 유발하므로, 이런 작업은 수행하지 않는 것이 좋습니다. -

Debug.startMethodTracing()계열에 속하는 메서드는, SD 카드의 최상위 레벨에 저장하는 것이 아니라, 이제 공유 저장소의 패키지별 디렉터리에 출력을 기본적으로 저장합니다. 즉, 앱은 이들 API를 사용하기 위해WRITE_EXTERNAL_STORAGE권한을 요청할 필요가 더 이상 없습니다. -

이제 많은 플랫폼 API에서 대용량 페이로드가

Binder트랜잭션을 통해 전송되는지 확인하기 시작했으며 시스템은 이제TransactionTooLargeExceptions를 자동으로 로깅하거나 억제하지 않고RuntimeExceptions로 다시 발생시킵니다. 한 가지 일반적인 예는Activity.onSaveInstanceState()에 너무 많은 데이터를 저장하는 것입니다. 이로 인해 앱에서 Android 7.0을 타겟팅할 때ActivityThread.StopInfo에서RuntimeException이 발생합니다. -

앱이

Runnable작업을View에 게시하고View가 창에 연결되지 않은 경우 시스템은Runnable작업을View와 함께 큐에 추가합니다.Runnable작업은View가 창에 연결될 때까지 실행되지 않습니다. 이 동작은 다음과 같은 버그를 수정합니다. -

DELETE_PACKAGES권한이 있는 Android 7.0 상의 앱이 패키지를 삭제하려고 하지만, 해당 패키지를 다른 앱이 설치한 경우에는 사용자의 확인이 필요합니다. 이 시나리오에서는 앱이PackageInstaller.uninstall()을 호출할 때 반환 상태로STATUS_PENDING_USER_ACTION를 예상해야 합니다. - Crypto를 호출하는 JCA 제공자는 유일한 알고리즘인 SHA1PRNG가 암호화 측면에서 취약하여 지원이 중단되었습니다. 더 이상 이러한 제공자를 이용할 수 없기 때문에 이제는 앱에서 (비보안 상태로) 키를 파생하기 위해 SHA1PRNG을 사용할 수 없습니다. 자세한 내용은 블로그 게시물 Android N에서 지원이 중단된 보안 'Crypto' 제공자를 참고하세요.