A plataforma Android 15 inclui mudanças de comportamento que podem afetar seu app.

As mudanças de comportamento a seguir se aplicam a todos os apps quando executados no Android 15,

independente de targetSdkVersion. Teste seu app e modifique

o conforme necessário para ficar compatível com essas mudanças, se necessário.

Consulte também a lista de mudanças de comportamento que afetam apenas os apps destinados ao Android 15.

Principal recurso

O Android 15 modifica ou expande vários recursos principais do sistema Android.

Mudanças no estado interrompido do pacote

A intenção do estado FLAG_STOPPED do pacote (que os usuários

podem acionar em builds do AOSP pressionando um ícone de app por muito tempo e selecionando "Forçar

Parar") sempre foi manter os apps nesse estado até que o usuário os remova

explicitamente, iniciando o app diretamente ou interagindo indiretamente

com ele (pela sharesheet ou um widget, selecionando o app

como papel de parede animado etc.). No Android 15, atualizamos o comportamento do

sistema para estar alinhado com esse comportamento pretendido. Os apps só podem ser removidos

do estado de interrupção por uma ação direta ou indireta do usuário.

Para oferecer suporte ao comportamento pretendido, além das restrições atuais, o

sistema também cancela todas as intenções pendentes quando o app entra no

estado parado em um dispositivo com o Android 15. Quando as ações do usuário removem o

app do estado parado, a transmissão ACTION_BOOT_COMPLETED

é enviada ao app, oferecendo a oportunidade de registrar novamente todas as

intents pendentes.

Chame o novo método

ApplicationStartInfo.wasForceStopped()

para confirmar se o app foi colocado no estado parado.

Suporte a tamanhos de página de 16 KB

Historicamente, o Android só ofereceu suporte a tamanhos de página de memória de 4 KB, o que otimizou o desempenho da memória do sistema para a quantidade média de memória total que os dispositivos Android normalmente tinham. A partir do Android 15, o AOSP oferece suporte a dispositivos configurados para usar um tamanho de página de 16 KB (dispositivos de 16 KB). Se o app usar alguma biblioteca do NDK, seja direta ou indiretamente por um SDK, será necessário recriar o app para que ele funcione nesses dispositivos de 16 KB.

À medida que os fabricantes de dispositivos continuam criando dispositivos com quantidades maiores de memória física (RAM), muitos deles vão adotar tamanhos de página de 16 KB (e eventualmente maiores) para otimizar o desempenho do dispositivo. Ao adicionar suporte para dispositivos com tamanho de página de 16 KB, você permite que o app seja executado nesses dispositivos e aproveite as melhorias de desempenho associadas. Sem recompilação, os apps não vão funcionar em dispositivos de 16 KB em versões futuras do Android.

Para ajudar você a adicionar suporte ao app, fornecemos orientações sobre como verificar se o app foi afetado, como recompilar o app (se aplicável) e como testar o app em um ambiente de 16 KB usando emuladores (incluindo imagens do sistema Android 15 para o Android Emulator).

Benefícios e ganhos de desempenho

Devices configured with 16 KB page sizes use slightly more memory on average, but also gain various performance improvements for both the system and apps:

- Lower app launch times while the system is under memory pressure: 3.16% lower on average, with more significant improvements (up to 30%) for some apps that we tested

- Reduced power draw during app launch: 4.56% reduction on average

- Faster camera launch: 4.48% faster hot starts on average, and 6.60% faster cold starts on average

- Improved system boot time: improved by 8% (approximately 950 milliseconds) on average

These improvements are based on our initial testing, and results on actual devices will likely differ. We'll provide additional analysis of potential gains for apps as we continue our testing.

Verificar se o app é afetado

Se o app usar código nativo, recompile o app com suporte para dispositivos de 16 KB. Se você não tiver certeza se o app usa código nativo, use o APK Analyzer para identificar se há código nativo e verifique o alinhamento dos segmentos ELF de bibliotecas compartilhadas encontradas. O Android Studio também oferece recursos que ajudam a detectar automaticamente problemas de alinhamento.

Se o app usa apenas código escrito na linguagem de programação Java ou Kotlin, incluindo bibliotecas ou SDKs, ele já oferece suporte a dispositivos de 16 KB. No entanto, recomendamos que você teste o app em um ambiente de 16 KB para verificar se não há regressões inesperadas no comportamento do app.

Mudanças necessárias para que alguns apps ofereçam suporte ao espaço particular

Private space is a new feature in Android 15 that lets users create a separate space on their device where they can keep sensitive apps away from prying eyes, under an additional layer of authentication. Because apps in the private space have restricted visibility, some types of apps need to take additional steps to be able to see and interact with apps in a user's private space.

All apps

Because apps in the private space are kept in a separate user profile, similar to work profiles, apps shouldn't assume that any installed copies of their app that aren't in the main profile are in the work profile. If your app has logic related to work profile apps that make this assumption, you'll need to adjust this logic.

Medical apps

When a user locks the private space, all apps in the private space are stopped, and those apps can't perform foreground or background activities, including showing notifications. This behavior might critically impact the use and function of medical apps installed in the private space.

The private space setup experience warns users that the private space is not suitable for apps that need to perform critical foreground or background activities, such as showing notifications from medical apps. However, apps can't determine whether or not they're being used in the private space, so they can't show a warning to the user for this case.

For these reasons, if you develop a medical app, review how this feature might impact your app and take appropriate actions—such as informing your users not to install your app in the private space—to avoid disrupting critical app capabilities.

Launcher apps

If you develop a launcher app, you must do the following before apps in the private space will be visible:

- Your app must be assigned as the default launcher app for the device—that

is, possessing the

ROLE_HOMErole. - Your app must declare the

ACCESS_HIDDEN_PROFILESnormal permission in your app's manifest file.

Launcher apps that declare the ACCESS_HIDDEN_PROFILES permission must handle

the following private space use cases:

- Your app must have a separate launcher container for apps installed in the

private space. Use the

getLauncherUserInfo()method to determine which type of user profile is being handled. - The user must be able to hide and show the private space container.

- The user must be able to lock and unlock the private space container. Use

the

requestQuietModeEnabled()method to lock (by passingtrue) or unlock (by passingfalse) the private space. While locked, no apps in the private space container should be visible or discoverable through mechanisms such as search. Your app should register a receiver for the

ACTION_PROFILE_AVAILABLEandACTION_PROFILE_UNAVAILABLEbroadcasts and update the UI in your app when the locked or unlocked state of the private space container changes. Both of these broadcasts includeEXTRA_USER, which your app can use to refer to the private profile user.You can also use the

isQuietModeEnabled()method to check whether the private space profile is locked or not.

App store apps

The private space includes an "Install Apps" button that launches an implicit

intent to install apps into the user's private space. In order for your app to

receive this implicit intent, declare an <intent-filter>

in your app's manifest file with a <category> of

CATEGORY_APP_MARKET.

Fonte de emoji baseada em PNG removida

The legacy, PNG-based emoji font file (NotoColorEmojiLegacy.ttf) has been

removed, leaving just the vector-based file. Beginning with Android 13 (API

level 33), the emoji font file used by the system emoji renderer changed from a

PNG-based file to a vector based file. The system retained

the legacy font file in Android 13 and 14 for compatibility reasons, so that

apps with their own font renderers could continue to use the legacy font file

until they were able to upgrade.

To check if your app is affected, search your app's code for references to the

NotoColorEmojiLegacy.ttf file.

You can choose to adapt your app in a number of ways:

- Use platform APIs for text rendering. You can render text to a bitmap-backed

Canvasand use that to get a raw image if necessary. - Add COLRv1 font support to your app. The FreeType open source library supports COLRv1 in version 2.13.0 and higher.

- As a last resort, you can bundle the legacy emoji font file

(

NotoColorEmoji.ttf) into your APK, although in that case your app will be missing the latest emoji updates. For more information, see the Noto Emoji GitHub project page.

A versão mínima do SDK de destino foi aumentada de 23 para 24

O Android 15 se baseia no

das mudanças feitas no Android 14 e amplia essa

aumentar a segurança. No Android 15, os apps com uma

Não é possível instalar uma targetSdkVersion anterior a 24.

Exigir que os aplicativos atendam aos níveis modernos da API ajuda a garantir melhor segurança e

privacidade.

O malware geralmente tem como alvo níveis mais baixos de API para contornar a segurança e a privacidade

de segurança que foram introduzidas em versões mais recentes do Android. Por exemplo,

alguns apps de malware usam uma targetSdkVersion de 22 para evitar serem submetidos ao

modelo de permissão de execução apresentado em 2015 pelo Android 6.0 Marshmallow (nível

23 da API). Essa mudança do Android 15 dificulta que malwares evitem melhorias de segurança

e privacidade. Tentar instalar um app destinado a uma API anterior

resulta em falha na instalação, com uma mensagem como a seguinte

que aparecem no Logcat:

INSTALL_FAILED_DEPRECATED_SDK_VERSION: App package must target at least SDK version 24, but found 7

Em dispositivos que fizerem upgrade para o Android 15, todos os apps com uma targetSdkVersion anterior

de 24 permanecem instalados.

Se você precisar testar um app destinado a um nível de API mais antigo, use o seguinte comando adb:

adb install --bypass-low-target-sdk-block FILENAME.apk

Segurança e privacidade

Android 15 introduces robust measures to combat one-time passcode (OTP) fraud and to protect the user's sensitive content, focusing on hardening the Notification Listener Service and screenshare protections. Key enhancements include redacting OTPs from notifications accessible to untrusted apps, hiding notifications during screenshare, and securing app activities when OTPs are posted. These changes aim to keep the user's sensitive content safe from unauthorized actors.

Developers need to be aware of the following to ensure their apps are compatible with the changes in Android 15:

OTP Redaction

Android will stop untrusted apps that implement a

NotificationListenerService from reading unredacted content

from notifications where an OTP has been detected. Trusted apps such as

companion device manager associations are exempt from these restrictions.

Screenshare Protection

- Notification content is hidden during screen sharing sessions to preserve

the user's privacy. If the app implements

setPublicVersion(), Android shows the public version of the notification which serves as a replacement notification in insecure contexts. Otherwise, the notification content is redacted without any further context. - Sensitive content like password input is hidden from remote viewers to prevent revealing the user's sensitive information.

- Activities from apps that post notifications during screenshare where an OTP has been detected will be hidden. App content is hidden from the remote viewer when launched.

- Beyond Android's automatic identification of sensitive fields, developers

can manually mark parts of their app as sensitive using

setContentSensitivity, which is hidden from remote viewers during screenshare. - Developers can choose to toggle the Disable screen share protections option under Developer Options to be exempted from the screenshare protections for demo or testing purposes. The default system screen recorder is exempted from these changes, since the recordings remain on-device.

Câmera e mídia

O Android 15 faz as seguintes mudanças no comportamento da câmera e da mídia para todos os apps.

A reprodução de áudio direta e descarregada invalida as faixas de áudio diretas ou descarregadas abertas anteriormente quando os limites de recursos são atingidos

Antes do Android 15, se um app solicitasse a reprodução de áudio direta ou de transferência enquanto

outro app estava reproduzindo áudio e os limites de recursos fossem alcançados, o app

não conseguiria abrir uma nova AudioTrack.

A partir do Android 15, quando um app solicita a reprodução direta ou de

descarga e os limites de

recurso são alcançados, o sistema invalida todos os objetos

AudioTrack abertos que impedem o atendimento da nova solicitação de faixa.

As faixas de áudio diretas e de transferência geralmente são abertas para a reprodução de formatos de áudio compactados. Os casos de uso comuns para a reprodução de áudio direto incluem o streaming de áudio codificado por HDMI para uma TV. As faixas de transferência são geralmente usadas para reproduzir áudio compactado em um dispositivo móvel com aceleração de DSP de hardware.

Experiência do usuário e interface do sistema

O Android 15 inclui algumas mudanças que têm como objetivo criar uma experiência do usuário mais consistente, intuitiva.

Animações de gestos "Voltar" preditivos ativadas para apps que fizeram a adesão

A partir do Android 15, a opção para desenvolvedores de animações de volta preditiva foi removida. Animações do sistema, como voltar à tela inicial, entre tarefas e atividades, agora aparecem para apps que ativaram o gesto de volta preditivo inteiramente ou em um nível de atividade. Se o app for afetado, realize as seguintes ações:

- Confira se o app foi migrado corretamente para usar o gesto de volta previsivo.

- Verifique se as transições de fragmentos funcionam com a navegação de volta preditiva.

- Migrar de animações e transições de framework e usar animações e transições do androidx.

- Migração de backstacks que

FragmentManagernão conhece. Use backstacks gerenciadas porFragmentManagerou pelo componente de navegação.

Widgets desativados quando o usuário força a interrupção de um app

Se um usuário interromper um app em um dispositivo com o Android 15, o sistema desativará temporariamente todos os widgets do app. Os widgets estão esmaecidos, e o usuário não pode interagir com eles. Isso ocorre porque, a partir do Android 15, o sistema cancela todas as intents pendentes de um app quando ele é forçado a parar.

O sistema reativa esses widgets na próxima vez que o usuário abrir o app.

Para mais informações, consulte Mudanças no estado de pacotes interrompidos.

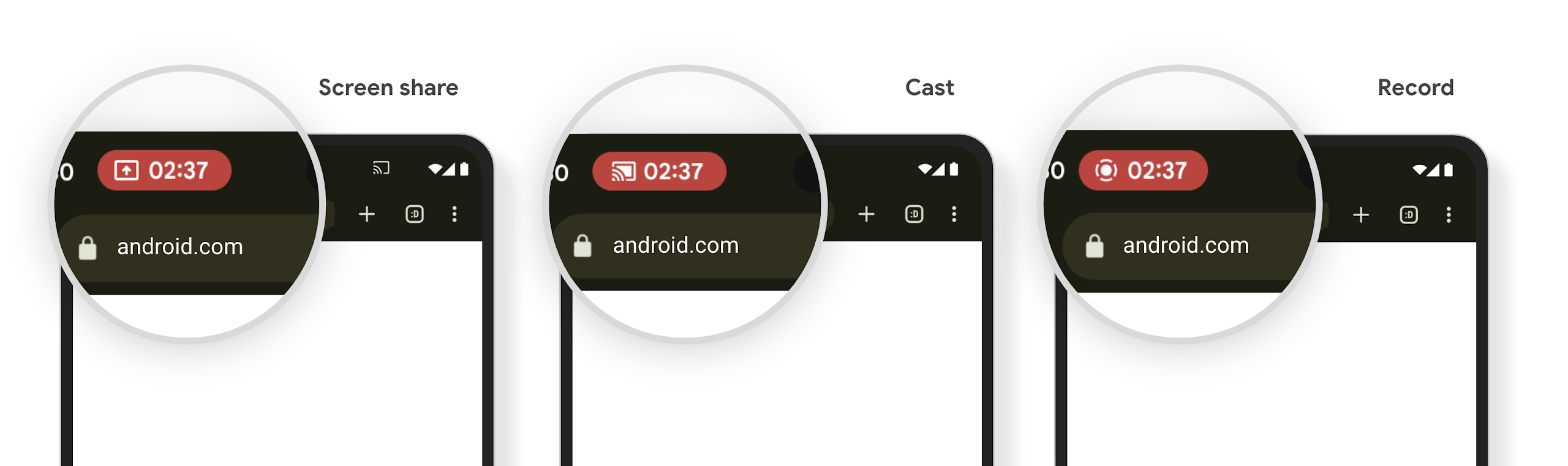

O chip da barra de status de projeção de mídia alerta os usuários sobre o compartilhamento, a transmissão e a gravação de tela

As explorações de projeção de tela expõem dados privados do usuário, como informações financeiras, porque os usuários não percebem que a tela do dispositivo está sendo compartilhada.

Para apps executados em dispositivos com o Android 15 QPR1 ou mais recente, um ícone grande e visível na barra de status alerta os usuários sobre qualquer projeção de tela em andamento. Os usuários podem tocar no ícone para impedir que a tela seja compartilhada, transmitida ou gravada. Além disso, a projeção da tela é interrompida automaticamente quando a tela do dispositivo é bloqueada.

Check if your app is impacted

By default, your app includes the status bar chip and automatically suspends screen projection when the lock screen activates.

To learn more about how to test your app for these use cases, see Status bar chip and auto stop.

Restrições de acesso à rede em segundo plano

No Android 15, os apps que iniciam uma solicitação de rede fora de um ciclo de vida

de processo válido recebem uma exceção. Normalmente, um

UnknownHostException ou outro IOException

relacionado ao soquete. As solicitações de rede que acontecem fora de um ciclo de vida válido geralmente

são devido a apps que continuam uma solicitação de rede sem saber, mesmo depois que o app

não está mais ativo.

Para reduzir essa exceção, use componentes com reconhecimento de ciclo de vida para garantir que as solicitações de rede tenham reconhecimento de ciclo de vida e sejam canceladas ao sair de um ciclo de vida de processo válido. Se for importante que a solicitação de rede aconteça mesmo quando o usuário sair do aplicativo, programe a solicitação de rede usando o WorkManager ou continue uma tarefa visível para o usuário usando o Serviço em primeiro plano.

Suspensões de uso

A cada versão, algumas APIs específicas do Android podem se tornar obsoletas ou precisarem ser refatoradas para fornecer uma melhor experiência aos desenvolvedores ou oferecer suporte a novas funcionalidades da plataforma. Nesses casos, descontinuamos oficialmente as APIs obsoletas e direcionamos os desenvolvedores para APIs alternativas.

Descontinuação significa que encerramos o suporte oficial para as APIs, mas elas continuarão disponíveis para os desenvolvedores. Para saber mais sobre as descontinuações importantes nesta versão do Android, consulte a página de descontinuações.