ID

Android 앱의 보안과 기능은 사용자 ID 관리에 의존합니다. 여기에는 사용자 신원 확인 (인증), 사용자 데이터에 대한 액세스 제어(승인), 원활한 계정 생성 프로세스 제공이 포함됩니다.

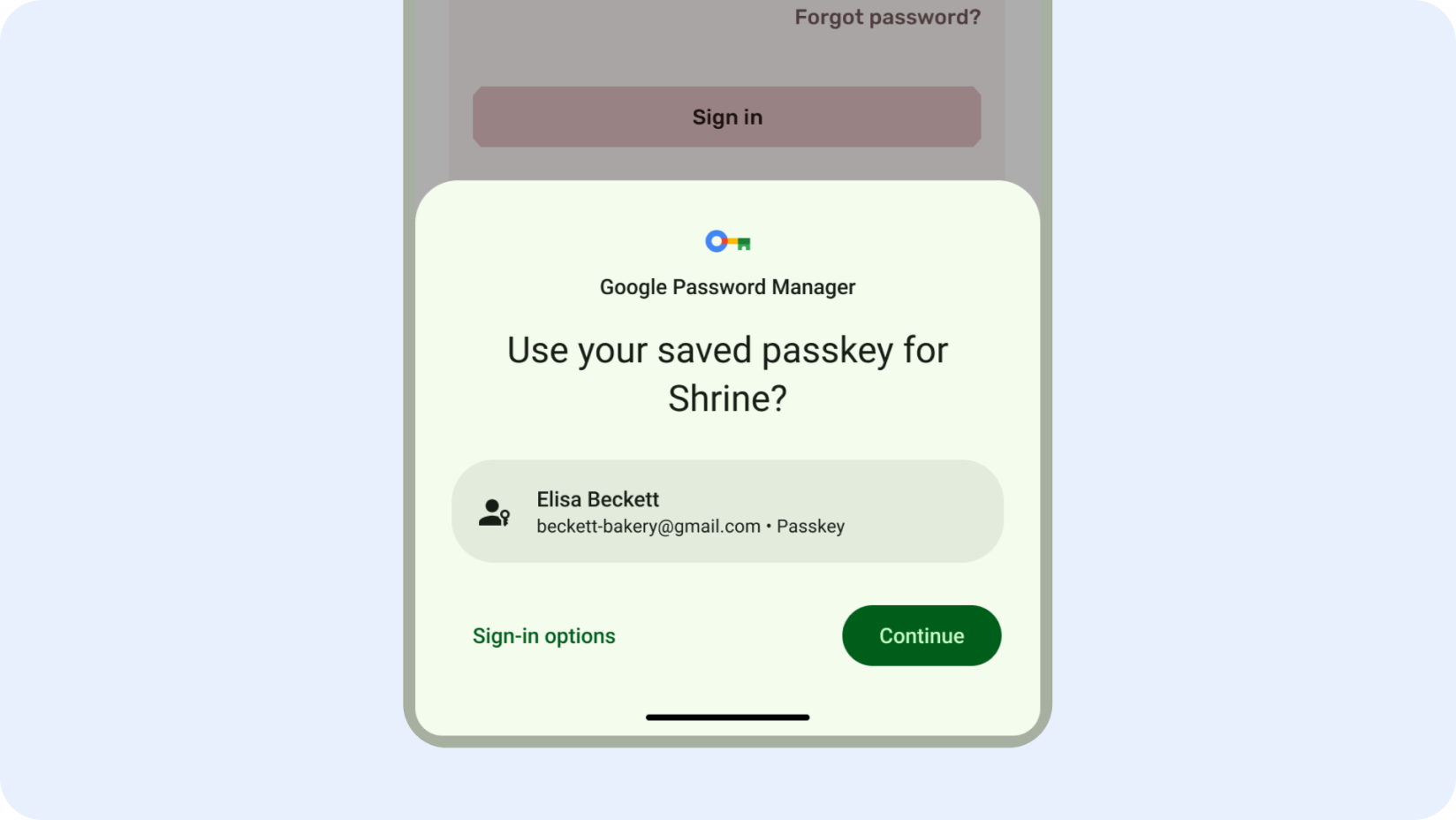

패스키를 비롯한 다양한 로그인 방법의 중앙 허브인 인증 관리자는 사용자가 원탭으로 앱에 로그인할 수 있도록 지원합니다. 이렇게 하면 사용자가 어떤 방법을 사용해야 하는지 기억할 필요가 없으며 대신 적절한 계정을 선택하는 데 집중할 수 있습니다.

원탭 로그인

간편한 계정 생성

통합 인터페이스

Google 비밀번호 관리자와 통합

패스키로 Android의 인증 사용자 환경 개선

로그인은 혼란과 앱 중단의 주요 원인이 될 수 있습니다.

인증 관리자를 통해 제공되는 패스키는 로그인을 더 쉽고 안전하게 만들어 사용자 환경을 개선합니다. 패스키는 피싱 방지 기능이 있으며 재사용할 수 없습니다. 사용자는 비밀번호를 기억하고 입력하는 대신 지문, 얼굴 인식 또는 로컬 PIN으로 기기를 잠금 해제하여 로그인할 수 있습니다.

빠른 계정 생성

계정 생성 중에 'Google 계정으로 로그인'을 통합하여 가입 절차를 간소화하고 이탈률을 줄입니다.

이 원클릭 가입 옵션은 익숙한 사용자 인증 정보를 활용하여 불편을 최소화하고 사용자 환경을 개선합니다.

가입 시 Google 계정으로 로그인을 우선시하면 앱의 온보딩 절차와 사용자 만족도를 크게 개선할 수 있습니다.

원클릭 로그인

인증 관리자는 단일 API에서 사용자 이름과 비밀번호, 패스키, 제휴 로그인 (예: Google 계정으로 로그인)과 같은 멀티 로그인 방식을 지원하여 개발자를 위해 통합을 간소화하는 Jetpack API입니다.

사용자는 올바른 옵션을 선택할 필요 없이 클릭 한 번으로 앱에 로그인할 수 있습니다. 인증 관리자는 인증 방식 전반에서 로그인 인터페이스를 통합하므로 사용자가 어떤 방식을 선택하든 더 명확하고 쉽게 앱에 로그인할 수 있습니다.

인증 시작하기

패스키로 사용자 인증

Google 계정으로 로그인을 사용하여 인증 관리자 통합

최신 뉴스 및 동영상

기존 API에서 인증 관리자로 이전

기존 Google 로그인에서 이전

Android용 Google 로그인이 지원 중단되었으며 2025년에 삭제될 예정입니다. 인증 관리자로 전환하여 더 원활한 사용자 환경을 제공하고 앱을 최신 상태로 유지하세요.

인증 관리자는 가입 및 로그인에 중점을 둡니다. 승인에는 Google 계정 (예: Drive, Calendar, 포토)에 대한 세분화된 승인 요청에 AuthorizationClient를 사용하세요.