ID

Android アプリのセキュリティと機能は、ユーザー ID 管理に依存しています。これには、ユーザーの身元確認(認証)、ユーザーデータへのアクセス制御(承認)、スムーズなアカウント作成プロセスの提供が含まれます。

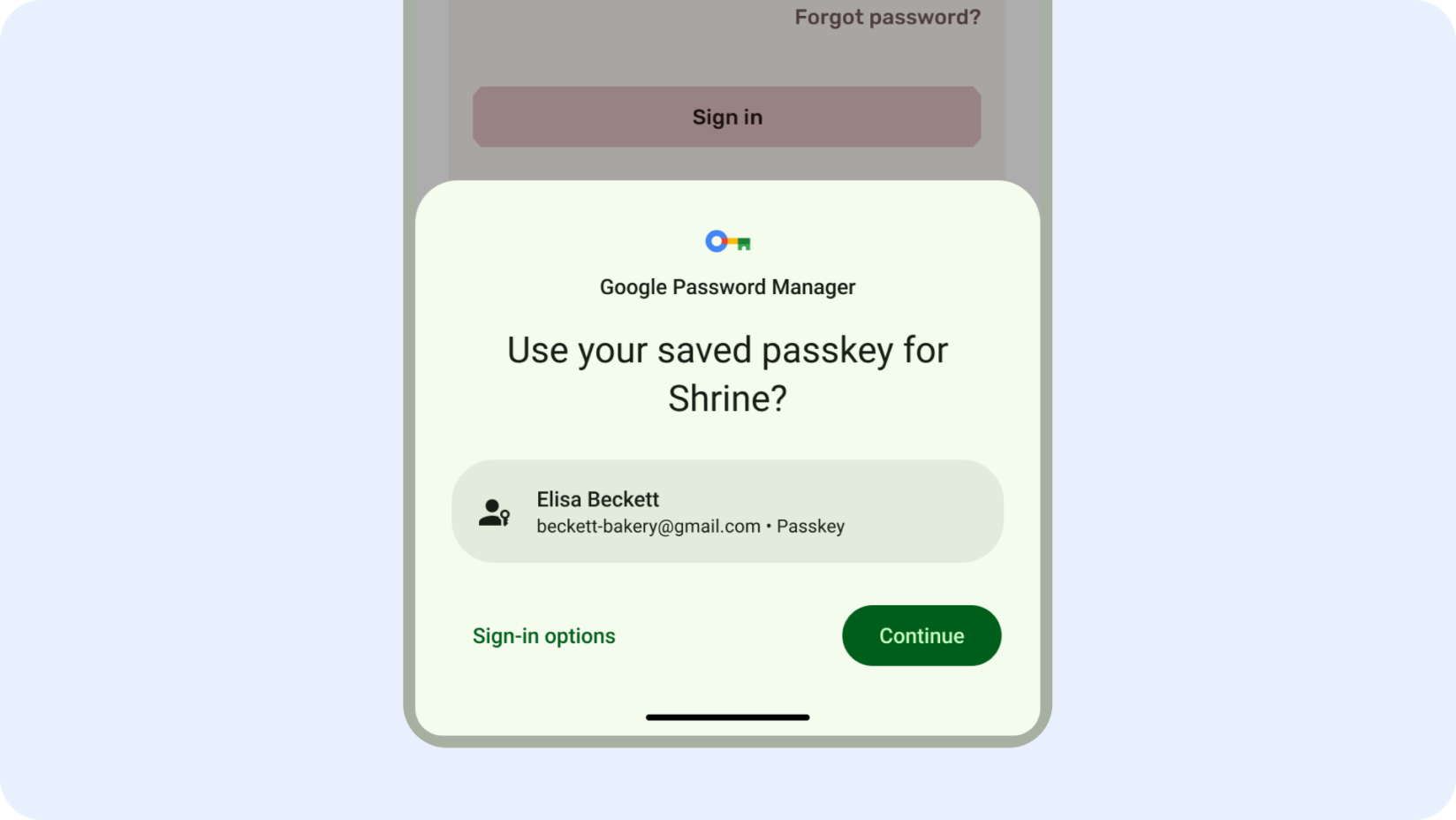

認証情報マネージャーは、パスキーなどのさまざまなログイン方法の中心的なハブであり、ユーザーがワンタップ操作でアプリにログインできるようにします。これにより、ユーザーは使用する方法を覚えておく必要がなくなり、適切なアカウントを選択することに集中できます。

ワンタップ ログイン

簡単なアカウント作成

統合されたインターフェース

Google パスワード マネージャーと統合

パスキーにより Android での認証のユーザー エクスペリエンスが向上

ログインは、混乱やアプリの放棄の大きな原因となる可能性があります。

認証情報マネージャーで利用できるパスキーは、ログインをより簡単かつ安全にすることでユーザー エクスペリエンスを向上させます。パスキーはフィッシングに強く、再利用できません。ユーザーは、パスワードを覚えて入力するのではなく、指紋認証、顔認識、ローカル PIN でデバイスのロックを解除してログインできます。

アカウントの簡単な作成

アカウント作成時に「Google でログイン」を統合することで、登録プロセスを効率化し、放棄率を削減します。

このワンクリック登録オプションでは、使い慣れたユーザー認証情報を利用するため、手間を最小限に抑え、ユーザー エクスペリエンスを向上させることができます。

登録時に [Google でログイン] を優先することで、アプリのオンボーディング プロセスとユーザー満足度を大幅に改善できます。

ワンクリック ログイン

認証情報マネージャーは、ユーザー名とパスワード、パスキー、フェデレーション ログイン(Google でログインなど)などの複数のログイン方法を単一の API でサポートする Jetpack API です。これにより、デベロッパーにとっては統合が容易になります。

ユーザーは、適切なオプションを選択することなく、ワンクリックでアプリにログインできます。Credential Manager では、認証方法にわたってログイン インターフェースが統一されるため、ユーザーがどの方法を選択するかにかかわらず、アプリへのログインがわかりやすく簡単になります。

認証のスタートガイド

パスキーによるユーザー認証

認証情報マネージャーをパスキーと統合する

認証情報マネージャーを「Google でログイン」と統合する

Credential Manager を WebView と統合する

Firebase Authentication を「Google でログイン」と統合する

最新のニュースと動画

従来の API から認証情報マネージャーに移行する

以前の Google ログインから移行する

Android 版 Google Sign-in は非推奨となり、2025 年に削除される予定です。認証情報マネージャーに移行すると、ユーザー エクスペリエンスが向上し、アプリを最新の状態に保つことができます。

認証情報マネージャーは、登録とログインを重視しています。認可には、AuthorizationClient を使用して、Google アカウント(ドライブ、カレンダー、フォトなど)に対するきめ細かい認可リクエストを行います。